こんにちは。SIOS OSSエバンジェリスト/セキュリティ担当の面 和毅です。

ジャンルを今迄よりも広げて、脅威インテリジェンス情報をお届けすることを考えています。

まずは、MISPのインストールを取り上げてみます。

脅威インテリジェンス連載記事

環境

- プラットフォーム:VM(TIME4VPSを使用)。

- OS: Ubuntu 20.04 (64-bit)

- Processor: 2 x 2.6 GHz

- Memory: 8192 MB

- Storage: 80 GB

- Bandwidth: 1000 Mbps (Monthly limit: 16 TB)

- 1 Gbps port speed ( 12.00 EUR )

- MISP: 2.4.146

TIME4VPSは激安なので、上記のスペックで年間「112EUR = 15,000円弱」になります。使用感としては、スペックは問題ないですし安定しています。ただ、日本からだとネットワークが遅いので、上述の1Gbps port (12.00 EUR)をつけたほうが絶対良いです(これ込みで、年間15,000円弱ですよ、ホント安いわぁぁぁ)。

インストール

MISPのインストールはこちらのGitHubを参照して、ほぼそのままインストールしました。

- OS(Ubuntu 20.04)をインストールします。時刻合わせ、ファイアウォールの設定、自動更新の設定を行います。

- こちらのMISP INSTALLのGitHubからINSTALL.shをダウンロードして実行します。

$ wget -O /tmp/INSTALL.sh https://raw.githubusercontent.com/MISP/MISP/2.4/INSTALL/INSTALL.sh $ chmod 755 /tmp/INSTALL.sh $ cd /tmp $ ./INSTALL.sh -A Next step: Checking if we are run as the installer template Next step: Checking Linux distribution and flavour... Next step: We detected the following Linux flavour: Ubuntu 20.04 Next step: Checking if we are uptodate and checksums match sha1 matches sha256 matches --省略-- - インストールがうまく行くと、途中でMISP_BASEURLを訊かれるので、想定しているものを入れます(ここではhttps://mis-serv2.secureoss.jp)

Next step: We guess that this is a physical machine and cannot reliably guess what the MISP_BASEURL might be. You can now enter your own MISP_BASEURL, if you wish to NOT do that, the MISP_BASEURL will be empty, which will work, but ideally you configure it afterwards. Do you want to change it now? (y/n) y It seems you have an interface called ens3 UP with the following IP: 212.24.98.206 - FYI Thus your Base URL could be: https://212.24.98.206 Please enter the Base URL, e.g: 'https://example.org' Enter Base URL: https://misp-serv2.secureoss.jp - mispユーザを作成するか否かを訊かれるので、”y”を選択してmispユーザを作成します。

- Apacheなど、必要なモジュールをINSTALL.shで自動的に入れて設定してくれます。インストーラがこけなければ、ほぼ何もすることはないはずです。ネットワークやサーバの状況に依存しますが、10分以上かかります。

- Admin DBパスワードとUser(misp) DBパスワード等を自動生成するので、メモしておきます。

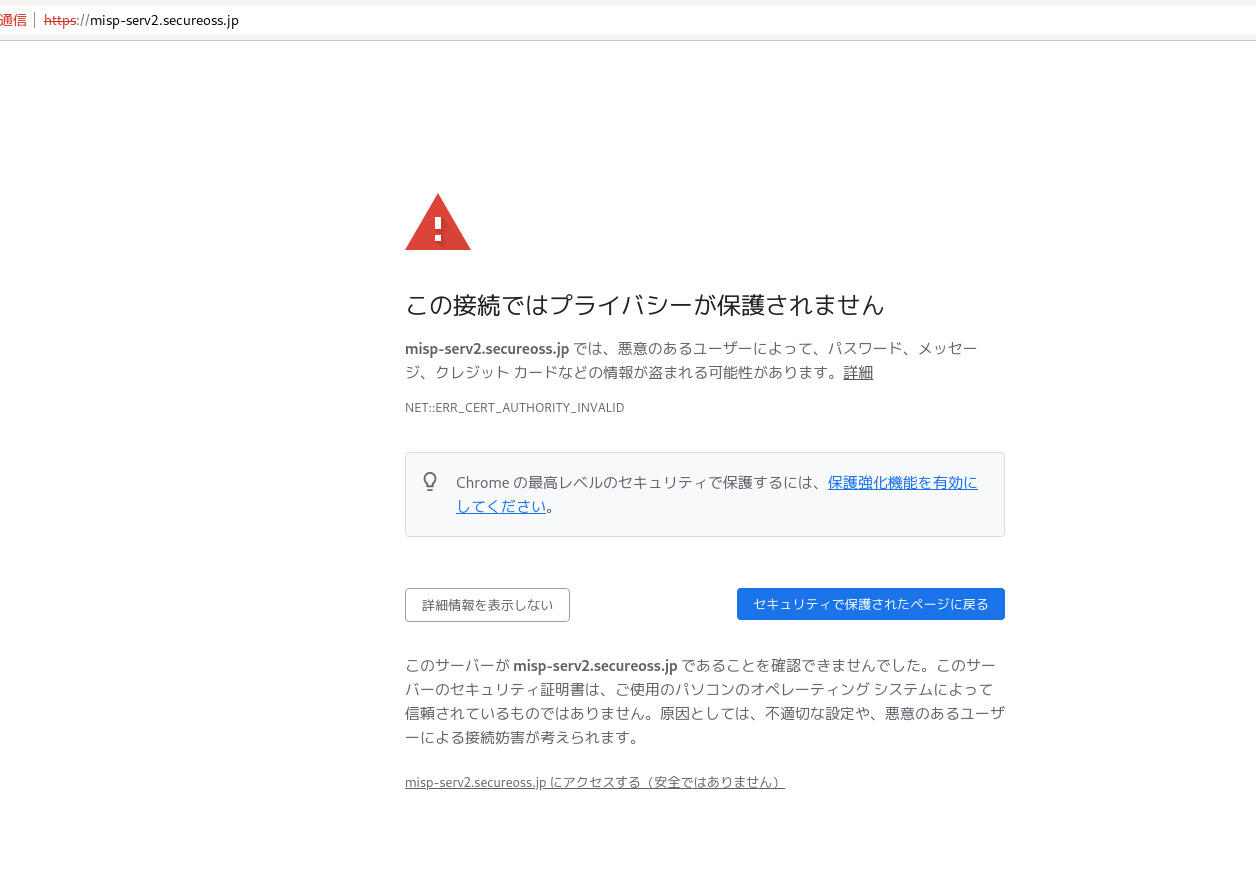

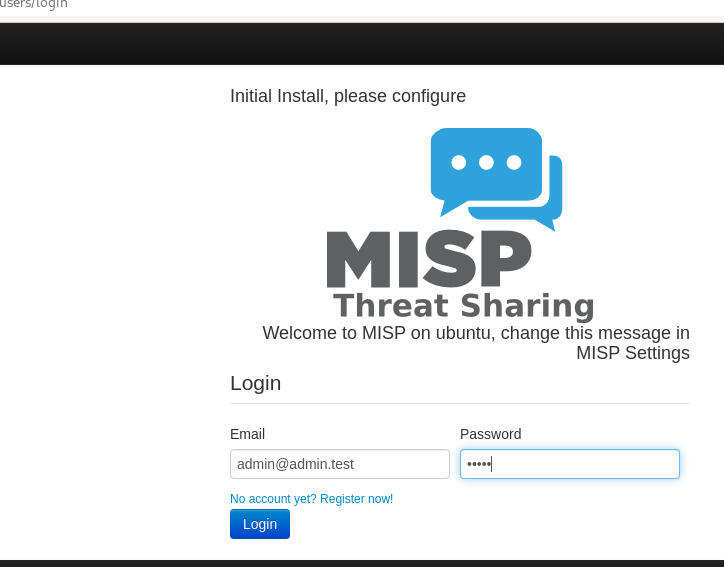

------------------------------------------------------------------------------------------------------------------------------------------------- Admin (root) DB Password: 374c6da4aeeccae4b54a08ba5f4e0cf5d554a426670a944b5b7931d1ace7d152 User (misp) DB Password: 6ecb611194a268f19d3470a10381270a2743985df7c0ae67ace4ef1f5684aba8 Authkey: thiqQIvTAEOymVJWxxvDT4mP5Y49zgOGMSTZXVCY ------------------------------------------------------------------------------------------------------------------------------------------------- MISP Installed, access here: https://misp-serv2.secureoss.jp User: admin@admin.test Password: admin ------------------------------------------------------------------------------------------------------------------------------------------------- The following files were created and need either protection or removal (shred on the CLI) /home/misp/mysql.txt Contents: Admin (root) DB Password: 7xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx8 User (misp) DB Password: cxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx9 /home/misp/MISP-authkey.txt Contents: Authkey: tXXXXXXXXXXXXXXXXXXXXXXXXXXY ------------------------------------------------------------------------------------------------------------------------------------------------- The LOCAL system credentials: User: misp Password: aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa # Or the password you used of your custom user ------------------------------------------------------------------------------------------------------------------------------------------------- GnuPG Passphrase is: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx ------------------------------------------------------------------------------------------------------------------------------------------------- To enable outgoing mails via postfix set a permissive SMTP server for the domains you want to contact: sudo postconf -e 'relayhost = example.com' sudo postfix reload ------------------------------------------------------------------------------------------------------------------------------------------------- Enjoy using MISP. For any issues see here: https://github.com/MISP/MISP/issues ------------------------------------------------------------------------------------------------------------------------------------------------- To run a command as administrator (user "root"), use "sudo <command>". See "man sudo_root" for details. - インストールしたURL(例ではhttps://misp-serv2.secureoss.jp)にアクセスしてみましょう。オレオレ証明書なのでエラーが出てきますので、これを許容して進むとログイン画面が出てきます。

- ユーザ名:admin@admin.test、パスワード:adminでログインします。

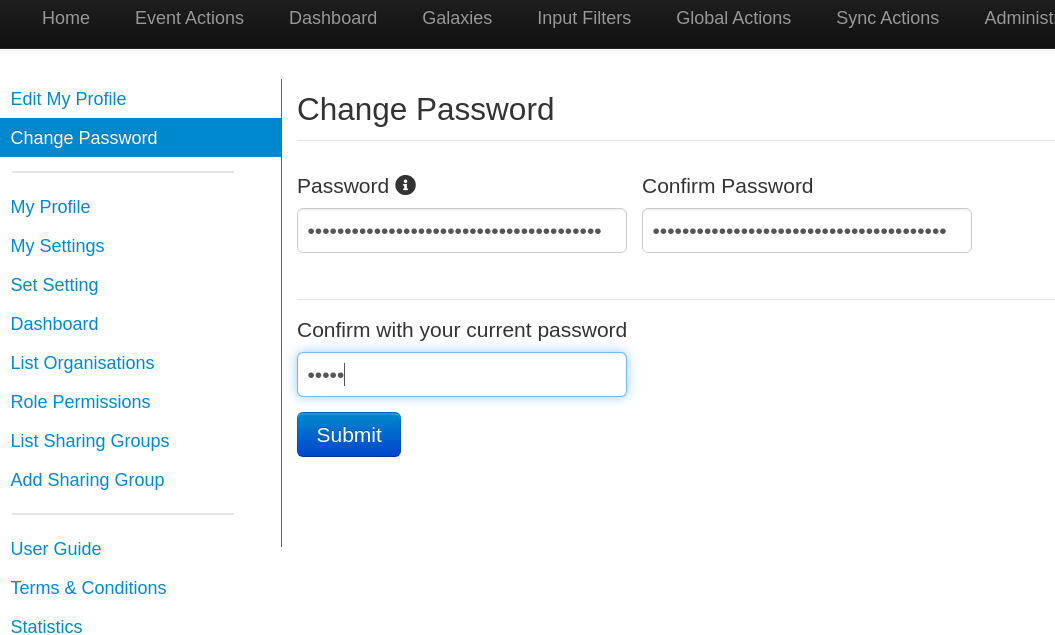

- パスワード変更画面が出てきますので、良質なパスワードをパスワードマネージャ等を利用して生成し置き換えましょう。

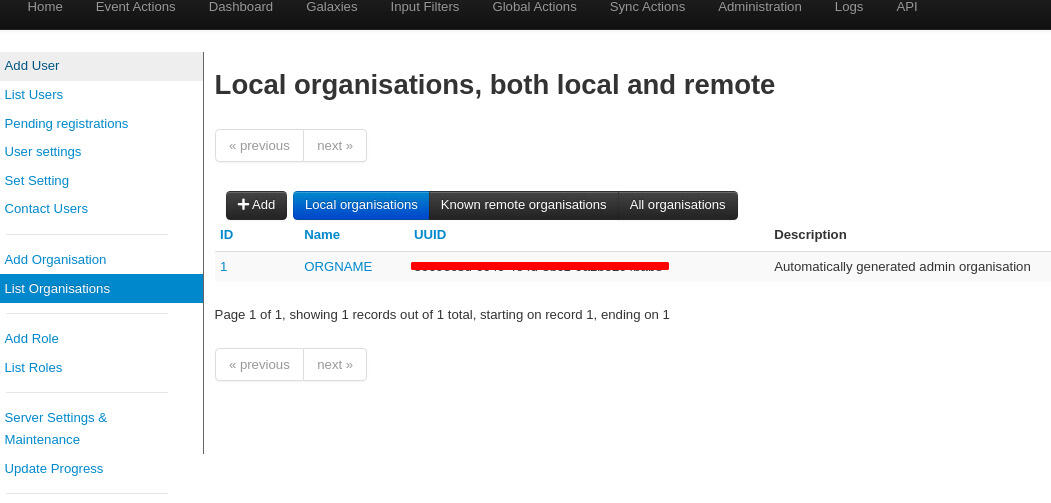

- Organization等を設定します。MISPの詳しい設定はまた別の機会で行います。

フィードの設定

脅威情報等諸々の情報をMISPはフィードとして受け取ります。デフォルトでは殆ど設定されていないため、これを設定します。

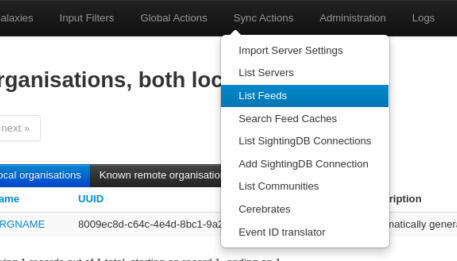

- 上部タブから「Sync Actions」 -> 「List Feeds」を選択します。

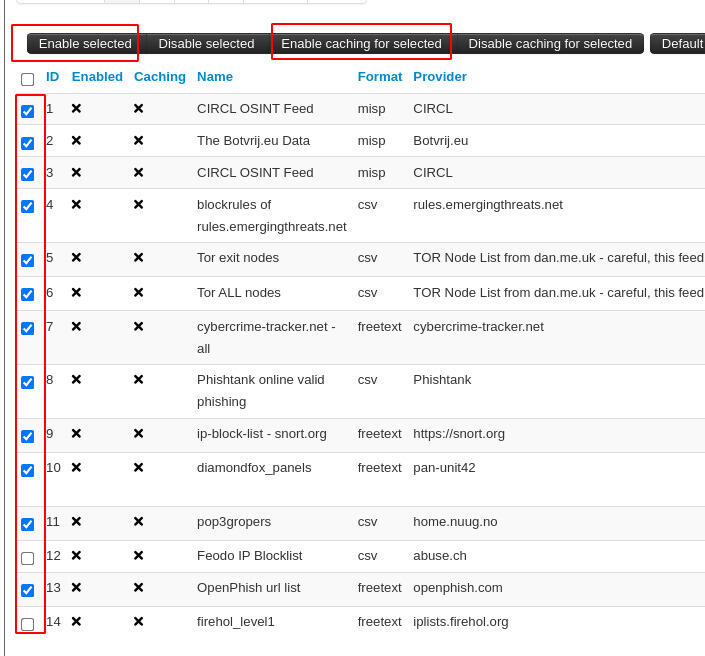

- 取得したいFeedを選択します。選択が終わったら「Enable Selected」をクリックし、ポップアップする確認画面で「Y」を選択することで選択が有効になります。キャッシュしたい場合には「Enable caching for selected」をクリックしますが、キャッシュの分だけディスクスペースを消費しますので気をつけましょう。

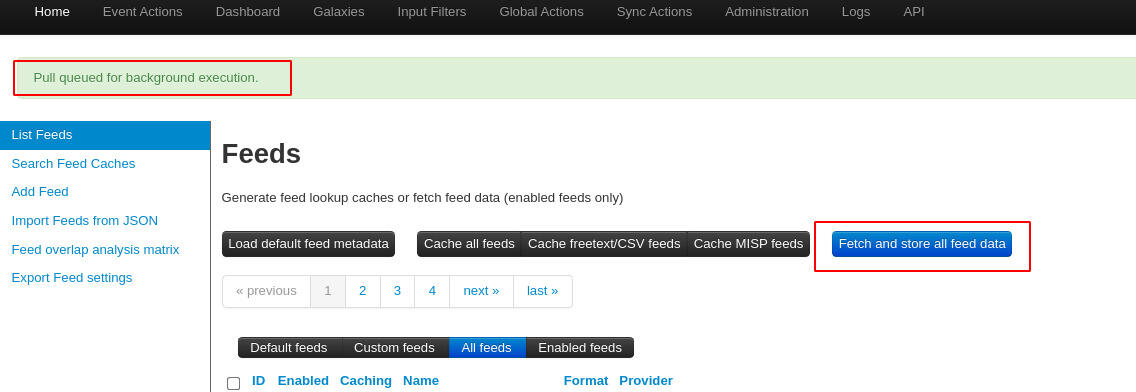

- 選択が終わったら「Fetch and store all feed data」をクリックしてFetchを開始します。「Pull queued for background execution.」が表示され、バックグラウンドでFetchが始まります。

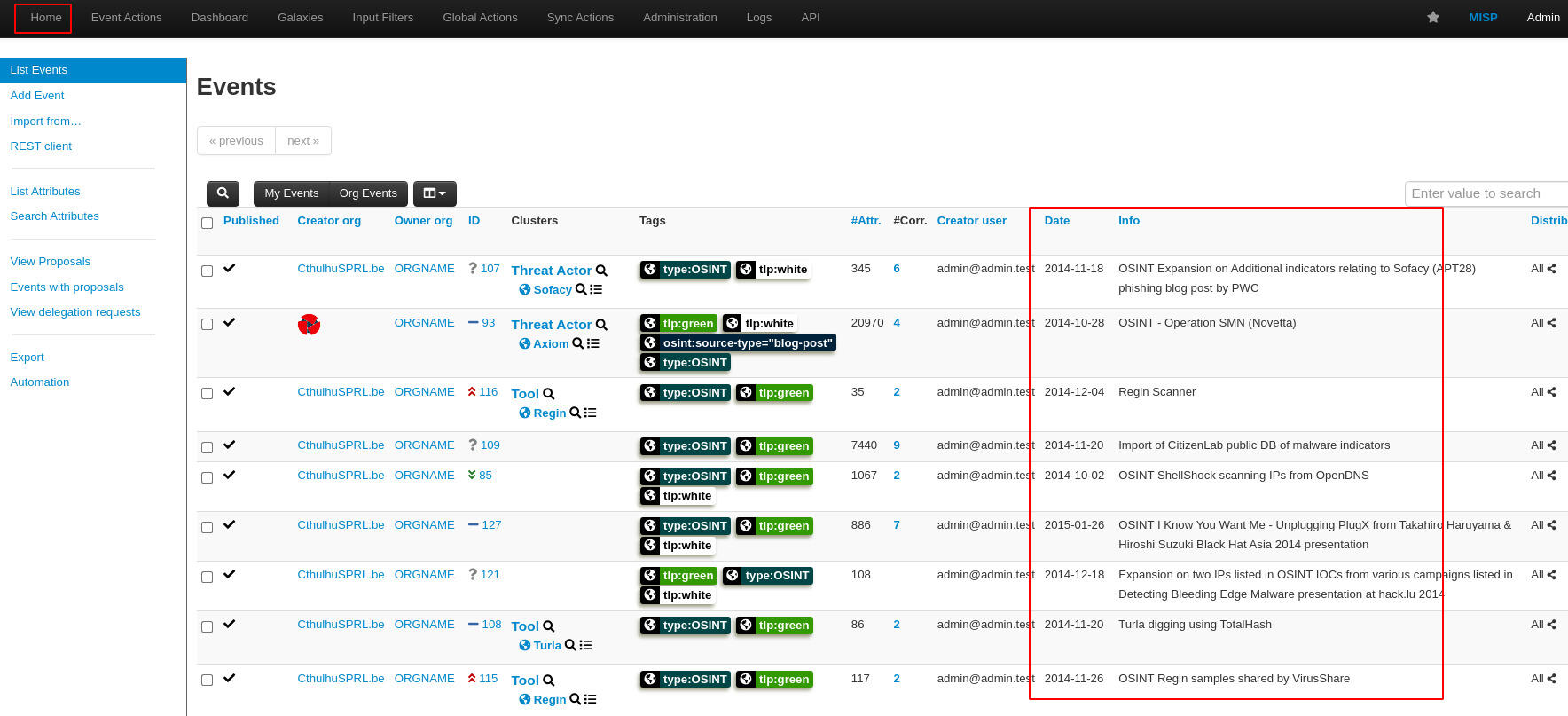

- Fetchがある程度始まると、「Home」をクリックした際にEventが表示されます。Fetchにはかなり時間がかかります(1-2時間以上かかります)ので、夜間等にFetchを押しておき、朝見るとEventが入っているような感じだと考えて下さい。

まとめ

MISPのインストールは以上になります。細かい設定等は別途機会があれば記事にしますが、まずはOpenCTIとMISPを接続し、OpenCTI側からMISPの情報含めて検索できるようにする予定ですので、次回は先にOpenCTIのインストールを記事にします。

セキュリティ系連載案内

- OSSセキュリティ技術の会による日経Linuxでの連載「IoT時代の最新SELinux入門」がITPro上で読めるようになりました。技術の会代表で第一人者である中村さん等による、最新のSELinuxの情報やコマンド類等も更新されているのでお薦めです。

- OSSセキュリティ技術の会によるThinkITでの連載「開発者のためのセキュリティ実践講座」がThinkIT上で開始しました。技術の会の中の人間で、最新の代表的なOSSセキュリティ技術を紹介していきます。

- OSSセキュリティ技術の会により、ThinkITでLinuxSecuritySummit 2018のレポートが紹介されています。

- OSSセキュリティ技術の会の面により、@ITで「OSS脆弱性ウォッチ」が連載されています。

- OSSセキュリティ技術の会の面により、@ITで「OpenSCAPで脆弱性対策はどう変わる?」が連載されています。

- OSSセキュリティ技術の会のメンバーにより、@ITで「Berkeley Packet Filter(BPF)入門」が連載されています。

- OSSセキュリティ技術の会の面により、Linux セキュリティ対策最新ガイドが執筆・販売されています。

日々のメモを更新しています。

セキュリティ関係ニュースを更新しています。個別で情報出せるようになる前の簡単な情報・リンクなんかも載せていきます。

セミナー情報1

コンピュータセキュリティシンポジウム(CSS)2021併設のワークショップ、 OSSセキュリティ技術ワークショップ(OWS) 2021の企画講演セッション及び、 一般論文セッションをさせていただきます。

今年もオンラインでの開催となり、OWSトラックの一般論文セッションと企画セッションを行いますので,ご参加よろしくお願いいたします。